Dec 18, 2025

Michela Z.

16min di lettura

Sapere come proteggere il tuo server privato virtuale Linux è importante per evitare minacce informatiche. Tuttavia, questo non è un compito una tantum – oltre ad applicare le migliori pratiche di sicurezza, devi monitorare continuamente il tuo server privato virtuale (VPS).

In questo articolo, tratteremo in modo più approfondito la sicurezza di Linux e le sue vulnerabilità comuni. Parleremo anche di 16 consigli sulla sicurezza dei VPS per prevenire attacchi informatici sul tuo server virtuale.

Anche se la sicurezza di Linux VPS è generalmente efficace, presenta alcune debolezze. Molte minacce informatiche possono compromettere la sicurezza e i dati del tuo server Linux. Ecco le più comuni:

Prima di implementare qualsiasi misura di sicurezza, scopri quali sono gli elementi cruciali che dovresti monitorare nel tuo server privato virtuale, che includono:

Questa sezione contiene 16 consigli di sicurezza per prevenire attacchi informatici sul VPS hosting.

Il tuo fornitore di VPS hosting deve avere una solida infrastruttura di sicurezza e offrire una protezione aggiuntiva per mantenere il tuo server al sicuro. Mentre gli utenti possono installare funzionalità di sicurezza extra, alcune sono preconfigurate.

A seconda del fornitore, le funzionalità di sicurezza saranno diverse. A Hostinger, applichiamo pratiche di sicurezza complete per tutti i nostri piani di hosting per macchine virtuali per garantire la massima sicurezza, tra cui:

Inoltre, Hostinger offre backup automatizzati e snapshot in tempo reale per un facile ripristino dei dati in caso di attacchi informatici o altri incidenti.

Questo è l’ideale, poiché la maggior parte degli utenti e dei principianti dovrebbe scegliere la sicurezza VPS gestita ogni volta che è possibile. Significa che il fornitore gestisce tutte le funzionalità di sicurezza del tuo server di hosting, aggiorna il software obsoleto ed esegue la scansione alla ricerca di malware. Mantiene il tuo server VPS sicuro con il minimo sforzo.

Tuttavia, gli utenti avanzati che desiderano maggiore flessibilità e controllo sulla sicurezza del loro VPS possono comunque beneficiare dell’hosting autogestito di Hostinger. Gli utenti ottengono l’accesso root ai server VPS – inoltre, offriamo un team di supporto tecnico dedicato per l’assistenza.

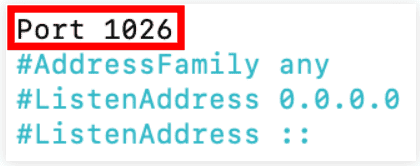

Se continui a utilizzare la porta 22 per accedere al tuo server virtuale tramite una connessione SSH, è probabile che si verifichino tentativi di hacking. Questo perché gli aggressori possono eseguire la scansione delle porte aperte per eseguire attacchi di forza bruta e ottenere l’accesso SSH al server remoto.

Raccomandiamo di cambiare la porta di ascolto SSH predefinita per proteggere i tuoi dati dagli attacchi automatizzati. Ecco come cambiare la porta SSH:

nano /etc/ssh/sshd_config

service ssh restart

systemctl restart sshd.service

Linux VPS ha un utente root che possiede i privilegi più elevati sul sistema operativo e può modificare qualsiasi aspetto del server. I criminali informatici potrebbero prendere di mira questo utente per ottenere pieno accesso al server.

La disattivazione di questo account aiuta a migliorare la sicurezza dell’accesso root, proteggendo il tuo server dagli attacchi di forza bruta. Tuttavia, consigliamo di creare un nome utente alternativo con il privilegio di eseguire comandi a livello di root per scopi di configurazione del server.

Segui i passaggi seguenti per disabilitare l’accesso come root:

nano /etc/ssh/sshd_config

PermitRootLogin=no

service ssh restart

systemctl restart sshd.service

Le password che contengono informazioni sulla tua identità o frasi d’ordine semplici sono facili da indovinare. Per prevenire attacchi di forza bruta di successo, crea una password lunga e complicata con diversi elementi, come numeri e caratteri speciali.

Puoi utilizzare strumenti come NordPass per creare e memorizzare facilmente password robuste. Questi strumenti IT offrono varie opzioni di personalizzazione, come limitare la lunghezza della password e i caratteri utilizzati.

Non utilizzare la stessa password per più di un account e ricorda di cambiarla regolarmente, idealmente una volta ogni tre mesi. Inoltre, evita di condividere le credenziali di accesso per gli account con privilegi di root per prevenire modifiche non autorizzate al server.

Se continui a utilizzare una password per accedere al tuo account SSH, potresti diventare un bersaglio di attacchi di sniffing. Per evitarlo, utilizza le chiavi SSH invece di una password per l’autenticazione VPS.

Queste chiavi di crittografia sono credenziali di accesso aggiuntive per garantire una connessione SSH su VPS. Essendo generati dal computer, possono essere lunghi fino a 4096 bit. Significa che sono più complessi e più difficili da decifrare rispetto a una password di root.

Le chiavi SSH si presentano in due set – pubbliche e private. Il primo è salvato sul server, mentre il secondo è memorizzato sulla macchina dell’utente. Quando il server rileva un tentativo di accesso, genererà una stringa casuale e la cripterà con una chiave pubblica. Il messaggio criptato si decodifica solo utilizzando la chiave privata associata.

Ecco come generare una chiave SSH su un server Linux:

ssh-keygen -t rsa

Inserisci il file in cui salvare la chiave (/root/.ssh/id_rsa):

Inserisci la passphrase (lascia vuoto per nessuna passphrase):

Inserisci nuovamente la stessa passphrase:

Poiché il traffico HTTP ha varie origini, l’installazione di un firewall per VPS aiuta a filtrare le richieste per garantire che solo i visitatori legittimi possano accedere al tuo sistema. Farlo ti aiuta a evitare traffico malevolo e potenziali attacchi DDoS.

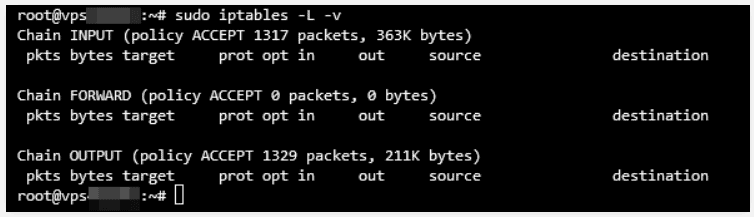

Le distribuzioni Linux includono un servizio firewall interno chiamato iptables. Questo strumento monitora il traffico da e verso il tuo server utilizzando tabelle. Impiega regole chiamate catene per filtrare i pacchetti di dati in entrata e in uscita.

Ti consente di adeguare le regole del firewall in base alle tue esigenze. Ecco come installare e controllare la configurazione iptables corrente su Ubuntu:

sudo apt-get install iptables

sudo iptables -L -v

Il terminale mostrerà un elenco dettagliato di tutte le regole di iptables. Ecco come potrebbe apparire l’output:

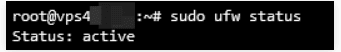

Uncomplicated Firewall (UFW) è un’applicazione integrata su Ubuntu che funge da interfaccia per iptables. In parole semplici, negherà tutte le connessioni in entrata e consentirà quelle in uscita, riducendo il rischio di potenziali minacce.

Puoi modificare e aggiungere regole al firewall secondo le tue preferenze. Ecco come abilitarlo:

sudo ufw enable

sudo apt-get install ufw

sudo ufw status

In alternativa, usa il nostro VPS Firewall integrato su hPanel. Seleziona il tuo VPS e vai su Sicurezza → Firewall nel menu a sinistra:

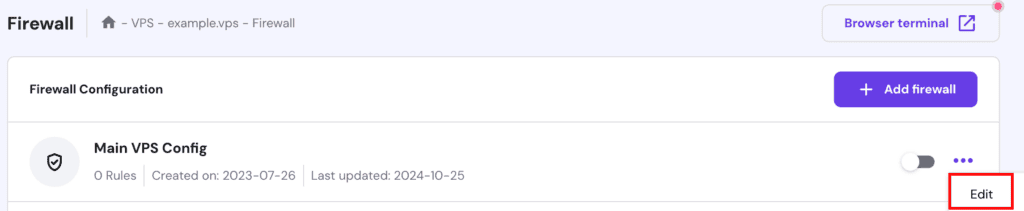

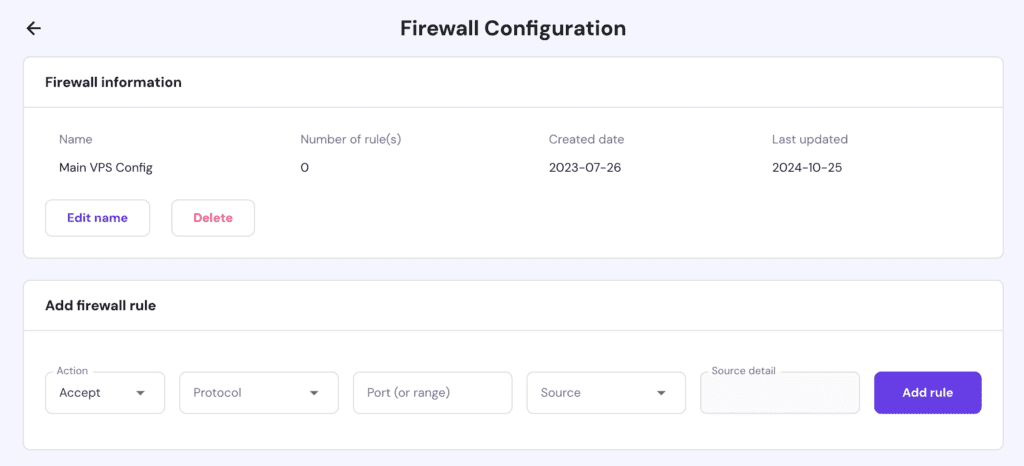

Quindi, crea una nuova configurazione del firewall. Una volta creato, seleziona il pulsante Modifica:

Infine, crea qualsiasi regola preferita:

Raccomandiamo anche di installare Suricata sul tuo sistema Ubuntu. Questo strumento identifica automaticamente il traffico dannoso sulla tua rete e le sue fonti, che puoi successivamente includere nella lista di blocco UFW.

Sebbene comunemente utilizzato, la connessione protocollo di trasferimento file (FTP) non è sicura a causa della mancanza di crittografia. Sebbene FTP su transport layer security (TLS) o FTPS crittografi le credenziali di accesso, non assicura la trasmissione del file.

Di conseguenza, l’utilizzo di entrambe queste connessioni potrebbe mettere a rischio i tuoi dati. Gli hacker possono facilmente eseguire un attacco di sniffing per rubare le tue credenziali di accesso e intercettare i trasferimenti di file.

Per evitarlo, utilizza il protocollo di trasferimento file sicuro (SFTP) invece. Questa connessione FTP sicura crittografa tutti i dati, compresi le credenziali e i file trasferiti. Inoltre, SFTP protegge gli utenti dagli attacchi man-in-the-middle, poiché il client deve essere autenticato prima di accedere al sistema.

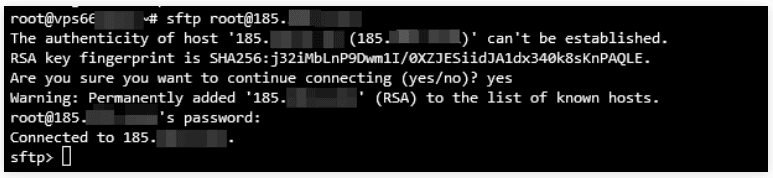

Segui questi passaggi per configurare una connessione protocollo di trasferimento file sicura:

sftp utente@indirizzo_ip_del_server

o

sftp utente@remotehost_nomedominio

sftp -oPort=portapersonalizzata utente@indirizzo_ip_del_server

o

sftp -oPort=portapersonalizzata utente@hostremoto_nomedominio

Una volta connesso, apparirà un prompt SFTP come il seguente:

Il software di sicurezza Fail2Ban monitora i registri di sistema e blocca gli hacker dopo più tentativi di accesso falliti. Inoltre, protegge i server da attacchi DoS, DDoS, a dizionario e a forza bruta. Fail2Ban utilizza iptables e un firewall per bloccare gli indirizzi IP.

Segui questi passaggi per configurare il pacchetto software Fail2Ban su Ubuntu:

sudo apt-get install fail2ban

Vuoi continuare? [S/n] s

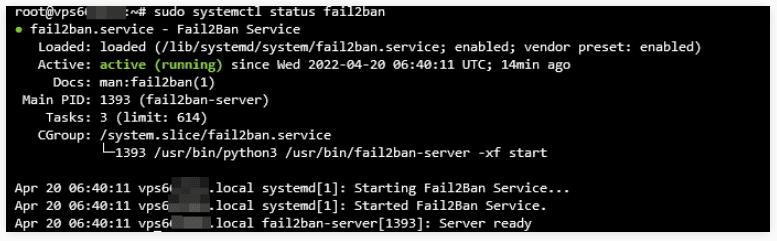

sudo systemctl status fail2ban

Se il pacchetto software Fail2Ban è attivo e in esecuzione, il Terminal dovrebbe restituire quanto segue:

Oltre a configurare un firewall per filtrare il traffico in entrata, è importante monitorare i file nel tuo VPS. Poiché gli attacchi di virus sono una delle principali vulnerabilità dei server Linux, questa minaccia informatica può prendere di mira i tuoi server e danneggiare i tuoi dati.

Rende l’installazione di un antivirus una pratica fondamentale per rafforzare la sicurezza. Ci sono molte opzioni disponibili, ma la più notevole è ClamAV. È open-source e viene utilizzato per rilevare attività sospette e mettere in quarantena i file indesiderati.

Importante! Non abilitare ClamAV se il tuo VPS ha meno di 2 GB di RAM libera. Farlo potrebbe consumare tutta la memoria rimanente, facendo crashare il tuo server.

Segui queste istruzioni per installare ClamAV su CentOS:

sudo yum -y install epel-release

sudo yum clean all

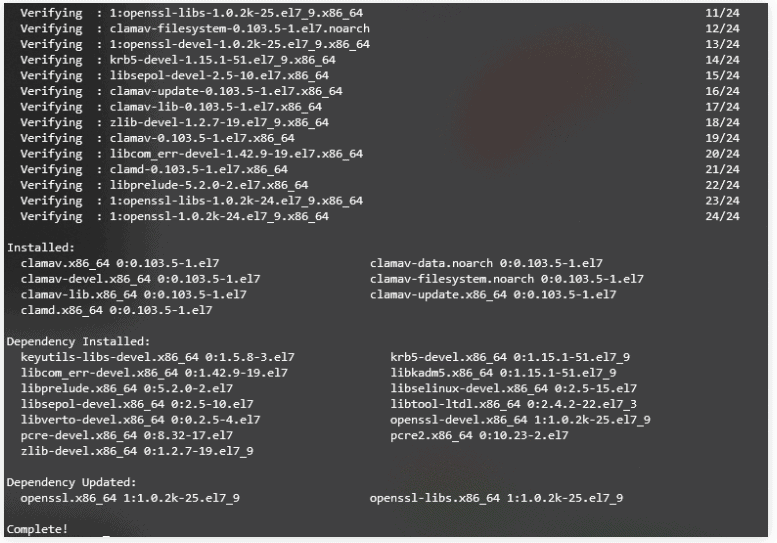

sudo yum -y install clamav-server clamav-data clamav-update clamav-filesystem clamav clamav-scanner-systemd clamav-devel clamav-lib clamav-server-systemd

Una riga con scritto Completo! apparirà, indicando che l’installazione è terminata e ClamAV è in esecuzione. Ecco come dovrebbe apparire l’output finale:

Sebbene un antivirus protegga il tuo VPS da minacce come trojan e worm, potrebbe non essere in grado di rilevare exploit più recenti come il malware zero-day.

Per migliorare la sicurezza del tuo VPS, abbina un antivirus a uno scanner malware. Questo tipo di software aggiorna la regola di rilevamento più velocemente, permettendogli di distinguere le minacce più recenti sul tuo sistema.

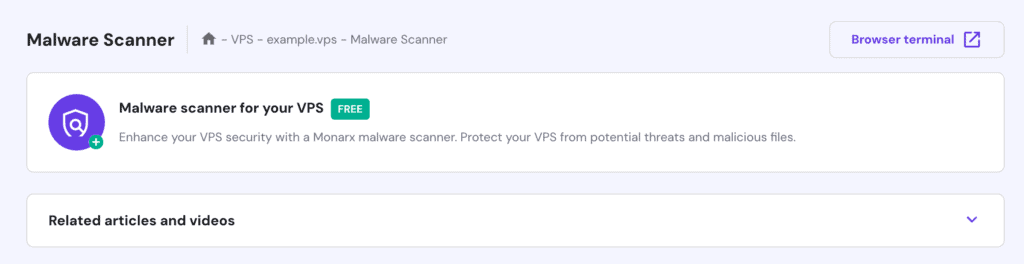

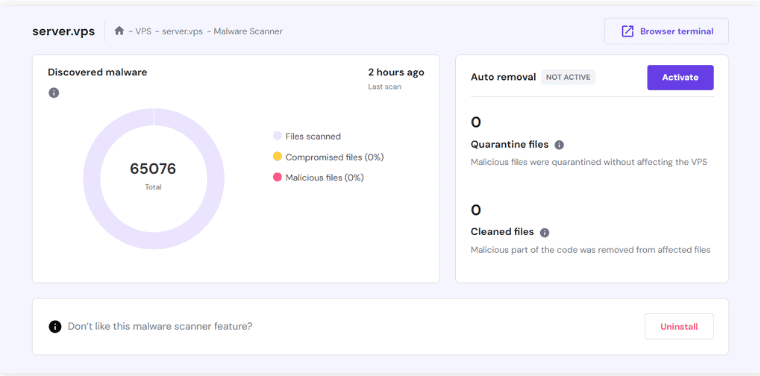

Linux supporta vari scanner malware, che devi installare manualmente tramite Terminal. Su Hostinger, tutti i nostri piani VPS includono uno scanner malware Monarx gratuito. La sua interfaccia grafica rende lo strumento facile da usare, specialmente per gli utenti non esperti.

Dopo aver configurato il tuo VPS, segui questi passaggi per installare Monarx:

Importante! Il ripristino di uno snapshot e la nuova scansione del tuo VPS resetteranno i risultati attuali della diagnosi di malware. Inoltre, reinstalla Monarx se stai cambiando il sistema operativo del server.

Il processo di installazione può richiedere fino a 60 minuti. Una volta installato, accedi allo strumento andando sulla barra laterale della Dashboard VPS→ Sicurezza → Scanner malware. Questa sezione mostra i risultati della scansione automatica, inclusi il numero di file compromessi.

Puoi pulire manualmente i file dannosi o utilizzare lo strumento di Rimozione automatica di Monarx. Questa funzione elimina automaticamente il malware iniettato e mette in quarantena i file potenzialmente compromessi, permettendoti di mantenere una sicurezza del server ottimale con il minimo sforzo.

Per abilitare la rimozione automatica, acquista la licenza premendo Attiva nella sezione Rimozione automatica . Costa 7€/mese, e il ciclo di fatturazione si adatterà automaticamente in base alla durata rimanente del tuo abbonamento VPS.

Se utilizzi una connessione pubblica, qualcuno potrebbe intercettare il tuo traffico e rubare i tuoi dati. Per evitarlo, raccomandiamo di impostare una rete privata virtuale (VPN) per combattere le minacce alla sicurezza.

Una VPN fornirà un indirizzo IP alternativo per il tuo computer per instradare il traffico attraverso un tunnel crittografato e mascherare la tua posizione. Rende il tuo indirizzo IP intracciabile, permettendoti di mantenere l’anonimato mentre navighi su internet.

In breve, una VPN mantiene i tuoi dati al sicuro e impedisce agli hacker di intercettare il tuo traffico. Lavora a stretto contatto con un firewall per fornire ulteriore sicurezza VPS.

Una VPN è anche utile per gli utenti che vivono in un’area con restrizioni basate sulla località, poiché consente loro di cambiare i loro indirizzi IP per aggirare la censura di internet.

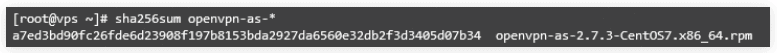

Segui questi passaggi per installare OpenVPN su CentOS:

sudo yum install net-tools

curl -O http://swupdate.openvpn.org/as/openvpn-as-2.7.3-CentOS7.x86_64.rpm

sha256sum openvpn-as-*

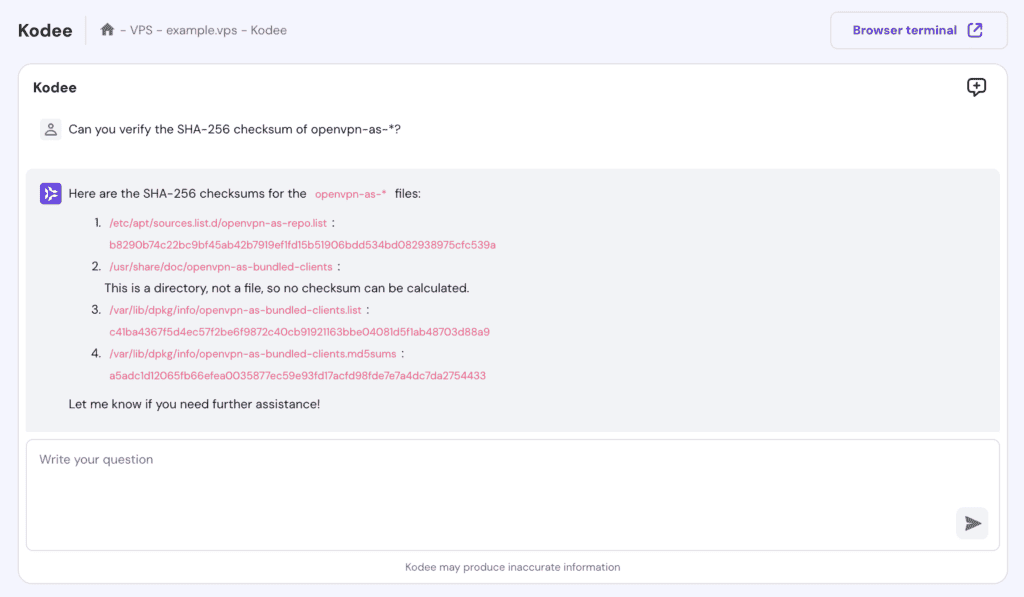

Nota che Kodee, l’assistente AI, è in grado di oltre 100 comandi di sola lettura, tra cui anche sha256sum. Non serve chiedere a Kodee di immettere il comando vero e proprio, ma gli potresti chiedergli “Quanto spazio di archiviazione ho?” oppure “Quale versione di Ubuntu sto utilizzando?” e Kodee eseguirà questo comando in background.

In alternativa, utilizzare la funzionalità Kodee di Hostinger VPS per controllare il checksum SHA-256 del pacchetto:

sudo rpm --install openvpn-as-*.rpm

passwd openvpn

I nuovi piani Hostinger KVM VPS sono compatibili con qualsiasi software VPN disponibile sul mercato.

Se ci sono molti utenti sul tuo hosting VPS, considera attentamente la distribuzione del controllo e dei diritti. Fornire a tutti gli utenti privilegi di root esporrà le risorse del tuo server e i dati sensibili a rischi per la sicurezza.

Per prevenire questo problema, imposta un limite di accesso utente sul tuo server. Puoi farlo gestendo gli utenti e concedendo loro diverse autorizzazioni per specifici file e risorse di sistema.

Linux ha una funzione di gestione dei privilegi degli utenti, che ti permette di modificare i permessi di accesso al sistema per diversi account. Crea semplicemente un gruppo per gli utenti con gli stessi privilegi di accesso.

Ecco come gestire gli utenti e i loro privilegi su Ubuntu:

sudo addgroup my_group

adduser first_user

sudo usermod -a -G group1,group2 first_user

sudo usermod -aG sudo first_user

sudo chmod -R g+w /directory

Raccomandiamo anche regolarmente di elencare gli utenti nel tuo sistema Linux per controllare quelli dannosi. È importante poiché gli hacker spesso creano un account su una macchina compromessa per ottenere l’accesso.

Disabilitare IPv6 aiuta a evitare vulnerabilità di sicurezza e rende il tuo hosting VPS meno incline agli attacchi informatici. Poiché gli hacker inviano spesso traffico malevolo attraverso IPv6, lasciare aperto il protocollo può esporre il tuo server a potenziali violazioni della sicurezza.

Anche se non stai utilizzando attivamente IPv6, alcuni dei tuoi programmi potrebbero aprire socket in ascolto su di esso. Quando arriva un pacchetto, questi programmi lo elaboreranno, anche uno maligno.

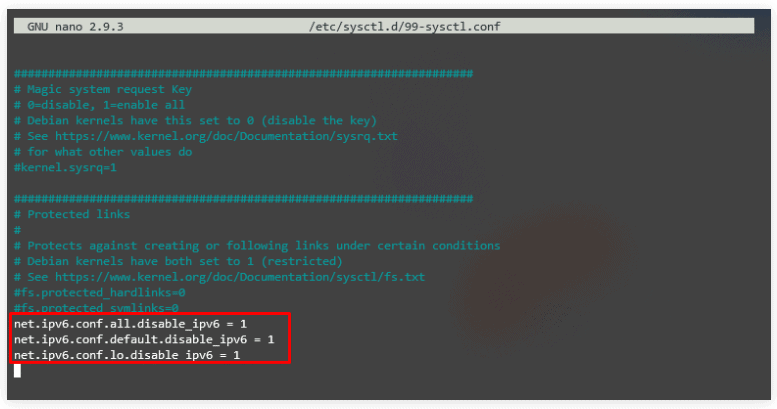

Per mantenere il tuo sistema operativo e il server VPS sicuri, segui queste istruzioni per disabilitare IPv6 su Ubuntu:

sudo nano /etc/sysctl.d/99-sysctl.conf

net.ipv6.conf.all.disable_ipv6 = 1

net.ipv6.conf.default.disable_ipv6 = 1

net.ipv6.conf.lo.disable_ipv6 = 1

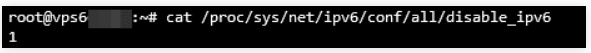

sudo sysctl -p

cat /proc/sys/net/ipv6/conf/all/disable_ipv6

Monitorare i log del tuo server fornisce informazioni su cosa sta succedendo con il tuo hosting VPS. Questi registri possono anche fornire informazioni dettagliate sullo stato del VPS, incluso il carico del server e l’utilizzo delle risorse, per scopi di reportistica.

Il monitoraggio dei log del server ti aiuta a determinare se il server sta subendo attacchi informatici o altre minacce alla sicurezza. Più presto vengono risolti quei punti deboli, meno opportunità avranno gli aggressori di intercettare i dati.

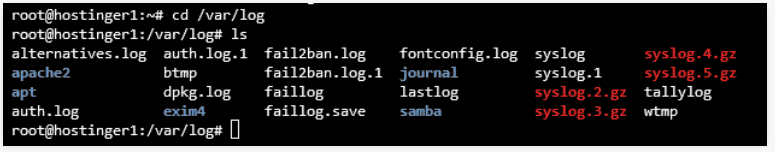

Una delle directory critiche nel tuo sistema Linux si chiama /var/log. Conserva una collezione di file di registro che contengono informazioni cruciali relative al sistema, al kernel, ai gestori di pacchetti e a varie applicazioni in esecuzione sul server.

Ecco come aprire /var/log su un server Ubuntu per il monitoraggio dei log:

cd /var/log

ls

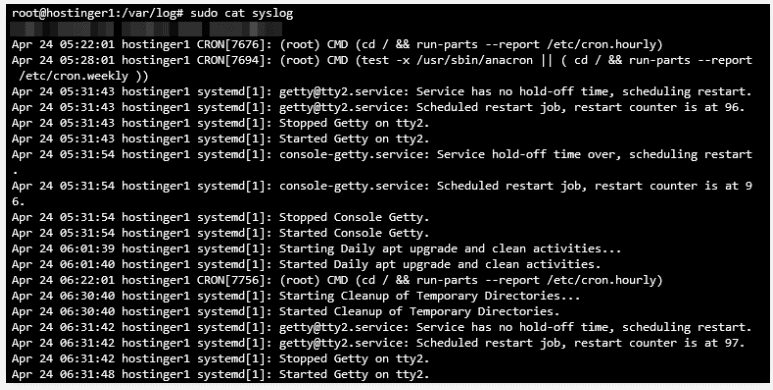

sudo cat syslog

Ecco come dovrebbero apparire i tuoi log VPS:

Poiché i vecchi software possono avere vulnerabilità, mantenere le applicazioni aggiornate aiuta a prevenire attacchi informatici sul tuo VPS. Gli sviluppatori di solito rilasciano aggiornamenti e patch di sicurezza regolarmente, quindi controlla le versioni più recenti del tuo software e installale il prima possibile.

In un sistema operativo Linux, puoi eseguire un comando per elencare e installare rapidamente tutti gli aggiornamenti dei pacchetti disponibili. Ecco come farlo su Debian o Ubuntu:

sudo apt-get update

sudo apt-get upgrade

Nel frattempo, segui questi passaggi per farlo su CentOS/RHEL:

sudo yum update

sudo yum check-update

Consigliamo di abilitare gli aggiornamenti automatici se utilizzi un sistema di gestione dei contenuti (CMS) sul tuo server. Inoltre, puoi creare cron job, un’utilità basata su Linux per programmare un comando o uno script da eseguire in un orario e una data specifici.

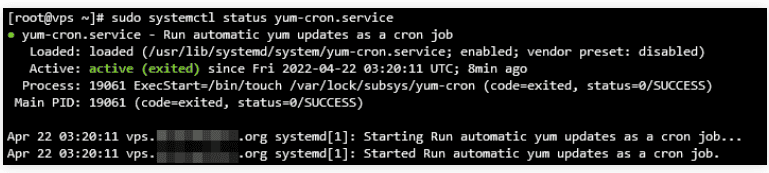

Il modo più conveniente per installare ed eseguire un cron job su CentOS o RHEL è utilizzare il servizio yum-cron . Si aggiornerà automaticamente il software ogni volta che viene rilasciata una nuova versione. Ecco come configurarlo su CentOS o RHEL:

sudo yum install yum-cron

sudo systemctl enable yum-cron.service

sudo systemctl start yum-cron.service

sudo systemctl status yum-cron.service

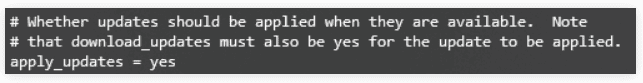

sudo vi /etc/yum/yum-cron.conf

apply_updates = yes

Proteggere il tuo server VPS è importante poiché contiene dati sensibili. Sebbene Linux sia famoso per la sua robusta sicurezza, il server VPS ha ancora delle vulnerabilità.

Gli attacchi e i problemi informatici comuni in un sistema Linux includono malware, sniffing e attacchi brute-force, iniezioni SQL, cross-site scripting (XSS), controllo a livello di funzione mancante e autenticazione interrotta.

Per evitarli, i proprietari di server privati virtuali devono sapere come monitorare il server e il sistema operativo per applicare misure di sicurezza robuste. Per iniziare, abbiamo compilato i 16 migliori consigli sulla sicurezza dell’hosting VPS:

Speriamo che questo articolo ti abbia aiutato a migliorare la sicurezza del tuo hosting VPS. Se hai domande o altri suggerimenti, per favore lasciali nei commenti qui sotto.

La sicurezza VPS è la resistenza dei tuoi server virtuali contro varie minacce informatiche come SQL injection, malware e attacchi di sniffing.

Migliorare la sicurezza VPS comporta una corretta gestione del server, la correzione dei bug e l’applicazione di funzionalità di sicurezza. Il supporto del tuo fornitore di hosting, le funzionalità integrate e i servizi determinano anche la sicurezza del tuo VPS.

Una debole sicurezza VPS rende il tuo server, i tuoi siti web e i tuoi visitatori vulnerabili agli attacchi informatici. Tali attacchi possono compromettere la privacy, divulgare dati sensibili e causare enormi perdite finanziarie. Per le aziende, gli attacchi informatici possono danneggiare la loro reputazione, allontanando i clienti e rallentando le vendite.

Il VPS è comunemente più sicuro di un piano di hosting condiviso grazie a funzionalità di sicurezza aggiuntive, risorse isolate e una migliore privacy del sito web. Nel frattempo, l’hosting VPS e l’hosting di server dedicati offrono un livello di sicurezza simile.

Tuttavia, sebbene l’hosting di server dedicati sia generalmente più sicuro, manca della funzione di failover automatico di VPS che aiuta a prevenire la perdita di dati.

Sì, il VPS ha tipicamente un firewall preconfigurato che gli utenti possono regolare. Diverse distribuzioni Linux hanno applicazioni integrate per configurare le regole del firewall VPS, come Uncomplicated Firewall e iptables.

Tutti i contenuti dei tutorial presenti su questo sito web sono soggetti ai rigorosi standard editoriali e ai valori di Hostinger.