Dec 18, 2025

Michela Z.

23min di lettura

WordPress è il sistema di gestione dei contenuti (CMS) più diffuso, con il 43,3% di tutti i siti web che girano sul suo software. Purtroppo, la sua popolarità attira ogni sorta di criminali informatici che sfruttano le vulnerabilità di sicurezza della piattaforma.

Questo non significa che WordPress abbia un pessimo sistema di sicurezza: le violazioni della sicurezza possono verificarsi anche a causa della mancanza di consapevolezza degli utenti. Pertanto, è meglio applicare misure di sicurezza precauzionali prima che il tuo sito web diventi un bersaglio degli hacker.

Parleremo di 22 metodi per migliorare la sicurezza di WordPress e proteggere il tuo sito da vari attacchi informatici. L’articolo includerà le migliori pratiche e i suggerimenti, con o senza plugin WordPress. Alcuni metodi sono applicabili anche a piattaforme diverse da WordPress.

Non hai tempo di leggere? Scopri invece le misure di sicurezza di WordPress nel nostro tutorial.

Se il tuo sito WordPress viene violato, rischi di perdere dati, beni e credibilità importanti. Inoltre, questi problemi di sicurezza possono mettere a rischio i dati personali e le informazioni di fatturazione dei tuoi clienti.

Il costo dei danni causati dalla criminalità informatica può raggiungere i 10,5 trilioni di dollari all’anno entro il 2025. Di certo non vuoi diventare un bersaglio degli hacker e contribuire a questa cifra.

In base al database delle vulnerabilità di WPScan, questi sono alcuni dei tipi più comuni di vulnerabilità della sicurezza di WordPress:

L’implementazione di una o due misure di sicurezza di WordPress non sarà sufficiente a rendere il tuo sito WordPress completamente sicuro.

Scarica la nostra lista di controllo per la sicurezza di WordPress per seguire i tuoi progressi nell’applicazione di importanti misure di sicurezza al tuo sito web. Condividiamo anche alcuni suggerimenti sulla sicurezza di WordPress per aiutarti a proteggere ulteriormente il tuo sito.

1. Mantieni il tuo sito aggiornato.

2. Utilizza credenziali di accesso wp-admin sicure.

3. Imposta safelist e blocklist per la pagina di amministrazione.

4. Utilizza un tema WordPress affidabile.

5. Installa un certificato SSL per un trasferimento sicuro dei dati.

6. Rimuovi i temi e i plugin di WordPress inutilizzati.

7. Abilita l’autenticazione a due fattori.

8. Crea regolarmente dei backup.

9. Limita il numero di tentativi di accesso falliti.

10. Modifica l’URL della pagina di accesso di WordPress.

11. Disconnetti automaticamente gli utenti inattivi.

12. Monitora l’attività degli utenti.

13. Esegui regolarmente una scansione del sito alla ricerca di malware.

14. Disattiva la funzione di segnalazione degli errori PHP.

15. Passa a un host web più sicuro.

16. Disattiva la modifica dei file.

17. Utilizza .htaccess per disabilitare l’esecuzione dei file PHP e proteggere il file wp-config.php.

18. Modifica il prefisso predefinito del database di WordPress.

19. Disattiva la funzione XML-RPC.

20. Nascondi la versione di WordPress.

21. Blocca l’hotlinking da altri siti web.

22. Gestisci i permessi di file e cartelle.

In questa sezione esamineremo sei consigli generali per la sicurezza di WordPress che non richiedono conoscenze tecniche avanzate e investimenti ad alto rischio. Anche un principiante sarà in grado di eseguire queste semplici operazioni, come l’aggiornamento del software WordPress e la rimozione dei temi inutilizzati.

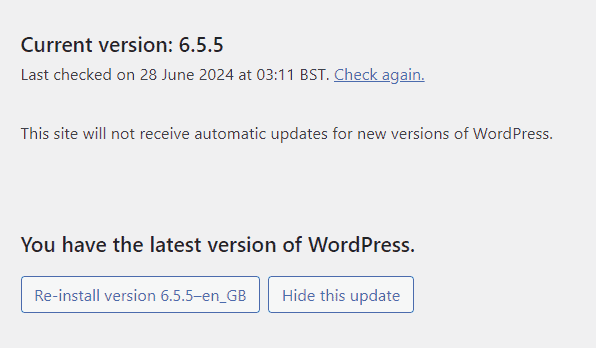

WordPress rilascia regolarmente aggiornamenti software per migliorare le prestazioni e la sicurezza. Questi aggiornamenti proteggono anche il tuo sito dalle minacce informatiche.

L’aggiornamento della versione di WordPress è uno dei modi più semplici per migliorare la sicurezza di WordPress. Tuttavia, quasi il 50% dei siti WordPress utilizza una versione precedente di WordPress, il che li rende più vulnerabili.

Per verificare se hai l’ultima versione di WordPress, accedi all’area di amministrazione di WordPress e vai su Dashboard → Aggiornamenti nel pannello del menu a sinistra. Se la versione non è aggiornata, ti consigliamo di aggiornarla il prima possibile.

Tieni d’occhio le date di rilascio degli aggiornamenti futuri per assicurarti che il tuo sito non utilizzi una versione di WordPress non aggiornata.

Consigliamo anche di aggiornare i temi e i plugin installati sul tuo sito WordPress. I temi e i plugin obsoleti possono entrare in conflitto con il software di base di WordPress appena aggiornato, causando errori ed essendo soggetti a minacce alla sicurezza.

Segui questi passaggi per eliminare i temi e i plugin obsoleti:

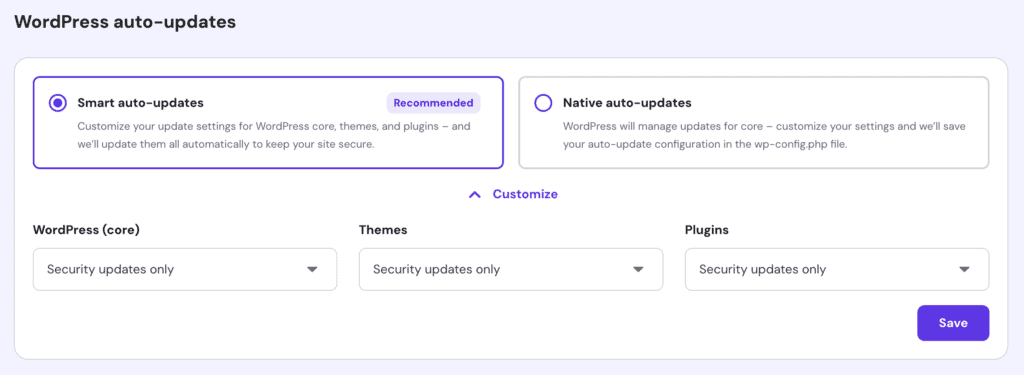

L’attivazione degli aggiornamenti automatici facilita il carico di lavoro, ma può mandare in crash il sito web a causa dell’incompatibilità con plugin o temi più vecchi. Se attivi questa opzione, assicurati di eseguire regolarmente il backup del tuo sito web, in modo da poter tornare alla versione precedente in caso di errore.

Uno degli errori più comuni che gli utenti commettono è quello di utilizzare nomi utente facili da indovinare, come “admin”, “administrator” o “test”. In questo modo il tuo sito è più esposto al rischio di attacchi brute force. Inoltre, gli aggressori utilizzano questo tipo di attacco per colpire i siti WordPress che non hanno password forti.

Pertanto, si consiglia di rendere il nome utente e la password unici e più complessi.

Pertanto, si consiglia di rendere il nome utente e la password unici e più complessi.

In alternativa, segui questi passaggi per creare un nuovo account amministratore di WordPress con un nuovo nome utente:

La password deve contenere numeri, simboli, lettere maiuscole e minuscole. Si consiglia inoltre di utilizzare più di 12 caratteri, poiché le password più lunghe sono molto più difficili da decifrare.

Più lunga è la password, più è sicura. Tuttavia, le password forti non devono essere necessariamente lunghe e complesse: utilizza simboli speciali e numeri al posto delle lettere più conosciute. Ad esempio, 41@bAm@! invece di Alabama! è facile da ricordare e più difficile da decifrare. In alternativa, utilizza uno schema sulla tastiera invece di parole vere e proprie, come qpzmwoxn. Inoltre, è possibile combinare questi due elementi per creare una password più forte.

Se hai bisogno di aiuto per generare una password forte, utilizza strumenti online come LastPass e 1Password. Puoi anche utilizzare i loro servizi di gestione delle password per memorizzare in modo sicuro le password forti. In questo modo, non dovrai memorizzarle.

Dopo aver creato un nuovo nome utente amministratore di WordPress, dovrai cancellare il tuo vecchio nome utente amministratore. Ecco i passaggi per farlo:

Per mantenere il sito al sicuro, è importante controllare la rete prima di effettuare l’accesso. Se si è inconsapevolmente connessi a un Hotspot Honeypot, una rete gestita da hacker, si rischia di trasmettere le credenziali di accesso agli operatori.

Anche le reti pubbliche, come il WiFi di una biblioteca scolastica, potrebbero non essere così sicure come sembra. Gli hacker possono intercettare la connessione e rubare i dati non criptati, comprese le credenziali di accesso.

Per questo motivo, si consiglia di utilizzare una VPN quando ci si connette a una rete pubblica. Questa fornisce un livello di crittografia alla connessione, rendendo più difficile l’intercettazione dei dati e proteggendo le tue attività online.

L’attivazione del blocco degli URL protegge la pagina di accesso da indirizzi IP non autorizzati e da attacchi di forza bruta. A tal fine, è necessario un servizio di web application firewall (WAF) come Cloudflare o Sucuri.

Utilizzando Cloudflare, è possibile configurare una regola di blocco della zona. Questa regola specifica gli URL che si desidera bloccare e l’intervallo di IP a cui è consentito accedere a tali URL. Chiunque al di fuori dell’intervallo IP specificato non sarà in grado di accedervi.

Sucuri dispone di una funzione simile, denominata URL path blacklist. Per prima cosa, si aggiunge l’URL della pagina di login alla blocklist, in modo che nessuno possa accedervi. Quindi, si inserisce una safelist degli indirizzi IP autorizzati ad accedere alla pagina di accesso.

In alternativa, si può limitare l’accesso alla pagina di login configurando il file .htaccess del sito. Per accedere al file, spostarsi nella directory principale.

Importante!Prima di apportare qualsiasi modifica, si consiglia vivamente di eseguire un backup del vecchio file .htaccess. Se qualcosa dovesse andare storto, sarai in grado di ripristinare facilmente il tuo sito.

L’aggiunta di questa regola al file .htaccess limiterà l’accesso al file wp-login.php a un solo IP. In questo modo, gli aggressori non saranno in grado di accedere alla pagina di login da altre posizioni.

# Block IPs for login Apache 2.2 <files /wp-login.php> order deny,allow allow from MYIP allow from MYIP2 deny from all </files> # Block IPS for login Apache 2.4 <Files "wp-login.php"> Require all denied </Files>

Questa regola deve essere posizionata dopo le dichiarazioni # BEGIN WordPress e # END WordPress, come mostrato di seguito.

Questa regola si applica anche se non si dispone di un IP statico, poiché è possibile limitare gli accessi all’intervallo comune dell’ISP.

È possibile utilizzare questa regola anche per limitare altri URL autenticati, come /wp-admin.

Si noti che il blocklisting è efficace solo contro le minacce note. Gli hacker possono progettare malware appositamente per eludere il rilevamento da parte degli strumenti che utilizzano un sistema di blocklist. Sebbene il safelisting offra una sicurezza più solida, può anche essere più complesso da implementare, soprattutto se si desidera che sia una terza parte a farlo: avranno bisogno di informazioni su tutte le applicazioni utilizzate.

I temi WordPress nulled sono versioni non autorizzate dei temi premium originali. Nella maggior parte dei casi, questi temi sono venduti a un prezzo inferiore per attirare gli utenti. Tuttavia, di solito presentano molti problemi di sicurezza.

Spesso, i fornitori di temi nulled sono hacker che hanno violato il tema premium originale e inserito codice dannoso, tra cui malware e link di spam. Inoltre, questi temi possono essere backdoor per altri exploit che possono mettere in pericolo il tuo sito WordPress.

Poiché i temi nulled sono distribuiti illegalmente, i loro utenti non ricevono alcun supporto dagli sviluppatori. Ciò significa che se il tuo sito presenta dei problemi, dovrai capire come risolverli e proteggere il tuo sito WordPress da solo.

Per evitare di diventare un bersaglio degli hacker, ti consigliamo di scegliere un tema WordPress dal repository ufficiale o da sviluppatori affidabili. In alternativa, controlla i temi di terze parti nei mercati ufficiali di temi come ThemeForest, dove sono disponibili migliaia di temi premium.

Secure Sockets Layer (SSL) è un protocollo di trasferimento dati che cripta i dati scambiati tra il sito web e i suoi visitatori, rendendo più difficile per i malintenzionati rubare informazioni importanti.

Inoltre, i certificati SSL aumentano anche l’ottimizzazione del sito WordPress per i motori di ricerca (SEO), aiutandolo a ottenere più visitatori.

I siti web con un certificato SSL installato useranno HTTPS invece di HTTP, quindi è facile identificarli.

La maggior parte delle società di hosting include il certificato SSL nei propri piani. Ad esempio, Hostinger fornisce un certificato SSL Let’s Encrypt gratuito su tutti i suoi piani di hosting.

Una volta installato un certificato SSL sul tuo account di hosting, attivalo sul tuo sito WordPress.

Plugin come Really Simple SSL o SSL Insecure Content Fixer possono gestire gli aspetti tecnici e l’attivazione dell’SSL in pochi clic. La versione premium di Really Simple SSL può abilitare le intestazioni HTTP Strict Transport Security che impongono l’uso di HTTPS quando si accede al sito.

Una volta fatto, cambia l’URL del tuo sito da HTTP a HTTPS. Per farlo, vai su Impostazioni → Generale e trova il campo Indirizzo del sito (URL) per modificare l’URL.

Mantenere sul sito plugin e temi inutilizzati può essere dannoso, soprattutto se i plugin e i temi non sono stati aggiornati. I plugin e i temi non aggiornati aumentano il rischio di attacchi informatici, poiché gli hacker possono utilizzarli per accedere al tuo sito.

Segui questi passaggi per eliminare un plugin di WordPress inutilizzato:

Si noti che il pulsante di cancellazione sarà disponibile solo dopo la disattivazione del plugin.

Nel frattempo, ecco i passaggi per eliminare un tema inutilizzato:

Quando si elimina un plugin o un tema WordPress popolare dalla dashboard di WordPress, è possibile che non si abbia la possibilità di utilizzare un programma di disinstallazione personalizzato, in cui è possibile scegliere di rimuovere completamente tutti i dati relativi a quel plugin o tema. In questo caso, dovrai farlo tramite un client FTP, accedendo al tuo database e rimuovendo manualmente le voci del plugin o del tema.

Il prossimo metodo per migliorare la sicurezza di WordPress è l’utilizzo dei plugin di WordPress.

Si tratta di un modo comodo per proteggere il tuo sito web, ma ricorda di non installare tutti i plugin in una volta sola senza un’ulteriore considerazione, poiché un numero eccessivo di plugin può rallentare il tuo sito.

Innanzitutto, identifica le tue esigenze per scegliere i plugin più efficaci per il tuo sito web.

Attiva l’autenticazione a due fattori (2FA) per rafforzare il processo di login sul tuo sito WordPress. Questo metodo di autenticazione aggiunge un secondo livello di sicurezza di WordPress alla pagina di login, in quanto richiede l’inserimento di un codice univoco per completare il processo di login.

Il codice è disponibile solo tramite un messaggio di testo o un’app di autenticazione di terze parti.

Per applicare la 2FA al tuo sito WordPress, installa un plugin per la sicurezza del login come Wordfence Login Security. Inoltre, dovrai installare un’app di autenticazione di terze parti, come Google Authenticator, sul tuo cellulare.

Se non sei sicuro di quale plugin di autenticazione a due fattori utilizzare, scegli quello più frequentemente aggiornato e recensito.

Dopo aver installato il plugin e l’app di autenticazione, segui questi passaggi per abilitare l’autenticazione a due fattori:

Inoltre, scarica i codici di recupero forniti nel caso in cui si perda l’accesso al dispositivo che contiene l’app di autenticazione.

Creare regolarmente un backup del sito WordPress è un’attività di mitigazione importante perché ti aiuterà a ripristinare il tuo sito dopo incidenti, come attacchi informatici o danni fisici al centro dati. Il file di backup deve includere tutti i file dell’installazione di WordPress, come il database e i file principali di WordPress.

Con WordPress, il backup di un sito può essere eseguito utilizzando un plugin come All-in-One WP Migration. Segui questi passaggi per creare un file di backup con questo plugin:

In caso di incidente, puoi ripristinare il tuo sito WordPress utilizzando lo strumento di importazione di All-in-One WP Migration.

Gli utenti di Hostinger possono anche creare backup senza un plugin WordPress utilizzando la funzione di backup dell’hPanel.

Non consiglio di archiviare i backup dei siti web su un computer personale. Utilizza invece applicazioni di archiviazione come Google Drive. Ma se decidi di farlo, il modo migliore sarebbe quello di archiviarli in almeno tre luoghi, come il tuo computer, una chiavetta USB e un archivio esterno come Dropbox.

WordPress consente agli utenti di effettuare un numero illimitato di tentativi di accesso al sito. Sfortunatamente, gli hacker possono accedere con la forza bruta all’area di amministrazione di WordPress utilizzando varie combinazioni di password fino a trovare quella giusta.

Pertanto, è necessario limitare i tentativi di accesso per prevenire tali attacchi al sito web. Limitare i tentativi falliti aiuta anche a monitorare eventuali attività sospette sul tuo sito.

La maggior parte degli utenti ha bisogno di un solo tentativo o di pochi tentativi falliti, quindi dovresti insospettirti di eventuali indirizzi IP discutibili che raggiungono il limite di tentativi.

Un modo per limitare i tentativi di accesso per aumentare la sicurezza di WordPress è utilizzare un plugin. Ci sono molte ottime opzioni disponibili, come ad esempio:

Uno dei rischi dell’implementazione di questa misura di sicurezza di WordPress è che un utente legittimo venga bloccato dall’amministrazione di WordPress. Tuttavia, non c’è da preoccuparsi, perché ci sono molti modi per recuperare gli account WordPress bloccati.

Per fare un ulteriore passo avanti nella protezione del tuo sito web dagli attacchi brute force, prendi in considerazione la possibilità di cambiare l’URL della pagina di login.

Tutti i siti WordPress hanno lo stesso URL di accesso predefinito: iltuodominio.com/wp-admin. L’utilizzo dell’URL di accesso predefinito rende facile per gli hacker prendere di mira la tua pagina di accesso.

Plugin come WPS Hide Login e Change wp-admin Login consentono di impostare un URL di accesso personalizzato.

Se utilizzi il plugin WPS Hide Login, ecco i passaggi per modificare l’URL della pagina di login di WordPress:

Molti utenti dimenticano di uscire dal sito web e lasciano le loro sessioni in corso. In questo modo, lasciano che qualcun altro che utilizza lo stesso dispositivo acceda ai loro account utente e potenzialmente sfrutti i dati riservati. Questo vale soprattutto per gli utenti che utilizzano computer pubblici in internet café o biblioteche pubbliche.

Pertanto, è fondamentale configurare il tuo sito WordPress in modo che gli utenti inattivi vengano disconnessi automaticamente. La maggior parte dei siti bancari utilizza questa tecnica per impedire ai visitatori non autorizzati di accedere ai loro siti, garantendo la sicurezza dei dati dei loro clienti.

L’utilizzo di un plugin di sicurezza per WordPress come Inactive Logout è uno dei modi più semplici per disconnettere automaticamente gli account degli utenti inattivi. Oltre a terminare gli utenti inattivi, questo plugin può anche inviare un messaggio personalizzato per avvisare gli utenti inattivi che la loro sessione del sito web finirà presto.

Identifica qualsiasi azione indesiderata o dannosa che metta in pericolo il tuo sito web monitorando le attività nell’area di amministrazione.

Questo metodo è consigliato a chi ha più utenti o autori che accedono al proprio sito WordPress. Questo perché gli utenti possono modificare impostazioni che non dovrebbero, come alterare i temi o configurare i plugin.

Monitorando le loro attività, saprai chi è responsabile di queste modifiche indesiderate e se una persona non autorizzata ha violato il tuo sito WordPress.

Il modo più semplice per monitorare le attività degli utenti è utilizzare un plugin per WordPress, come ad esempio:

L’istituto AV-TEST registra oltre 450.000 nuovi malware e applicazioni potenzialmente indesiderate (PUA) ogni giorno. Alcuni malware hanno persino una natura polimorfa, ovvero possono modificarsi per evitare il rilevamento della sicurezza.

Pertanto, è fondamentale eseguire regolarmente una scansione del tuo sito WordPress alla ricerca di malware, poiché gli aggressori sviluppano sempre nuovi tipi di minacce.

Fortunatamente, molti ottimi plugin per la scansione del malware di WordPress possono verificare la presenza di software dannoso e migliorare la sicurezza di WordPress.

I nostri esperti consigliano di installare sul tuo sito questi plugin di sicurezza:

Se il tuo sito WordPress è infetto da malware, segui questi punti chiave:

1. Assicurati di avere sempre l’area wp-admin accessibile, esegui una scansione ed elimina il malware.

2. Assicurati che i plugin, i temi e il software di base di WordPress siano aggiornati.

3. Verifica la presenza di vulnerabilità nel tuo database per vedere se i tuoi plugin o temi sono elencati come a rischio.

È anche possibile migliorare la sicurezza del sito web senza utilizzare i plugin. La maggior parte di queste operazioni comporta la modifica del codice del sito, ma non c’è da preoccuparsi: ti mostreremo come farlo passo dopo passo.

La segnalazione degli errori PHP visualizza tutte le informazioni sui percorsi e sulla struttura dei file del tuo sito web, il che la rende un’ottima funzione per monitorare gli script PHP del tuo sito.

Tuttavia, mostrare le vulnerabilità del tuo sito web nel backend è una grave falla nella sicurezza di WordPress.

Ad esempio, se viene visualizzato un plugin specifico su cui è apparso il messaggio di errore, i criminali informatici potrebbero utilizzare le vulnerabilità di quel plugin.

Esistono due modi per disabilitare la segnalazione degli errori PHP: tramite il file PHP o il pannello di controllo dell’account di hosting.

Modifica il file PHP

Segui questi passaggi per modificare il file PHP:

error_reporting(0); @ini_set(‘display_errors’, 0);

Modifica delle impostazioni PHP tramite il pannello di controllo

Se non si vuole programmare, è possibile disabilitare la segnalazione degli errori PHP tramite il pannello di controllo del provider di hosting. Ecco come fare tramite hPanel:

Le molteplici misure di sicurezza di WordPress non avranno molta importanza se l’ambiente di hosting è soggetto a cyberattacchi. Il tuo provider di hosting deve garantire uno spazio sicuro per tutti i dati e i file del tuo sito web sul suo server, quindi è fondamentale scegliere quello che ha un livello di sicurezza eccellente.

Se pensi che la tua attuale società di web hosting non sia abbastanza sicura, è il momento di migrare il tuo sito WordPress su una nuova piattaforma di hosting. Ecco cosa devi considerare quando cerchi un host web sicuro:

L’hosting WordPress di Hostinger offre le risorse e le funzionalità essenziali per proteggere il tuo sito WordPress, come un firewall per applicazioni web e uno scanner di malware come Monarx. Forniamo anche server privati virtuali e un servizio del miglior cloud hosting se preferisci mantenere le risorse isolate.

WordPress dispone di un editor di file integrato che facilita la modifica dei file PHP di WordPress. Tuttavia, questa funzione può diventare un problema se gli hacker ne ottengono il controllo.

Per questo motivo, alcuni utenti di WordPress preferiscono disattivare questa funzione. Aggiungi la seguente riga di codice al file wp-config.php per disabilitare la modifica dei file:

define( 'DISALLOW_FILE_EDIT', true );

Se si desidera riattivare questa funzione sul proprio sito WordPress, è sufficiente rimuovere il codice precedente da wp-config.php utilizzando un client FTP o il File Manager del proprio provider di hosting.

Il file .htaccess garantisce il corretto funzionamento dei link di WordPress. Senza questo file che dichiara le regole corrette, si otterranno molti errori 404 Not Found sul sito.

Inoltre, .htaccess può bloccare l’accesso da IP specifici, limitare l’accesso a un solo IP e disabilitare l’esecuzione di PHP in determinate cartelle. Di seguito ti mostreremo come utilizzare .htaccess per rafforzare la sicurezza di WordPress.

Importante!Esegui sempre un backup del file .htaccess esistente prima di apportarvi qualsiasi modifica. Questo ti aiuterà a ripristinare facilmente il tuo sito se qualcosa dovesse andare storto.

Disabilitazione dell’esecuzione di PHP in cartelle specifiche

Gli hacker spesso caricano script backdoor nella cartella Uploads. Per impostazione predefinita, questa cartella ospita solo i file multimediali caricati, quindi non dovrebbe contenere alcun file PHP.

Per proteggere il tuo sito WordPress, disabilita l’esecuzione di PHP nella cartella creando un nuovo file .htaccess in /wp-content/uploads/ con queste regole:

<Files *.php> deny from all </Files>

Protezione del file wp-config.php

Il file wp-config.php nella directory principale contiene le impostazioni fondamentali di WordPress e i dettagli del database MySQL. Pertanto, questo file è di solito l’obiettivo principale di un hacker.

Proteggi questo file e mantieni WordPress sicuro implementando queste regole .htaccess:

<files wp-config.php> order allow,deny deny from all </files>

Il database di WordPress contiene e memorizza tutte le informazioni cruciali necessarie al funzionamento del tuo sito. Pertanto, gli hacker prendono spesso di mira il database con attacchi di tipo SQL injection. Questa tecnica inietta codice dannoso nel database e può aggirare le misure di sicurezza di WordPress e recuperare il contenuto del database.

Oltre il 50% dei cyberattacchi consiste in un’iniezione SQL, il che la rende una delle minacce più gravi. Gli hacker eseguono questo attacco perché molti utenti dimenticano di modificare il prefisso predefinito del database wp_.

Vediamo due metodi che puoi applicare per proteggere il tuo database WordPress dagli attacchi SQL injection.

Importante!Prima di procedere, assicurati di eseguire il backup del database MySQL.

Modifica del prefisso della tabella

// ** MySQL settings - You can get this info from your web host ** // /** The name of the database for WordPress */ define( 'DB_NAME', 'MySQL Database' );

Aggiornamento dei valori dei prefissi nelle tabelle

A seconda del numero di plugin WordPress installati sul sito, potrebbe essere necessario aggiornare manualmente alcuni valori nel database. Per farlo, esegui query SQL separate sulle tabelle che potrebbero avere valori con il prefisso wp_, tra cui le tabelle options e usermeta.

Utilizza il codice qui sotto per filtrare tutti i valori che contengono il seguente prefisso:

SELECT * FROM `wp_1secure1_tablename` WHERE `field_name` LIKE '%wp_%'

wp_1secure1_tablename contiene il nome della tabella in cui si vuole eseguire la query. Mentre field_name rappresenta il nome del campo/colonna in cui è più probabile che compaiano i valori con il prefisso wp_.

Ecco come modificare manualmente il valore del prefisso:

XML-RPC è una funzione di WordPress per l’accesso e la pubblicazione di contenuti tramite dispositivi mobile, per l’abilitazione di trackback e pingback e per l’utilizzo del plugin Jetpack sul tuo sito WordPress.

Tuttavia, XML-RPC presenta alcuni punti deboli che gli hacker possono sfruttare. La funzione consente di effettuare più tentativi di accesso senza essere rilevati dal software di sicurezza, rendendo il tuo sito soggetto ad attacchi di forza bruta.

Gli hacker possono anche sfruttare la funzione di pingback di XML-RPC per eseguire attacchi DDoS. Questa funzione consente agli aggressori di inviare pingback a migliaia di siti web contemporaneamente, mandando in crash i siti presi di mira.

Per determinare se XML-RPC è abilitato, esegui il tuo sito attraverso un servizio di convalida XML-RPC e verifica se ricevi un messaggio di successo. Ciò significa che la funzione XML-RPC è in esecuzione.

È possibile disabilitare la funzione XML-RPC utilizzando un plugin o manualmente.

Disabilitare XML-RPC con un plugin

L’uso di un plugin è il modo più semplice e veloce per bloccare la funzione XML-RPC sul tui sito web. Consigliamo di utilizzare il plugin Hostinger Tools. Disattiverà automaticamente alcune delle funzionalità XML-RPC, impedendo agli hacker di eseguire attacchi utilizzando questa falla di sicurezza di WordPress.

Disabilitare XML-RPC manualmente

Un altro modo per bloccare tutte le richieste XML-RPC in arrivo è farlo manualmente. Individua il file .htaccess nella tua directory principale e incolla il seguente frammento di codice:

# Block WordPress xmlrpc.php requests <Files xmlrpc.php> order deny,allow deny from all allow from 000.00.000.000 </Files>

Per consentire a XML-RPC di accedere a un particolare IP, sostituisci 000.00.000.000 con l’indirizzo IP o elimina del tutto la riga di codice.

Gli hacker possono entrare più facilmente nel tuo sito se sanno quale versione di WordPress stai utilizzando. Possono utilizzare le vulnerabilità di quella versione per attaccare il tuo sito, soprattutto se si tratta di una versione precedente di WordPress.

Fortunatamente, è possibile nascondere le informazioni dal tuo sito utilizzando l’editor del tema di WordPress. Segui i passaggi per farlo:

function dartcreations_remove_version() {

return '';

} add_filter('the_generator', 'dartcreations_remove_version');remove_action('wp_head', 'wp_generator');Hotlinking è il termine usato quando qualcuno visualizza una risorsa del tuo sito web, di solito un’immagine, sul proprio sito. Ogni volta che le persone visitano un sito web con hotlink al tuo contenuto, consumano le risorse del tuo server web, rallentando il tuo sito.

Per verificare se il tuo contenuto è stato sottoposto a hotlinking, digita la seguente query in Google Images, sostituendo iltuositoweb.com con il nome del tuo dominio:

inurl:yourwebsite.com -site:yourwebsite.com

Per evitare l’hotlinking, utilizza un client FTP, un plugin di sicurezza per WordPress, un CDN o modifica le impostazioni del pannello di controllo.

Impedisci agli hacker di accedere al tuo account di amministrazione determinando quali utenti possono leggere, scrivere o eseguire i file o le cartelle di WordPress.

Per gestire i permessi di file e cartelle puoi utilizzare il File Manager del tuo host web, il client FTP o la riga di comando.

In genere, i permessi sono impostati per impostazione predefinita, che può variare a seconda dei diversi file o cartelle. In particolare, per la cartella wp-admin e il file wp-config, assicurarti di consentire la scrittura solo al proprietario.

I cyberattacchi possono presentarsi in diverse forme, dall’iniezione di malware agli attacchi DDoS. I siti web WordPress, in particolare, sono bersagli comuni degli hacker a causa della popolarità del CMS. Pertanto, i proprietari di siti WordPress devono sapere come proteggere i loro siti.

Tuttavia, la protezione di un sito WordPress non è un compito da svolgere una volta sola. È necessario rivalutarlo continuamente, poiché i cyberattacchi sono in continua evoluzione. Il rischio sarà sempre presente, ma è possibile applicare le misure di sicurezza di WordPress per ridurre tali rischi.

Speriamo che questo articolo ti abbia aiutato a capire l’importanza delle misure di sicurezza di WordPress e come implementarle.

Sentiti libero di lasciare un commento se hai domande o altri suggerimenti sulla sicurezza di WordPress.

L’installazione di un firewall per siti web è necessaria in quanto aiuta a proteggere il tuo sito WordPress da tentativi di hacking o altre forme di attacchi informatici bloccando il traffico indesiderato. Poiché WordPress non dispone di un firewall per siti web integrato, è possibile configurarlo scaricando un plugin come Sucuri.

Come piattaforma, WordPress è una piattaforma sicura e protetta. La sicurezza di WordPress non riguarda solo la tecnologia, ma anche i fattori umani. Indipendentemente dalla sicurezza della piattaforma, il tuo sito può essere facilmente violato se non adotti altre misure di sicurezza (utilizzo di password forti, ecc.).

Se il tuo browser indica che il tuo sito WordPress non è sicuro, significa che il tuo sito non ha un certificato SSL o che l’SSL non è configurato correttamente. Considera la possibilità di installarne uno o di passare all’HTTPS per risolvere il problema.

Sì, l’installazione di un plugin di sicurezza con scanner di hacking, come Jetpack e Sucuri, può aiutare a proteggere il tuo sito a lungo termine. Ricorda di installare solo quelli necessari, perché un numero eccessivo di plugin può danneggiare il tuo sito.

Inizia assicurandoti di utilizzare un hosting WordPress sicuro. Quindi, configura il tuo sito per migliorare la sicurezza di WordPress: gestisci i permessi dei file, disabilita la segnalazione degli errori PHP e XML-RPC, limita l’accesso a wp-config.php e blocca l’hotlinking da altri siti web.

Molti siti WordPress vengono violati perché il proprietario del sito non utilizza sufficienti misure di sicurezza. Questo lascia i siti con varie vulnerabilità che aprono la strada a potenziali aggressori. Gli aggressori prendono regolarmente di mira i siti web alimentati da WordPress perché è utilizzato da quasi la metà dei siti web esistenti.

Il tuo sito WordPress potrebbe presentare vulnerabilità di sicurezza come plugin obsoleti, password deboli e accesso non protetto alla directory wp-admin. Esegui una regolare manutenzione del sito e utilizza la nostra lista di controllo della sicurezza di WordPress per assicurarti di aver applicato sufficienti misure di sicurezza al tuo sito.

Consigliamo Wordfence o Sucuri come i migliori plugin di sicurezza per WordPress. Entrambi sono simili e offrono uno scanner per WordPress, un firewall per applicazioni web e il monitoraggio del traffico. Sucuri è ottimo se hai un negozio online, ma se cerchi un plugin gratuito, Wordfence è un’ottima opzione.

Tutti i contenuti dei tutorial presenti su questo sito web sono soggetti ai rigorosi standard editoriali e ai valori di Hostinger.