Feb 10, 2026

Bruno S.

16min de leitura

A segurança no OpenClaw exige mais atenção do que a de um chatbot comum. Isso acontece porque o OpenClaw é um agente de IA capaz de executar ações reais em seu nome: ele pode rodar comandos no sistema, acessar arquivos, enviar e-mails, interagir com APIs e automatizar fluxos de trabalho entre diferentes serviços.

Por causa disso, erros ou configurações incorretas não ficam limitados a uma interface de chat — eles podem afetar diretamente seu servidor, seus dados e todos os sistemas conectados a ele.

Por um lado, o OpenClaw roda localmente, em uma infraestrutura que você controla. Isso significa que seus dados não precisam passar por serviços em nuvem de terceiros. Por outro, o nível de segurança depende totalmente de como o agente é configurado: quais permissões você concede, como segredos e credenciais são armazenados, o grau de isolamento do ambiente e se a exposição à rede é realmente necessária.

Automação segura começa com limites bem definidos. Para usar o OpenClaw com segurança, deixe claro o que ele pode fazer, o que ele nunca deve executar de forma autônoma e como você vai identificar e reagir a problemas caso algo saia do controle.

Com uma configuração cuidadosa desde o início, é possível usar o OpenClaw de forma eficiente e segura. A maioria dos riscos mais comuns pode ser evitada com boas práticas e decisões conscientes de segurança.

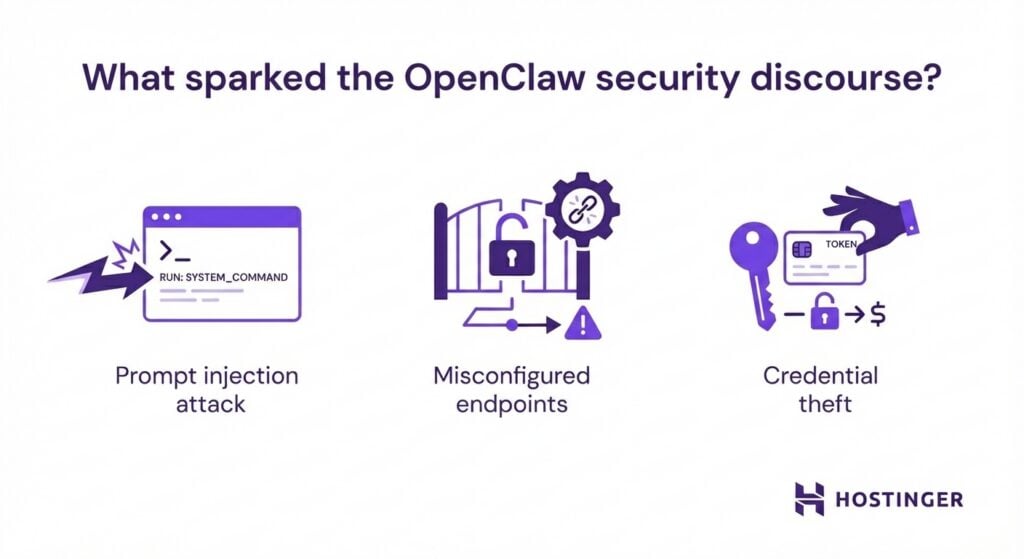

O debate sobre segurança no OpenClaw ganhou força depois que demonstrações de prova de conceito mostraram um cenário preocupante. Sites maliciosos conseguiam inserir instruções ocultas em páginas que o OpenClaw era solicitado a resumir. Ao processar esse conteúdo, o agente acabava executando ações indesejadas, como extrair dados sensíveis ou modificar arquivos do sistema. Esse tipo de exploração ficou conhecido como ataque de prompt injection.

Problemas de configuração tornaram a situação ainda mais grave. Em alguns casos, usuários expuseram gateways do OpenClaw diretamente à internet pública usando as configurações padrão. O resultado foi o vazamento acidental de chaves de API, tokens OAuth e históricos privados de conversas. Pesquisadores confirmaram depois que credenciais em texto puro estavam acessíveis por endpoints mal configurados e também por meio de ataques de prompt injection.

Ao mesmo tempo, malwares conhecidos por roubo de informações — como RedLine, Lumma e Vidar — passaram a mirar instalações do OpenClaw. Em muitos ambientes, esses ataques aconteceram antes mesmo de as equipes de segurança saberem que o software estava em uso.

Como credenciais e contexto das conversas eram armazenados em texto puro, os invasores não conseguiam apenas roubar chaves de acesso. Eles também tinham acesso a registros completos de fluxos de trabalho e ao comportamento do usuário. Analistas chamaram esse tipo de ataque de roubo de contexto cognitivo, já que expõe como decisões e automações são construídas.

Esses incidentes deixaram claro um ponto central: o risco está diretamente ligado à forma de implantação. Um agente rodando com permissões de root, exposto à internet pública, com execução irrestrita de comandos e sem supervisão humana apresenta um nível de risco muito maior do que um agente executado como usuário limitado, atrás de uma VPN, com listas de permissões e fluxos de aprovação.

Essa diferença é crítica porque agentes de IA funcionam de maneira diferente de softwares tradicionais. Eles operam continuamente, consomem linguagem natural de várias fontes e decidem de forma autônoma quais ferramentas usar. Enquanto um servidor web mal configurado pode “apenas” vazar dados, um agente de IA mal configurado pode apagar bancos de dados, enviar e-mails fraudulentos ou expor credenciais em questão de segundos.

O OpenClaw pode se conectar a diversos sistemas de alto impacto. Cada integração amplia as possibilidades de automação — e também os riscos se algo der errado.

O OpenClaw funciona como uma ponte entre sistemas. Se um ponto de entrada for comprometido — como um e-mail malicioso ou uma página web adulterada — o invasor pode se mover lateralmente por tudo o que o agente tiver permissão para acessar. Por isso, cada nova integração aumenta o chamado blast radius (raio de ação) do agente.

Por exemplo, em um cenário de suporte ao cliente, o OpenClaw pode ter acesso ao e-mail (para ler solicitações), a um banco de dados (para consultar informações do cliente), a um processador de pagamentos (para emitir reembolsos) e ao Slack (para avisar a equipe).

Um único ataque de prompt injection em um e-mail de suporte pode encadear todas essas permissões — consultar dados de clientes, emitir reembolsos fraudulentos e postar mensagens enganosas no Slack para encobrir a atividade.

A maioria dos incidentes de segurança do OpenClaw segue alguns padrões bem claros. Na prática, quase nunca o problema está no agente em si, mas na forma como ele é implantado, exposto à rede e configurado em termos de permissões.

Muitas instalações do OpenClaw rodam em servidores VPS com configurações de segurança padrão: SSH aberto na porta 22 com autenticação por senha, regras mínimas de firewall, atualizações de segurança atrasadas e serviços rodando com privilégios excessivos.

Quando o OpenClaw opera sobre essa base frágil, qualquer invasão inicial se torna muito mais perigosa. Um atacante que entra por uma falha não relacionada passa a ter à disposição um agente de IA com amplo acesso ao sistema, capaz de automatizar reconhecimento, persistência e movimentação lateral — acelerando o ataque de forma significativa.

Por padrão, o gateway do OpenClaw roda na porta 18789, enquanto o Canvas usa a porta 18793. Quando essas portas ficam expostas à internet pública, elas se tornam facilmente detectáveis por varreduras automáticas.

Atacantes monitoram constantemente faixas de IP de VPS em busca de serviços abertos. Uma instância do OpenClaw sem autenticação ou com proteção fraca vira um alvo fácil. Se o OpenClaw compartilha o servidor com outros serviços, um único endpoint exposto pode levar a um comprometimento maior — incluindo vazamento de credenciais de banco de dados, chaves SSH ou tokens de API armazenados no sistema.

Por conveniência, alguns usuários expõem o OpenClaw por URLs públicas, webhooks ou bots de chat sem autenticação forte, limitação de requisições ou validação de entrada. Um bot público no Telegram ou uma regra de encaminhamento de e-mail pode, sem intenção, se transformar em uma interface remota de execução de comandos.

Quando o OpenClaw roda diretamente no sistema operacional do host, ele herda todas as permissões da conta de usuário. Não há isolamento de sistema de arquivos, restrições de rede nem limites de recursos para conter danos. Sem sandboxing, qualquer comando comprometido é executado com privilégios completos do usuário.

Conceder ao OpenClaw execução ilimitada de comandos equivale a dar a qualquer entrada não confiável influência de nível root.

Muitos usuários liberam permissões amplas durante testes e nunca as restringem depois. Isso permite que o agente apague arquivos, instale softwares, modifique serviços ou execute código arbitrário simplesmente porque não existe nenhuma barreira técnica impedindo isso.

O OpenClaw depende de chaves de API e credenciais para se integrar a sistemas externos. Quando esses segredos ficam armazenados em arquivos de configuração em texto puro, eles se tornam triviais de roubar assim que alguém obtém acesso ao sistema de arquivos.

Mesmo variáveis de ambiente podem expor credenciais a outros processos que rodam sob o mesmo usuário.

Um ataque de prompt injection bem-sucedido pode acionar exclusão de arquivos, vazamento de dados ou alterações no sistema por meio de instruções embutidas em e-mails, páginas web ou mensagens de chat.

Esse risco cresce à medida que o OpenClaw processa entradas não confiáveis de forma autônoma — resumindo sites desconhecidos, lendo e-mails de remetentes externos ou monitorando canais públicos. Cada nova entrada vira um possível vetor de execução com consequências reais no mundo físico e digital.

Problemas de segurança no OpenClaw podem ser evitados com uma boa configuração inicial, uma implantação cuidadosa e práticas básicas de defesa em camadas. Como o OpenClaw ainda está em fase inicial de desenvolvimento, é natural esperar melhorias contínuas à medida que o projeto evolui.

Ainda assim, no momento em que este conteúdo foi escrito, não existe um framework padronizado que garanta a operação segura de agentes de IA. E, por ser uma solução auto-hospedada, toda a responsabilidade pela postura de segurança recai sobre você.

Por isso, antes de implantar e proteger o OpenClaw, é importante ter familiaridade com configurações de servidor, compreender os fundamentos de segurança em Linux e saber trabalhar com linha de comando, regras de firewall e resolução de problemas no sistema.

Os passos exatos variam conforme o ambiente — VPS, máquina local ou servidor privado. No entanto, os princípios abaixo focam na proteção do OpenClaw em um VPS, onde erros de configuração costumam gerar os impactos mais sérios.

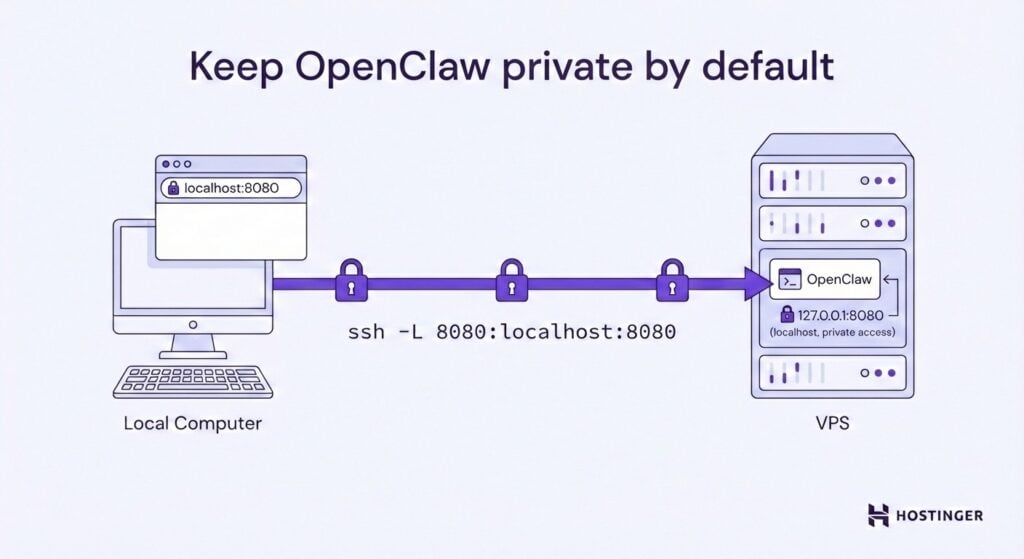

A configuração mais segura de segurança no OpenClaw é aquela que não fica acessível pela internet pública. Por isso, evite expor dashboards, APIs ou endpoints do agente, a menos que exista uma necessidade clara e bem justificada.

Comece com acesso somente privado. Configure o OpenClaw para escutar em 127.0.0.1 em vez de 0.0.0.0, para que seja acessível apenas a partir do próprio servidor.

Para acesso remoto, utilize um túnel SSH: conecte-se com o comando `ssh -L 8080:localhost:8080 usuario@seu-vps.com`, e então acesse o OpenClaw em `http://localhost:8080` no seu navegador local.

Como alternativa, soluções de VPN criam redes privadas seguras que permitem acessar o OpenClaw sem expô-lo à internet pública.

Como camada extra de proteção, bloqueie as portas do OpenClaw diretamente no firewall usando o Uncomplicated Firewall (UFW). Mesmo que alguma configuração seja alterada incorretamente no futuro, as regras de firewall ajudam a evitar exposições acidentais. O OpenClaw normalmente usa a porta 18789 para o gateway.

Se for realmente necessário tornar o OpenClaw acessível publicamente, coloque-o atrás de autenticação forte, limitação de requisições (rate limiting) e um proxy reverso como o NGINX. O proxy valida e filtra as requisições antes que elas cheguem ao OpenClaw, adicionando uma camada de inspeção que o próprio agente não oferece.

Um dos ganhos mais rápidos em segurança no OpenClaw é revisar quais portas estão abertas no servidor e fechar tudo aquilo que o agente não usa ativamente.

Execute o comando `sudo ss -tlnp` ou `sudo netstat -tlnp` no seu VPS para verificar quais serviços estão em execução e em quais portas.

Procure entradas inesperadas, como servidores de desenvolvimento antigos, portas de banco de dados abertas (3306, 5432) ou serviços que você ativou uma vez e acabou esquecendo.

Feche portas desnecessárias. Para serviços que precisam rodar, mas não exigem acesso externo, configure-os para escutar apenas em localhost (127.0.0.1) em vez de todas as interfaces (0.0.0.0). Assim, eles continuam acessíveis para aplicações no mesmo servidor, mas ficam invisíveis para varreduras externas.

Também vale considerar alterar a porta padrão do SSH para uma menos comum. Isso ajuda a reduzir o volume de scans automáticos e tentativas de força bruta.

Ainda assim, a proteção real vem de regras de firewall que permitem explicitamente apenas o que é necessário e bloqueiam todo o resto. Mudar portas reduz ruído de bots, mas não substitui controles de segurança bem configurados.

O SSH é a base da segurança de um VPS — e também um dos caminhos mais comuns usados por atacantes para obter acesso. Antes mesmo de pensar na segurança no OpenClaw, garanta que o acesso ao servidor esteja bem protegido.

Comece usando apenas ferramentas de SSH confiáveis, como o PuTTY, para se conectar ao servidor. Clientes conhecidos e bem mantidos reduzem o risco de vazamento de credenciais e ataques do tipo man-in-the-middle.

Em seguida, migre para autenticação por chaves SSH e desative completamente o login por senha. Isso elimina, na prática, ataques de força bruta baseados em senha.

Sempre que possível, restrinja quem pode se conectar. Se você usa IPs estáticos, configure o firewall para aceitar conexões SSH apenas desses endereços. Assim, atacantes nem sequer conseguem iniciar tentativas de conexão.

Executar o OpenClaw como root significa que qualquer erro ou exploração bem-sucedida concede controle total do sistema ao atacante. Um comando mal configurado ou um ataque de prompt injection se torna catastrófico quando o agente opera com o nível máximo de privilégio.

Crie um usuário Linux dedicado exclusivamente ao OpenClaw. Execute todos os processos do agente com esse usuário, armazene as configurações no diretório home correspondente e conceda apenas as permissões mínimas necessárias para o funcionamento do OpenClaw.

Esse isolamento reduz drasticamente o impacto de um incidente. Se o OpenClaw for comprometido, o invasor só conseguirá acessar o que o usuário do OpenClaw tiver permissão. Além disso, a recuperação se torna mais simples, já que o escopo das possíveis alterações fica bem definido.

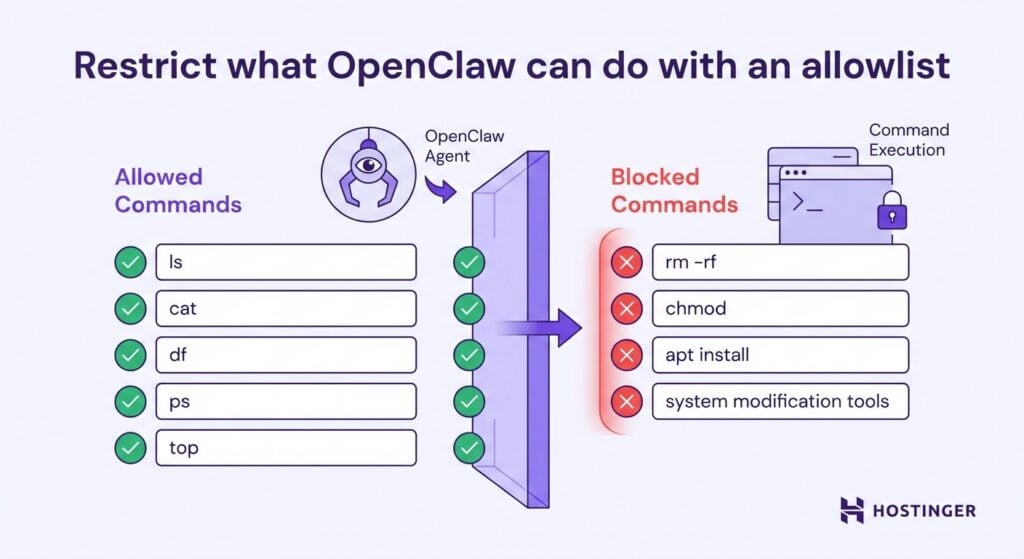

Sem limites, o OpenClaw pode executar qualquer coisa que lhe seja solicitada – intencionalmente ou não. A criação de listas de permissão de comandos inverte o modelo de segurança, passando de “bloquear coisas perigosas específicas” para “permitir apenas ações aprovadas”.

Comece com comandos Linux somente leitura, como ls, cat, df, ps ou top. Esses recursos permitem que o OpenClaw colete informações sem modificar nada. Configure as permissões de escrita com cuidado, permitindo a criação de arquivos em diretórios específicos, e não em caminhos do sistema ou pastas de configuração.

Nunca conceda acesso irrestrito a gerenciadores de pacotes, ferramentas de modificação do sistema ou comandos de destruição. Utilize permissões do Linux, AppArmor ou configurações de shell restritas para impor esses limites tecnicamente, e não apenas por meio do comportamento do agente.

Cada nova capacidade concedida ao OpenClaw deve ser uma decisão consciente, nunca um efeito colateral de testes ou ajustes rápidos. Ajuste as permissões no Linux e expanda o acesso gradualmente, à medida que você valida que o agente está operando de forma segura.

A abordagem human-in-the-loop garante que o OpenClaw apenas proponha ações, aguardando sua confirmação explícita antes de executar qualquer coisa com impacto significativo. Sempre configure exigência de aprovação para ações críticas na sua instância, incluindo:

Você pode gerenciar essas aprovações nas configurações do gateway do OpenClaw e, no macOS, também nos ajustes do sistema relacionados à aprovação de execuções (exec approvals).

No entanto, essas proteções têm uma limitação importante: se o gateway for comprometido, o sistema de aprovação pode ser alterado via acesso à API.

Por isso, como reforçado nos passos anteriores, manter o gateway fortemente protegido é essencial para preservar seus fluxos de aprovação e garantir a segurança no OpenClaw ao longo do tempo.

O OpenClaw precisa de credenciais para acessar e-mail, plataformas de mensagens, APIs em nuvem e provedores de IA. Quando esses segredos ficam salvos em arquivos de configuração em texto puro, eles se tornam fáceis de roubar — qualquer pessoa com acesso ao sistema de arquivos consegue reconstruir toda a sua pilha de integrações.

Em vez disso, armazene chaves de API como variáveis de ambiente, evitando que elas sejam gravadas em arquivos de configuração ou em sistemas de controle de versão. Você pode defini-las no ambiente do shell ou em um serviço systemd, e o OpenClaw fará a leitura dessas variáveis na inicialização, sem nunca salvá-las em disco.

Para um nível de proteção ainda maior, use um gerenciador de segredos, como o AWS Secrets Manager, ou um cofre criptografado que injete credenciais em tempo de execução. Essas soluções trabalham com tokens de curta duração e rotação automática, reduzindo bastante o impacto caso uma credencial vaze.

Além disso, faça a rotação das chaves de API regularmente — ou imediatamente, se houver qualquer suspeita de comprometimento. Esse processo fica muito mais simples quando você usa gerenciamento centralizado de segredos, em vez de procurar chaves espalhadas por vários arquivos.

Nunca envie chaves de API para repositórios de código e garanta que arquivos com credenciais tenham permissões restritivas (chmod 600), sendo legíveis apenas pelo usuário dedicado ao OpenClaw.

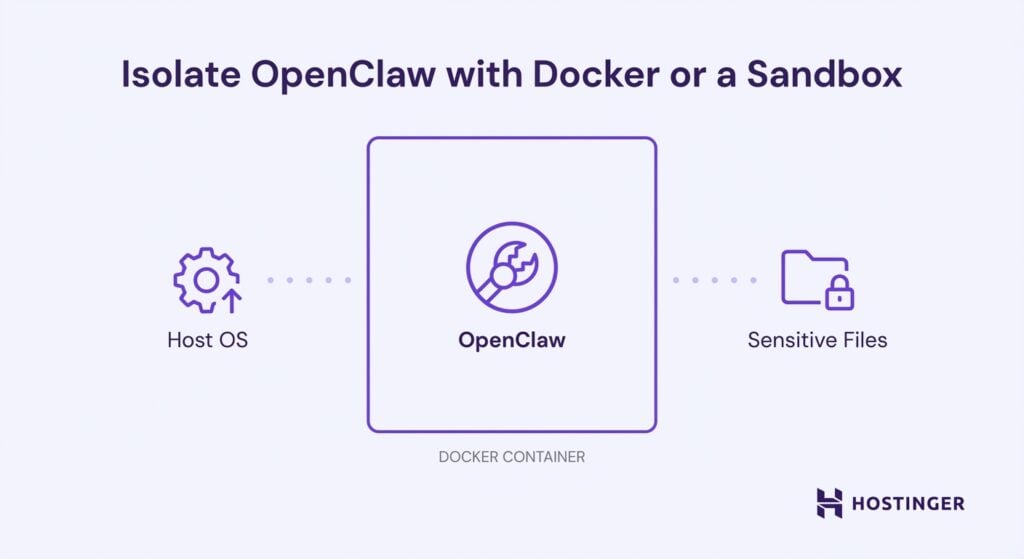

Em vez de executar o OpenClaw diretamente no sistema do host, use Docker ou outra abordagem de sandboxing para criar limites claros de segurança.

Um contêiner Docker executa o OpenClaw em um ambiente isolado, com sistema de arquivos próprio, acesso à rede restrito e limites de CPU e memória. O contêiner não enxerga os arquivos do host, não acessa outros processos e não pode fazer conexões de rede arbitrárias. Esse isolamento reduz significativamente o blast radius caso algo dê errado.

Monte apenas os diretórios estritamente necessários para o funcionamento do OpenClaw e deixe todo o resto inacessível. Use imagens base mínimas, execute o contêiner como usuário não root e defina regras explícitas de rede para controlar quais serviços externos o contêiner pode acessar.

Mesmo que um invasor comprometa completamente o processo do OpenClaw, ele ficará limitado ao ambiente do Docker, sem um caminho direto para o sistema do host, outros serviços ou arquivos sensíveis fora dos volumes montados. Nesse cenário, o contêiner passa a ser sua principal barreira de segurança.

O risco de prompt injection aumenta bastante quando o OpenClaw processa conteúdo não confiável. Se o agente visita sites para extrair informações, essas páginas podem incluir instruções ocultas feitas para influenciar o comportamento dele.

O mesmo vale para e-mails e mensagens de chat vindos de remetentes desconhecidos. Um atacante pode inserir texto escondido — como instruções em branco sobre branco — sabendo que você pediu para o OpenClaw resumir sua caixa de entrada ou suas mensagens.

Esse risco costuma ser ainda maior ao usar modelos de linguagem mais antigos ou menos capazes, que tendem a ser mais suscetíveis a seguir instruções maliciosas inseridas em conteúdos aparentemente inofensivos.

Para reduzir a exposição, limite a automação do navegador a domínios incluídos em uma allowlist e que você controla. Além disso, prefira sessões de navegação apenas de leitura, sem acesso a serviços autenticados. Nunca permita que o OpenClaw navegue por sites aleatórios enquanto estiver logado em contas sensíveis.

No processamento de e-mails e chats, use allowlists rígidas de origem e trate qualquer entrada externa como potencialmente hostil. E, sempre que o OpenClaw for tomar alguma ação com base em informações extraídas de fontes não confiáveis, inclua revisão humana antes da execução.

Restrinja o aceite de comandos a IDs de usuários específicos. No Telegram, valide o user ID do remetente antes de processar qualquer comando. No Discord, verifique tanto o ID do servidor quanto as funções (roles) do usuário.

Nunca permita que o bot do OpenClaw entre em servidores ou canais públicos onde qualquer pessoa possa enviar mensagens para ele.

Prefira sempre canais e servidores privados. Ative autenticação em dois fatores (MFA) nas contas usadas pelo OpenClaw nas integrações de chat — se um atacante comprometer, por exemplo, sua conta do Telegram, o MFA adiciona uma barreira extra contra sessões não autorizadas.

Sempre que possível, configure as integrações para usar tokens de sessão de curta duração, que expiram após horas ou dias, em vez de credenciais permanentes. A reautenticação periódica cria pontos naturais de interrupção, fazendo com que sessões comprometidas deixem de funcionar.

Por fim, revise com cuidado as permissões do bot. Ele realmente precisa apagar mensagens e gerenciar usuários, ou apenas enviar e receber mensagens em chats privados? Permissões mínimas reduzem significativamente o impacto caso um token de bot vaze — e fortalecem a segurança no OpenClaw como um todo.

Configure o OpenClaw para registrar todas as ações, com contexto suficiente para permitir investigações posteriores. No mínimo, os logs devem incluir:

Prefira logs estruturados, em formato JSON, em vez de texto solto. Esse formato facilita buscas e filtros. Consultas como “mostrar todas as exclusões de arquivos nas últimas 24 horas” ou “quais APIs foram chamadas a partir de e-mails externos” se tornam simples quando os dados estão bem organizados.

Em sistemas Linux, logs em nível de sistema podem ser analisados com o comando journalctl, o que ajuda a auditar a atividade do OpenClaw, rastrear falhas e investigar comportamentos suspeitos ao longo do tempo. Sempre que possível, encaminhe os logs para um sistema separado ou para armazenamento append-only, impedindo que um invasor apague evidências após comprometer o agente.

Crie o hábito de revisar os logs semanalmente para entender o comportamento normal do OpenClaw. Assim, qualquer desvio ou atividade fora do padrão se destaca rapidamente.

Manter o OpenClaw atualizado reduz a exposição a falhas conhecidas — mas atualizações devem ser feitas com cuidado, não no impulso. Como o OpenClaw ainda é um software em evolução rápida, novas versões são lançadas com frequência, muitas vezes trazendo melhorias de segurança à medida que a comunidade identifica e corrige vulnerabilidades.

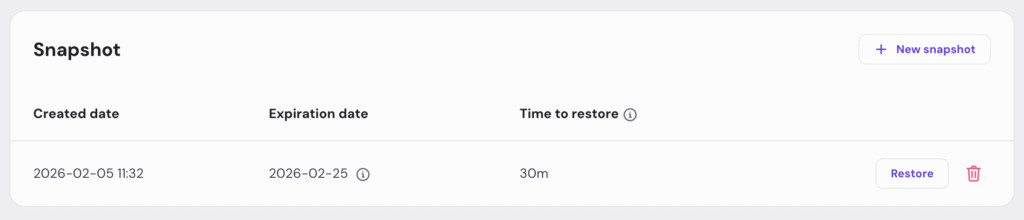

Siga uma rotina simples e segura: crie primeiro um snapshot do VPS, atualize um componente por vez, teste se os fluxos principais continuam funcionando e mantenha o snapshot por 24 a 48 horas. Assim, você evita que correções de segurança se transformem em problemas de disponibilidade.

Acompanhe o repositório oficial do OpenClaw no GitHub para ficar atento a releases de segurança e anúncios de patches. Quando uma vulnerabilidade se torna pública, exploradores costumam surgir rapidamente. Atrasar atualizações aumenta o risco durante o intervalo entre a divulgação do problema e a aplicação do patch.

Além do OpenClaw em si, fique atento às dependências. Pacotes Python, módulos Node.js e bibliotecas do sistema também podem conter falhas conhecidas. Ferramentas como pip-audit (para Python) e npm audit (para Node.js) ajudam a identificar dependências desatualizadas com problemas de segurança conhecidos.

💡 Gerenciar snapshots é mais simples com a hospedagem OpenClaw da Hostinger, já que eles são integrados ao hPanel, junto com Docker, controles de segurança e ferramentas de recuperação.

A forma mais segura de implantar o OpenClaw é tratá-lo como software de produção, mesmo em uso pessoal.

Comece com automações apenas de leitura, como resumos diários de e-mails, briefings de clima e agenda ou agregação de notícias via feeds RSS. Essas tarefas consomem dados e geram texto, mas não modificam sistemas nem disparam ações externas. Execute esse tipo de automação por dias ou semanas para validar estabilidade e comportamento.

Em seguida, avance para operações de escrita de baixo impacto: salvar relatórios gerados em diretórios específicos, postar resumos em canais privados de chat ou criar eventos no calendário. Essas ações já têm consequências, mas com alcance limitado. Erros costumam significar apenas limpar arquivos ou remover eventos criados por engano.

Somente depois de comprovar uma operação consistente e confiável vale habilitar capacidades de maior risco, como enviar e-mails para destinatários externos, executar comandos que alteram configurações do sistema, automatizar navegação com contas autenticadas ou gerenciar infraestrutura de produção.

A cada expansão, faça uma avaliação consciente do impacto e dos riscos envolvidos. Esse crescimento gradual é essencial para manter a segurança no OpenClaw sob controle ao longo do tempo.

Ao começar a usar o OpenClaw, a abordagem mais segura é iniciar com automações úteis, porém de baixo risco. Elas ajudam você a entender como o agente se comporta na prática, sem conceder acesso profundo ao sistema ou poderes irreversíveis.

Nos seus primeiros usos do OpenClaw, priorize automações somente de leitura, reversíveis e fáceis de auditar, como:

Encare cada nova automação como um experimento. Execute o OpenClaw em um ambiente isolado ou em sandbox, conecte apenas as integrações realmente necessárias e evite combinar vários sistemas logo de início.

Após cada mudança, revise os logs para entender exatamente quais ações foram executadas, quais ferramentas foram acionadas e se algo inesperado aconteceu. Se qualquer comportamento parecer confuso ou arriscado, volte um passo, simplifique a automação e só então avance. Esse cuidado progressivo é parte essencial da segurança no OpenClaw.

Semua konten tutorial di website ini telah melalui peninjauan menyeluruh sesuai padrões editoriais e valores da Hostinger.