Jun 11, 2025

Ismail

7minutes de lecture

En raison de sa fiabilité et de sa sécurité, le Secure Socket Shell (SSH) est le moyen le plus courant d’interagir avec un serveur distant. Cependant, l’utilisation de ce protocole peut s’avérer fastidieuse car il utilise par défaut un nom d’utilisateur et un mot de passe.

Pour simplifier le processus de connexion, vous pouvez mettre en place un SSH sans mot de passe. Au lieu du traditionnel nom d’utilisateur et mot de passe, ce système utilise une paire de clés chiffrées pour authentifier la connexion à distance.

Dans cet article, nous allons vous expliquer comment configurer SSH sans mot de passe sous Linux en quatre étapes simples afin que vous puissiez vous connecter à votre serveur sans problème.

Avant de configurer SSH sans mot de passe, assurez-vous que vous pouvez accéder à votre VPS Linux à l’aide d’un nom d’utilisateur et d’un mot de passe. Ceci est important car nous pourrions avoir besoin d’ajouter la clé d’authentification manuellement.

Vous devez également disposer d’un accès superutilisateur ou root au VPS et à votre machine locale. Comme nous allons éditer la configuration au niveau du système, cela évitera les erreurs de permission.

Si vous ne pouvez pas accéder à votre VPS via SSH en tant que superutilisateur, vérifiez si votre fournisseur d’hébergement peut vous aider. Pour les utilisateurs Hostinger, vous disposez par défaut d’un accès root complet, ce qui signifie que vous pouvez modifier librement tous les aspects de votre serveur.

Les utilisateurs Hostinger peuvent également se connecter à leur serveur via le terminal de navigateur. Il s’agit d’une alternative au SSH sans mot de passe, puisque vous pouvez interagir avec votre VPS sans entrer d’identifiants, tant que vous pouvez accéder à votre compte d’hébergement.

Si vous travaillez avec d’autres systèmes que le vôtre, comme l’ordinateur d’un client, vérifiez si le SSH sans mot de passe est déjà configuré.

Important ! La configuration de SSH sans mot de passe sur un système local qui en dispose déjà remplacera les clés d’authentification existantes. Cela peut entraîner des problèmes de connectivité qui vous empêchent d’accéder au serveur précédemment associé.

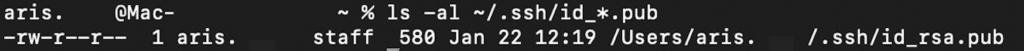

Pour vérifier si le protocole SSH sans mot de passe est activé sur votre système local, ouvrez Terminal et exécutez la commande suivante :

ls -al ~/.ssh/id_*.pub

Si le fichier .pub, qui contient les clés d’autorisation, apparaît dans la liste, cela signifie que le protocole SSH sans mot de passe est déjà activé.

Dans le cas contraire, la sortie suivante devrait s’afficher :

ls: cannot access /users/appsadm/.ssh/id_*.pub: No such file or directory

Après vous être assuré que vous remplissez toutes les conditions préalables, suivez les étapes suivantes pour configurer SSH sans mot de passe.

Pour commencer, générons des clés SSH – des informations d’identification qui remplaceront le nom d’utilisateur et le mot de passe par défaut en tant que jeton d’authentification. Voici comment procéder :

ssh-keygen -t ed25519

Votre application de ligne de commande doit afficher l’image randomart et le jeton des clés SSH. Les clés SSH sont automatiquement enregistrées dans le chemin d’accès que vous avez spécifié lors du processus de génération dans deux fichiers – id_ed25519 et id_25519.pub.

Maintenant que vous avez obtenu les clés SSH, copiez la clé publique sur votre serveur.

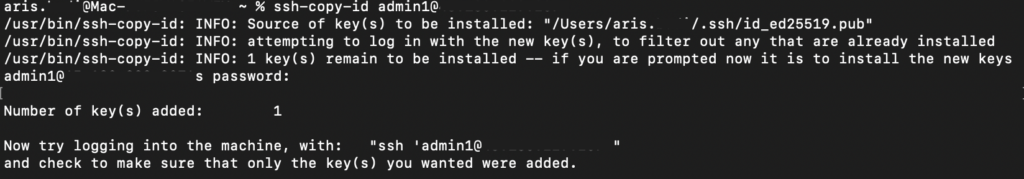

Méthode 1 : Utiliser la commande ssh-copy-id

La première méthode est la plus simple et la plus rapide. Pour ce faire, il vous suffit d’entrer la commande suivante dans le terminal de votre machine locale :

ssh-copy-id nom_utilisateur_distant@adresse_IP_distante

Remplacez nom_utilisateur_distant par le compte utilisateur sur lequel vous souhaitez activer SSH sans mot de passe. Remplacez également adresse_IP_distante par l’adresse IP réelle de votre VPS.

Ensuite, entrez le mot de passe de l’utilisateur. Une fois la configuration terminée, votre serveur fermera la connexion à distance.

Notez que le SSH sans mot de passe ne sera actif que pour l’utilisateur que vous spécifiez dans la commande ssh-copy-id. Par exemple, vous exécutez la commande suivante

ssh-copy-id admin123@123.123.123.123

Cela signifie que le SSH sans mot de passe ne fonctionnera que pour admin123, mais pas pour les autres utilisateurs. De même, vous ne pourrez pas vous connecter à partir d’une autre machine cliente puisqu’elle ne possède pas la paire de clés.

Important ! Pour activer SSH sans mot de passe pour plusieurs appareils ou utilisateurs, vous devez générer de nouvelles clés pour chacun d’entre eux.

Méthode 2 : Copier la clé privée à l’aide de SSH

Vous pouvez copier votre clé privée via SSH à l’aide d’une série de commandes. N’oubliez pas de remplacer le nom_utilisateur_distant et adresse_IP_distante par leurs valeurs réelles :

cat ~/.ssh/id_ed25519.pub | ssh nom_utilisateur_distant@adresse_IP_distante "mkdir -p ~/.ssh && chmod 700 ~/.ssh && cat >> ~/.ssh/authorized_keys && chmod 600 ~/.ssh/authorized_keys"

Votre interface de ligne de commande doit demander le mot de passe de l’utilisateur pour initier la connexion.

Cette commande récupère le contenu de votre fichier id_ed25519.pub, se connecte au serveur via SSH en utilisant l’utilisateur spécifié, et ajoute la clé publique au dossier authorized_keys du système distant.

Méthode 3 : Copier manuellement la clé privée

Si vous ne pouvez pas copier la clé privée à l’aide de la commande à distance, ajoutez l’identifiant manuellement. Pour ce faire, procédez comme suit

cat ~/.ssh/id_25519.pub

ssh nom_utilisateur_distant@adresse_IP_distante

mkdir -p ~/.ssh

nano ~/.ssh/authorized_keys

chmod 700 ~/.ssh && chmod 600 ~/.ssh/authorized_keys

Vérifions si la connexion SSH sans mot de passe fonctionne correctement. Pour ce faire, il suffit d’exécuter la commande suivante dans l’application de ligne de commande de votre système local :

ssh nom_utilisateur@adresse_ip

Vous devriez vous connecter automatiquement au serveur en tant qu’utilisateur spécifié. Si votre ligne de commande vous demande le mot de passe, vérifiez que vous utilisez le bon compte. Si le problème persiste, essayez de copier à nouveau les clés SSH.

Si vous activez une phrase de passe au cours du processus de génération des clés, vous devez la saisir à chaque fois que vous vous connectez. Vous pouvez éviter ce processus en mettant en cache les informations d’identification à l’aide d’un agent SSH. Voici comment procéder :

eval `ssh-agent -s`

ssh-add ~/.ssh/id_ed25519

Maintenant, lorsque vous accédez à votre serveur via SSH, votre application en ligne de commande ne devrait plus demander de phrase de passe.

Bien qu’optionnel, il est conseillé de désactiver la connexion SSH par mot de passe après avoir configuré les clés d’authentification. Cela minimise les points d’entrée potentiels pour les cybercriminels, améliorant ainsi la sécurité de votre VPS.

Notez qu’après avoir désactivé la connexion par mot de passe, vous ne pouvez accéder à votre VPS qu’en utilisant l’ordinateur sur lequel vous avez configuré les clés SSH. Pour éviter que votre compte ne soit bloqué, tenez compte des points suivants :

Suivez les étapes suivantes pour désactiver la connexion SSH par mot de passe sur votre VPS :

sudo nano /etc/ssh/sshd_config

PasswordAuthentication no ChallengeResponseAuthentication no PubkeyAuthentication yes PermitRootLogin prohibit-password

sudo systemctl restart sshd

Désormais, vous ne pouvez vous connecter à votre serveur qu’à l’aide des clés SSH.

La configuration de SSH sans mot de passe vous permet de vous connecter à votre serveur distant de manière plus sûre et plus facile. Dans ce tutoriel, nous avons expliqué comment le configurer sur un serveur Linux. Voici les étapes à suivre :

Répétez les étapes si vous souhaitez configurer la connexion sans mot de passe pour un autre utilisateur ou une autre machine. De plus, stockez votre clé SSH privée sur une plateforme sécurisée et chiffrée telle que 1Password afin d’éviter de vous retrouver bloqué hors de votre serveur.

Deux types de clés SSH – RSA et ED25519 – ont leurs propres avantages et inconvénients. RSA est compatible avec davantage de systèmes d’exploitation, en particulier les plus anciens. En revanche, la clé ED25519 est plus sûre et plus efficace parce qu’elle est plus courte.

Oui, vous pouvez configurer SSH sans mot de passe pour plusieurs serveurs. Il suffit de générer les clés d’authentification pour chaque système distant et de leur envoyer la clé publique. Vous pouvez également configurer SSH sans mot de passe pour que plusieurs machines locales accèdent au même serveur.

Oui, la désactivation de l’authentification par mot de passe sur votre VPS est généralement sûre car les clés SSH sont plus difficiles à craquer, ce qui les rend plus sécurisées. Cependant, n’oubliez pas de sauvegarder vos clés SSH et de les stocker sur une plateforme comme 1Password pour éviter de vous retrouver bloqué hors de votre serveur.

Tout le contenu des tutoriels de ce site est soumis aux normes éditoriales et aux valeurs rigoureuses de Hostinger.

Commentaires

January 19 2022

Bonjour, ce tutoriel est très bien détaillé mais je le trouve un peu confus à cause des termes employés : - serveur VPS - machine cliente - machine destination - serveur distant - serveur source - machine distante - machine source 7 noms différents pour signifier deux machines : celle qui lance les commande et celle qui les reçoit et y répond, il faut vraiment se concentrer pour s'y retrouver. du coup ce n'est pas clair sur quel serveur il faut exécuter les commandes. On demande de se connecter au VPS (cela peut-être le serveur à partir duquel on veut lancer les commandes sans mot de passe ou le serveur qui reçoit ces commandes) - si on suppose que la machine cliente est bien celle qui lance les commande ssh, scp alors ça doit être le serveur VPS (dans mon cas ma machine cliente est mon PC sous linux) et ma machine serveur est le VPS mon site chez mon hébergeur. Bon, après avoir fait la manoeuvre inverse qui ne marchait pas, j'y suis finalement arrivé . MERCI BEAUCOUP ! Maintenant je vais essayer de comprendre ce que j'ai fait :-) Mais si vous pouvez modifier le texte pour que ce soit plus clair pour un débutant en ssh, ça serait cool (à oui aussi on parle de "saveurs unix" c'est poétique...)

February 13 2022

Bonjour, Je suis heureux d'apprendre que vous avez trouvé notre tutoriel utile ! Nous avons essayé d'utiliser autant de synonymes que possible pour familiariser les lecteurs avec les termes utilisés auxquels ils peuvent être confrontés lors de la lecture des tutoriels relatifs aux VPS, mais votre commentaire est également logique et nous en tiendrons compte lors de la rédaction de nouveaux tutoriels. Merci et n'hésitez pas à nous faire savoir si vous avez d'autres idées ou commentaires. :)