Feb 06, 2026

Faradilla A.

13Min. Lesezeit

Die Absicherung von OpenClaw ist wichtiger als die Absicherung eines typischen Chatbots, da es sich um einen KI-Agenten handelt, der in Ihrem Namen reale Handlungen ausführen kann. Der Agent kann Systembefehle ausführen, auf Dateien zugreifen, E-Mails senden, mit APIs interagieren und Workflows über mehrere Dienste hinweg automatisieren.

Aus diesem Grund bleiben Fehler oder Fehlkonfigurationen nicht auf ein einzelnes Chatfenster beschränkt – sie können Ihren Server, Ihre Daten und alle verbundenen Systeme beeinträchtigen.

Einerseits läuft OpenClaw lokal auf einer von Ihnen kontrollierten Infrastruktur, sodass Ihre Daten nicht über Cloud-Dienste von Drittanbietern geleitet werden müssen. Andererseits hängt die Sicherheit davon ab, welche Zugriffsrechte Sie gewähren, wie Zugangsdaten und Secrets gespeichert werden, wie gut der Agent isoliert ist und ob die Sichtbarkeit im Netzwerk beabsichtigt ist.

Sichere Automatisierung beruht auf klar definierten Grenzen. Um OpenClaw sicher zu erproben, definieren Sie, was es tun darf, was es niemals eigenständig tun soll, und wie Sie Probleme erkennen und darauf reagieren, wenn etwas schiefgeht.

Mit einer sorgfältigen und durchdachten Einrichtung von Anfang an kann OpenClaw nützlich und sicher betrieben werden – die meisten gängigen Risiken lassen sich so verhindern.

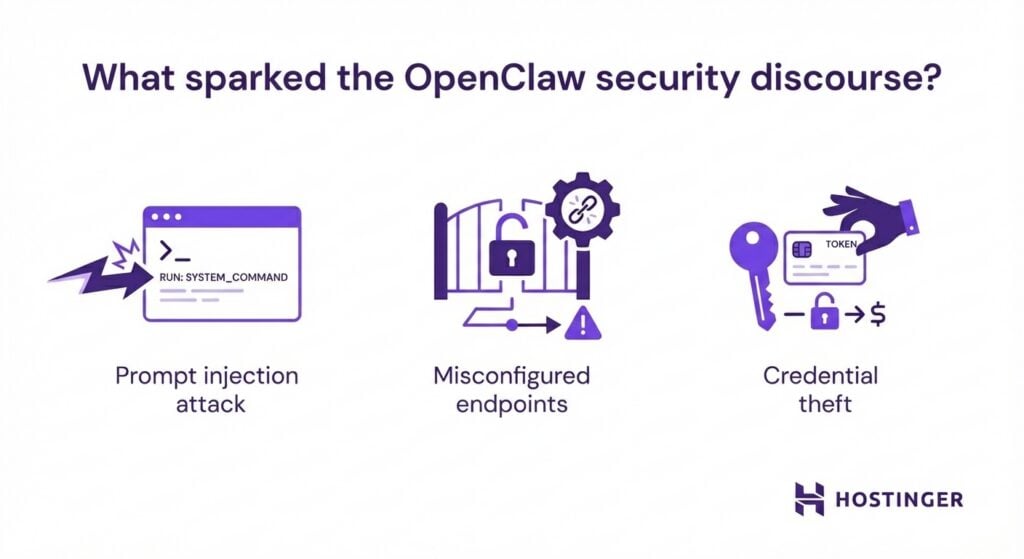

Proof-of-Concept-Demos zeigten, dass bösartige Websites versteckte Anweisungen in Seiten einbetten konnten, die OpenClaw zusammenfassen sollte, was den Agenten dazu veranlasste, Daten zu exfiltrieren oder Systemdateien zu verändern. Dies bezeichnen Forschende als sogenannte Prompt-Injection-Angriffe.

Konfigurationsprobleme verstärkten diese Risiken. Einige Benutzer setzten OpenClaw-Gateways mit Standardeinstellungen dem öffentlichen Internet aus und gaben dabei unbeabsichtigt API-Schlüssel, OAuth-Tokens und private Chatverläufe preis. Später bestätigten Forschende, dass Klartext-Anmeldedaten über fehlkonfigurierte Endpunkte und Prompt-Injection-Vektoren offengelegt wurden.

Gängige Infostealer wie RedLine, Lumma und Vidar begannen ebenfalls, OpenClaw-Installationen ins Visier zu nehmen – oft, noch bevor Sicherheitsteams überhaupt wussten, dass die Software lief.

Da Anmeldedaten und Gesprächskontexte im Klartext gespeichert wurden, konnten Angreifer nicht nur Zugriffsschlüssel, sondern auch vollständige Aufzeichnungen von Workflows und Nutzerverhalten stehlen – ein Phänomen, das Analysten als kognitiven Kontextdiebstahl bezeichneten.

Zusammengenommen machten diese Vorfälle eine zentrale Realität deutlich: Das Sicherheitsrisiko ist weitgehend eine Frage der Bereitstellung. Ein Agent, der mit Root-Berechtigungen ausgeführt wird, öffentlich im Internet erreichbar ist, uneingeschränkte Befehlsausführung erlaubt und ohne menschliche Aufsicht agiert, weist ein anderes Sicherheitsprofil auf als ein Agent, der als eingeschränkter Benutzer ausgeführt wird, hinter einem VPN läuft und Allowlists für Befehle sowie Genehmigungs-Workflows verwendet.

Diese Unterscheidung ist wichtig, weil KI-Agenten anders arbeiten als herkömmliche Software. Sie laufen kontinuierlich, erfassen natürliche Sprache aus mehreren Quellen und entscheiden autonom, welche Tools sie aufrufen. Während ein falsch konfigurierter Webserver Daten preisgeben kann, ist ein falsch konfigurierter KI-Agent in der Lage, innerhalb von Sekunden Datenbanken zu löschen, betrügerische E-Mails zu versenden oder Zugangsdaten offenzulegen.

OpenClaw kann Verbindungen zu mehreren geschäftskritischen Systemen herstellen:

OpenClaw fungiert als Brücke zwischen Systemen. Wird ein solcher Einstiegspunkt kompromittiert – etwa durch eine bösartige E-Mail oder eine manipulierte Webseite –, kann sich ein Angreifer lateral durch alles bewegen, worauf der Agent Zugriff hat. Deshalb vergrößert jede zusätzliche Systemintegration den Schadensradius des Agenten.

Wenn Sie beispielsweise einen OpenClaw-Agenten für den Kundensupport konfigurieren, könnten Sie ihm Zugriff auf E-Mail (zum Lesen von Anfragen), eine Datenbank (zum Nachschlagen von Kundendaten), einen Zahlungsabwickler (zum Ausstellen von Rückerstattungen) und Slack (zur Benachrichtigung des Teams) geben.

Ein einzelner Prompt-Injection-Angriff in einer Support-E-Mail könnte diese Berechtigungen miteinander verketten – Kundendaten abfragen, betrügerische Rückerstattungen veranlassen und irreführende Nachrichten in Slack veröffentlichen, um die Aktivität zu verschleiern.

Die meisten Sicherheitsvorfälle bei OpenClaw fallen in einige wiederkehrende Kategorien. In fast allen Fällen liegt das Problem nicht im Agenten selbst, sondern in der Art und Weise, wie er bereitgestellt, exponiert und mit Berechtigungen versehen wird.

Schwache VPS-Härtung

Viele OpenClaw-Installationen laufen auf Virtual-Private-Server-(VPS)-Instanzen mit Standardeinstellungen für die Sicherheit: SSH ist auf Port 22 öffentlich erreichbar und die Passwortauthentifizierung ist aktiviert, es gibt nur minimale Firewall-Regeln, Sicherheitsupdates werden verzögert eingespielt, und Dienste laufen mit übermäßigen Privilegien.

Wenn OpenClaw auf diesem schwachen Fundament läuft, wird jede anfängliche Kompromittierung gefährlich. Ein Angreifer, der sich über eine nicht zusammenhängende Schwachstelle Zugang verschafft, verfügt plötzlich über einen KI-Agenten mit weitreichendem Systemzugriff, der Aufklärung, Persistenz und laterale Bewegung automatisieren kann, wodurch sich ein Angriff drastisch beschleunigt.

Offengelegte Ports und Dienste

Das OpenClaw-Gateway läuft standardmäßig auf Port 18789, der Canvas-Host auf Port 18793. Wenn diese Ports dem öffentlichen Internet ausgesetzt sind, werden sie durch routinemäßige Port-Scans auffindbar.

Angreifer sondieren aktiv VPS-IP-Adressbereiche auf offene Dienste, und eine nicht authentifizierte oder nur schwach geschützte OpenClaw-Instanz ist ein leichtes Ziel. Wenn OpenClaw sich einen Server mit anderen Diensten teilt, kann bereits ein einzelner öffentlich erreichbarer Endpunkt zu einer weitergehenden Kompromittierung führen, zum Beispiel durch das Offenlegen von Datenbankzugangsdaten, SSH-Schlüsseln oder API-Token, die an anderer Stelle im System gespeichert sind.

Verwendung öffentlicher Gateways statt privater Netzwerke

Der Einfachheit halber machen einige Benutzer OpenClaw über öffentliche URLs, Webhooks oder Chatbots zugänglich, ohne starke Authentifizierung, Ratenbegrenzung oder Eingabevalidierung. Ein öffentlicher Telegram-Bot oder eine E‑Mail-Weiterleitungsregel kann unbeabsichtigt zu einer Remote-Befehlsoberfläche werden.

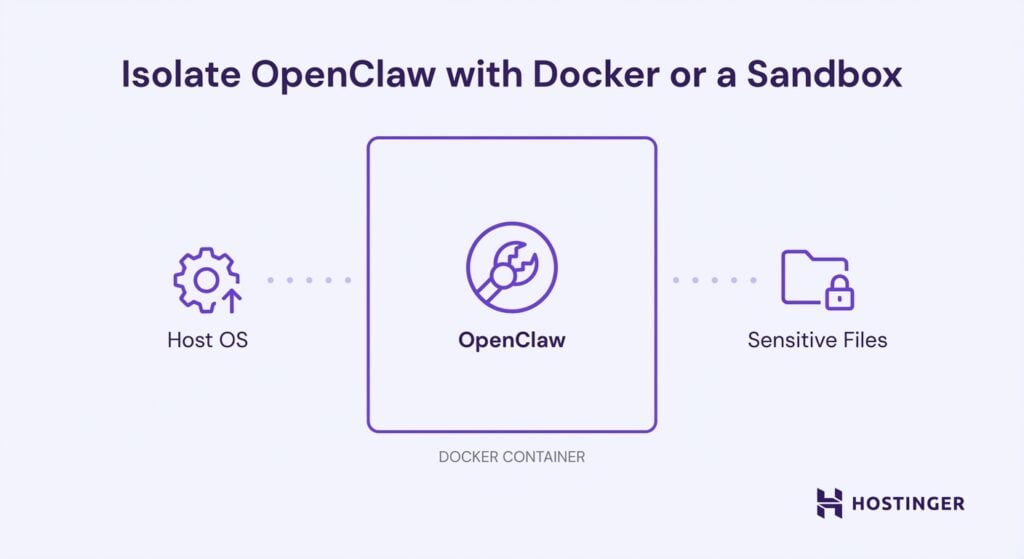

Kein Sandboxing oder Isolation

Wenn OpenClaw direkt auf dem Host-Betriebssystem ausgeführt wird, erbt es alle Berechtigungen des Benutzerkontos. Es gibt keine Dateisystem-Isolierung, keine Netzwerkbeschränkungen und keine Ressourcenbegrenzungen, um Schäden einzudämmen. Ohne Sandboxing wird ein einzelner kompromittierter Befehl mit vollen Benutzerrechten ausgeführt.

Übermäßig großzügige Berechtigungen für Funktionen und Befehlsausführung

OpenClaw eine uneingeschränkte Befehlsausführung zu gewähren, ist gleichbedeutend damit, jeder nicht vertrauenswürdigen Eingabe Einfluss auf Root-Ebene zu geben.

Viele Nutzer aktivieren während des Testens weitreichende Berechtigungen und schränken diese später nie wieder ein. Dies ermöglicht dem Agenten, Dateien zu löschen, Software zu installieren, Dienste zu ändern oder beliebigen Code auszuführen, einfach weil ihn nichts daran hindert.

Unsichere Speicherung von Zugangsdaten und Secrets

OpenClaw ist auf API-Schlüssel und Zugangsdaten angewiesen, um mit externen Systemen zu interagieren, doch die Speicherung dieser Geheimnisse in Konfigurationsdateien im Klartext macht sie trivial zu stehlen, sobald ein Dateizugriff erlangt wird.

Selbst Umgebungsvariablen können Geheimnisse gegenüber anderen Prozessen offenlegen, die unter demselben Benutzerkonto ausgeführt werden.

Prompt-Injection mit Tool-Ausführung

Eine erfolgreiche Injektion kann durch eingebettete Anweisungen in E-Mails, Webseiten oder Chat-Nachrichten das Löschen von Dateien, die Exfiltration von Daten oder Systemänderungen auslösen.

Dieses Risiko wächst, wenn OpenClaw nicht vertrauenswürdige Eingaben autonom verarbeitet – unbekannte Websites zusammenfasst, E-Mails von externen Absendern liest oder öffentliche Kanäle überwacht. Jede dieser Eingaben wird zu einem potenziellen Ausführungsvektor mit realen Konsequenzen.

Sicherheitsprobleme bei OpenClaw lassen sich durch eine bessere Konfiguration, einen sorgfältigen Rollout und grundlegende Defense-in-Depth-Praktiken vermeiden. Da sich die Entwicklung von OpenClaw noch in einem frühen Stadium befindet, können wir mit fortlaufenden Verbesserungen rechnen, während das Projekt weiter reift.

Allerdings gibt es zum Zeitpunkt der Erstellung dieses Textes kein standardisiertes Rahmenwerk, das den sicheren Betrieb von KI-Agenten gewährleistet. Da OpenClaw selbst gehostet wird, tragen Sie die vollständige Verantwortung für dessen Sicherheitsniveau.

Aus diesem Grund sollten Sie, bevor Sie OpenClaw bereitstellen und absichern, sicherstellen, dass Sie mit der Konfiguration auf Serverebene vertraut sind, die Grundlagen der Linux-Sicherheit verstehen und mit der Befehlszeile, Firewall-Regeln sowie der Fehlerbehebung auf Systemebene umgehen können.

Die genauen Schritte variieren je nachdem, ob Sie OpenClaw auf einem VPS, einem lokalen Rechner oder einem privaten Server ausführen, doch die folgenden Grundsätze konzentrieren sich auf die Absicherung von OpenClaw in einer VPS-Umgebung, da Fehlkonfigurationen dort tendenziell die größten Auswirkungen haben.

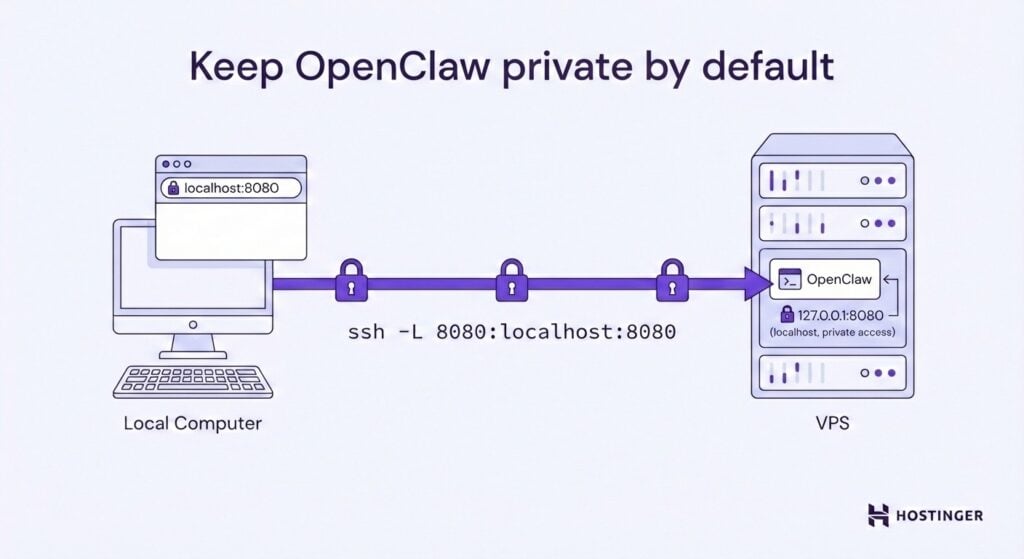

Die sicherste OpenClaw-Konfiguration ist eine, die nicht über das öffentliche Internet erreichbar ist. Vermeiden Sie daher, Dashboards, APIs oder Agent-Endpunkte offenzulegen, es sei denn, dafür besteht ein klarer und gerechtfertigter Bedarf.

Beginnen Sie mit ausschließlich privatem Zugriff. Konfigurieren Sie OpenClaw so, dass es auf 127.0.0.1 statt auf 0.0.0.0 lauscht, damit der Dienst nur vom Server selbst erreichbar ist.

Für den Fernzugriff verwenden Sie einen SSH-Tunnel: Stellen Sie die Verbindung mit ssh -L 8080:localhost:8080 user@your-vps.com her, und greifen Sie anschließend in Ihrem lokalen Browser unter http://localhost:8080 auf OpenClaw zu.

Alternativ ermöglichen VPN-Lösungen den Zugriff auf OpenClaw über sichere private Netzwerke, ohne dass Sie sich dem öffentlichen Internet aussetzen.

Als zusätzliche Schutzschicht sperren Sie die Ports von OpenClaw auf Firewall-Ebene, etwa mithilfe von Uncomplicated Firewall (UFW). Selbst wenn später etwas fehlkonfiguriert wird, helfen diese Regeln dabei sicherzustellen, dass der Dienst nicht versehentlich öffentlich zugänglich gemacht wird. OpenClaw verwendet in der Regel Port 18789 für das Gateway.

Wenn es unbedingt erforderlich ist, OpenClaw öffentlich zugänglich zu machen, schützen Sie den Dienst durch starke Authentifizierung, Rate Limiting und einen Reverse-Proxy wie NGINX. Der Proxy validiert Anfragen, bevor sie OpenClaw erreichen, und stellt zusätzliche Prüfung und Filterung bereit, die der Agent selbst nicht bietet.

Einer der schnellsten Sicherheitsgewinne besteht darin, zu prüfen, welche Ports exponiert sind, und alle zu schließen, die OpenClaw nicht aktiv nutzt.

Führen Sie auf Ihrem VPS sudo ss -tlnp oder sudo netstat -tlnp aus, um zu sehen, welche Dienste lauschen und auf welchen Ports.

Suchen Sie nach unerwarteten Einträgen, etwa alten Entwicklungsservern, Datenbank-Ports (3306, 5432) oder Diensten, die Sie einmal aktiviert und dann vergessen haben.

Schließen Sie unnötige Ports, und binden Sie Dienste, die laufen müssen, aber keinen externen Zugriff benötigen, nur an localhost (127.0.0.1) statt an alle Schnittstellen (0.0.0.0). Dies macht sie für Anwendungen auf demselben Server zugänglich, aber für externe Scans unsichtbar.

Erwägen Sie außerdem, den Standard-SSH-Port auf einen weniger gebräuchlichen Port zu ändern. Dies kann das Rauschen durch automatisierte Scans und Brute-Force-Versuche reduzieren.

Echter Schutz entsteht durch Firewall-Regeln, die explizit nur das zulassen, was erforderlich ist, und alles andere blockieren. Das Ändern von Ports kann das Rauschen durch Bots reduzieren, ist aber kein Ersatz für angemessene Sicherheitskontrollen.

SSH ist das Fundament der VPS-Sicherheit und einer der häufigsten Wege, über die Angreifer sich Zugriff verschaffen. Bevor Sie OpenClaw selbst absichern, stellen Sie sicher, dass Ihr Serverzugang ordnungsgemäß abgesichert ist.

Stellen Sie zunächst sicher, dass Sie für den Zugriff auf Ihren Server ausschließlich vertrauenswürdige SSH-Tools wie PuTTY verwenden. Vertrauenswürdige Clients senken das Risiko von Anmeldedaten-Lecks und Man-in-the-Middle-Angriffen.

Wechseln Sie dann für die Anmeldung auf SSH-Schlüssel, und deaktivieren Sie die Passwortauthentifizierung vollständig. Dies eliminiert Brute-Force-Passwortangriffe vollständig.

Beschränken Sie, welche Benutzer oder IP-Adressen eine Verbindung herstellen können, falls möglich. Für Benutzer mit statischen IP-Adressen konfigurieren Sie Ihre Firewall so, dass sie SSH nur von diesen Adressen akzeptiert. Dadurch wird verhindert, dass Angreifer überhaupt Verbindungsversuche unternehmen.

Das Ausführen von OpenClaw mit Root-Rechten bedeutet, dass jeder Fehler oder jede ausgenutzte Schwachstelle Angreifern die vollständige Kontrolle über das System ermöglicht. Ein fehlkonfigurierter Befehl oder eine erfolgreiche Prompt-Injection hat verheerende Auswirkungen, wenn der Agent mit der höchsten Berechtigungsstufe ausgeführt wird.

Erstellen Sie ein eigenes Linux-Benutzerkonto speziell für OpenClaw, führen Sie alle OpenClaw-Prozesse unter diesem Benutzer aus, speichern Sie die Konfiguration im Home-Verzeichnis dieses Benutzers und gewähren Sie ausschließlich die minimal erforderlichen Berechtigungen, die für den Betrieb notwendig sind.

Diese Eindämmung begrenzt den potenziellen Schaden. Wird OpenClaw kompromittiert, kann der Angreifer nur auf die Ressourcen zugreifen, auf die der OpenClaw-Benutzer Zugriff hat. Die Wiederherstellung wird einfacher, weil Sie den Umfang potenzieller Änderungen kennen.

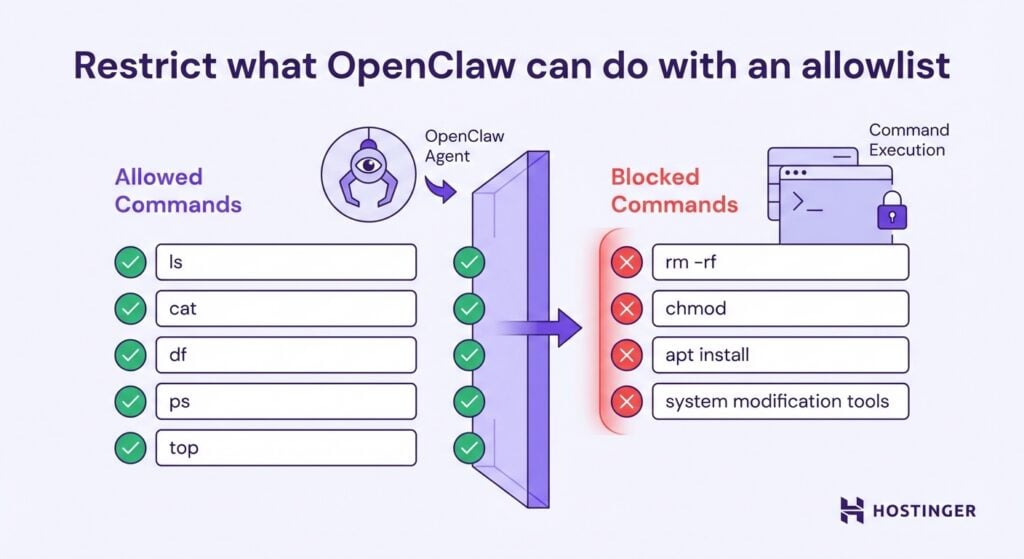

Ohne Grenzen kann OpenClaw alles ausführen, worum es gebeten wird – absichtlich oder nicht. Befehls-Allowlisting kehrt das Sicherheitsmodell von „gezielt gefährliche Aktionen blockieren“ zu „ausschließlich freigegebene Aktionen zulassen“ um.

Beginnen Sie mit nur lesenden Linux-Befehlen wie ls, cat, df, ps oder top. Diese ermöglichen OpenClaw, Informationen zu sammeln, ohne etwas zu verändern. Fügen Sie Schreibberechtigungen mit Bedacht hinzu, indem Sie das Erstellen von Dateien in bestimmten Verzeichnissen erlauben, nicht in Systempfaden oder Konfigurationsordnern.

Gewähren Sie niemals uneingeschränkten Zugriff auf Paketmanager, Systemänderungswerkzeuge oder destruktive Befehle. Verwenden Sie Linux-Berechtigungen, AppArmor oder eingeschränkte Shell-Konfigurationen, um diese Grenzen technisch durchzusetzen und sich nicht allein auf das Verhalten des Agenten zu verlassen.

Jede neue Fähigkeit, die Sie OpenClaw geben, sollte eine bewusste Entscheidung sein, kein Versehen. Passen Sie die Linux-Berechtigungen an und erweitern Sie sie schrittweise, während Sie den sicheren Betrieb bestätigen.

Human-in-the-Loop-Genehmigung bedeutet, dass OpenClaw Aktionen vorschlägt, jedoch auf Ihre ausdrückliche Bestätigung wartet, bevor der Agent Maßnahmen mit erheblichen Auswirkungen ausführt. Konfigurieren Sie stets Genehmigungsanforderungen in Ihrer OpenClaw-Instanz für kritische Aktionen, darunter:

Sie können die Genehmigungseinstellungen von OpenClaw in der Gateway-Konfiguration und in den Mac-Systemeinstellungen für Exec-Genehmigungen verwalten. Diese Schutzmaßnahmen haben jedoch eine wichtige Einschränkung: Das Genehmigungssystem kann über API-Zugriff verändert werden, wenn das Gateway kompromittiert wird.

Das bedeutet, wie in den vorherigen Schritten erläutert, dass eine starke Gateway-Sicherheit entscheidend für die Aufrechterhaltung Ihrer Genehmigungs-Workflows ist.

OpenClaw benötigt Anmeldedaten, um auf E-Mails, Messaging-Plattformen, Cloud-APIs und KI-Anbieter zuzugreifen. Das Speichern dieser Secrets in Konfigurationsdateien im Klartext macht sie leicht angreifbar, da jeder mit Dateizugriff Ihren gesamten Integrations-Stack rekonstruieren kann.

Speichern Sie stattdessen API-Schlüssel als Umgebungsvariablen, damit sie niemals in Konfigurationsdateien oder Versionskontrollsysteme geschrieben werden. Setzen Sie sie in Ihrer Shell-Umgebung oder in der systemd-Service-Datei, und OpenClaw liest sie beim Start ein, ohne sie jemals auf dem Datenträger zu speichern.

Für einen stärkeren Schutz verwenden Sie einen Secret Manager wie AWS Secrets Manager oder einen verschlüsselten Vault, der Zugangsdaten zur Laufzeit bereitstellt. Diese Tools stellen kurzlebige Token bereit, die automatisch rotiert werden und das Zeitfenster für einen möglichen Missbrauch begrenzen, falls eine Anmeldeinformation kompromittiert wird.

Rotieren Sie Ihre API-Schlüssel außerdem regelmäßig, oder tun Sie dies umgehend, wenn Sie eine Kompromittierung vermuten. Vereinfachen Sie die Rotation, indem Sie Secret-Management nutzen, anstatt in mehreren Konfigurationsdateien zu suchen.

Checken Sie API-Schlüssel niemals in die Versionsverwaltung ein, und stellen Sie sicher, dass Dateien mit Zugangsdaten restriktive Berechtigungen haben (chmod 600) und nur von dem Benutzer gelesen werden können, den Sie für OpenClaw eingerichtet haben.

Verwenden Sie statt der direkten Ausführung von OpenClaw auf dem Host-System Docker oder einen anderen Sandboxing-Ansatz, um klare Isolationsgrenzen zu schaffen.

Ein Docker-Container führt OpenClaw in einer isolierten Umgebung mit eigenem Dateisystem, eingeschränktem Netzwerkzugriff sowie Grenzen für CPU- und Speicherressourcen aus. Der Container kann die Dateien des Hostsystems nicht sehen, nicht auf andere Prozesse zugreifen und keine beliebigen Netzwerkverbindungen herstellen. Diese Isolation begrenzt den Schadensumfang, falls etwas schiefgeht.

Hängen Sie nur die spezifischen Verzeichnisse ein, die OpenClaw benötigt, und lassen Sie alles andere unzugänglich. Verwenden Sie minimale Basis-Images, führen Sie den Container als Nicht-Root-Benutzer aus, und konfigurieren Sie explizite Netzwerkregeln dafür, zu welchen externen Diensten der Container Verbindungen herstellen darf.

Selbst wenn ein Angreifer den OpenClaw-Prozess vollständig kompromittiert, bleibt er innerhalb der Docker-Umgebung isoliert, ohne direkten Zugriffspfad zu Ihrem Hostsystem, zu anderen Diensten oder zu sensiblen Dateien außerhalb der eingebundenen Volumes. Der Container bildet in diesem Fall die Sicherheitsgrenze.

Das Risiko von Prompt-Injection steigt stark an, wenn OpenClaw nicht vertrauenswürdige Inhalte verarbeitet. Wenn der Agent Websites besucht, um Informationen zu extrahieren, können diese Seiten versteckte Anweisungen einbetten, die sein Verhalten beeinflussen sollen.

Dasselbe Risiko gilt für E-Mails und Chatnachrichten von unbekannten Absendern oder offenen Kanälen. Ein Angreifer könnte verborgenen Text einfügen, etwa weiße Schrift auf weißem Hintergrund, im Wissen, dass Sie OpenClaw gebeten haben, Ihren Posteingang oder Ihre Nachrichten zusammenzufassen.

Dieses Risiko ist höher, wenn ältere oder weniger leistungsfähige Sprachmodelle verwendet werden, die im Allgemeinen anfälliger dafür sind, böswilligen Anweisungen zu folgen, die in ansonsten harmlosen Inhalten eingebettet sind.

Um die Angriffsfläche zu verringern, beschränken Sie die Browserautomatisierung auf von Ihnen kontrollierte Domains, die auf der Allowlist stehen, und verwenden Sie schreibgeschützte Browsersitzungen, die keinen Zugriff auf authentifizierte Dienste haben. Erlauben Sie OpenClaw niemals, beliebige Websites zu besuchen, während der Agent bei sensiblen Konten angemeldet ist.

Für die Verarbeitung von E‑Mails und Chats verwenden Sie strikte Quell-Allowlists und gehen Sie davon aus, dass sämtliche externen Eingaben potenziell böswillig sind. Fügen Sie eine menschliche Überprüfung hinzu, bevor OpenClaw auf Grundlage von Informationen aus nicht vertrauenswürdigen Quellen Maßnahmen ergreift.

Beschränken Sie die Annahme von Befehlen auf bestimmte Benutzer-IDs. Überprüfen Sie in Telegram die Benutzer-ID des Absenders, bevor Sie einen Befehl verarbeiten. Prüfen Sie in Discord sowohl die Server-ID als auch die Benutzerrollen.

Lassen Sie Ihren OpenClaw-Bot niemals öffentlichen Servern oder Kanälen beitreten, in denen Unbefugte ihm Nachrichten senden können.

Verwenden Sie private Kanäle und Server statt öffentlicher. Aktivieren Sie die Multi-Faktor-Authentifizierung für die Konten, die OpenClaw für Chat-Integrationen verwendet – wenn ein Angreifer Ihr Telegram-Konto kompromittiert, fügt MFA eine zusätzliche Hürde für authentifizierte Sitzungen hinzu.

Konfigurieren Sie Chat-Integrationen so, dass kurzlebige Sitzungstoken verwendet werden, die nach Stunden oder Tagen ablaufen, statt dauerhafter Anmeldedaten. Regelmäßige erneute Authentifizierung schafft natürliche Abbruchpunkte, an denen kompromittierte Sitzungen nicht mehr funktionieren.

Außerdem sollten Sie die Bot-Berechtigungen sorgfältig prüfen: Muss der Bot Nachrichten löschen und Benutzer verwalten, oder lediglich in privaten Chats senden und empfangen? Minimale Berechtigungen verringern den Schaden, wenn Bot‑Tokens kompromittiert werden.

Konfigurieren Sie OpenClaw so, dass jede Aktion mit ausreichend Kontext protokolliert wird, um eine Untersuchung zu ermöglichen. Protokollieren Sie mindestens:

Verwenden Sie strukturiertes Logging (JSON-Format) statt unstrukturiertem Text. Strukturierte Protokolle erleichtern das Durchsuchen und Filtern. Abfragen wie „Zeigen Sie mir alle Dateilöschungen in den letzten 24 Stunden“ oder „Welche APIs wurden durch externe E-Mail-Trigger aufgerufen?“ werden mit korrekter Formatierung trivial.

Auf Linux-Systemen können systemweite Protokolle mit dem Befehl journalctl eingesehen werden, was die Überprüfung der OpenClaw-Aktivität, die Nachverfolgung von Fehlern und die Untersuchung verdächtigen Verhaltens im Zeitverlauf erleichtert. Erwägen Sie, Protokolle an ein separates System oder in einen Append-only-Speicher weiterzuleiten, sodass Angreifer, die OpenClaw kompromittieren, Beweise nicht löschen können.

Überprüfen Sie die Protokolle regelmäßig, idealerweise wöchentlich, um ein grundlegendes Verständnis des normalen Verhaltens aufzubauen. Dadurch sind Anomalien sofort erkennbar, sobald sie auftreten.

Aktuell zu bleiben verringert die Gefährdung durch bekannte Probleme, Updates sollten jedoch mit Bedacht und nicht überstürzt erfolgen. OpenClaw ist eine junge, sich schnell weiterentwickelnde Software, daher wird sie häufig aktualisiert und erhält Sicherheitsverbesserungen, sobald die Community Schwachstellen entdeckt und behebt.

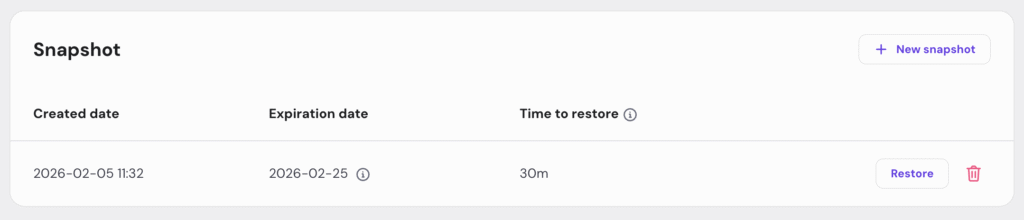

Befolgen Sie eine einfache Routine: Erstellen Sie zuerst einen VPS-Snapshot, aktualisieren Sie jeweils nur eine Komponente, testen Sie, ob die Kernworkflows weiterhin funktionieren, und behalten Sie den Snapshot für 24–48 Stunden, um auf subtile Probleme reagieren zu können. Dies verhindert, dass Sicherheitsverbesserungen zu Verfügbarkeitsproblemen werden.

Überwachen Sie das OpenClaw-GitHub-Repository auf Sicherheitsveröffentlichungen und Patch-Ankündigungen. Wenn Schwachstellen öffentlich werden, entwickeln Angreifer schnell Exploits – verzögertes Patchen lässt Sie im Zeitfenster zwischen Offenlegung und Ihrem Update ungeschützt.

Zusätzlich weisen die von OpenClaw verwendeten Python-Pakete, Node-Module oder Systembibliotheken ebenfalls Schwachstellen auf. Tools wie pip-audit für Python oder npm audit für Node identifizieren veraltete Pakete mit bekannten Sicherheitsproblemen.

💡 Die Verwaltung von Snapshots ist mit Hostingers OpenClaw-Hosting einfacher, da sie in hPanel (unser Serververwaltungs-Panel) zusammen mit Docker, Sicherheitskontrollen und Wiederherstellungstools integriert sind.

Die sicherste Art, OpenClaw bereitzustellen, besteht darin, es wie Produktionssoftware zu behandeln – auch bei privater Nutzung.

Beginnen Sie mit schreibgeschützten Automatisierungen: etwa täglichen E-Mail-Zusammenfassungen, Wetter- und Kalenderbriefings oder aggregierten Nachrichten aus RSS-Feeds. Diese Vorgänge verarbeiten Daten und generieren Text, verändern jedoch keine Systeme und lösen keine externen Aktionen aus. Führen Sie diese über mehrere Tage oder Wochen aus, um die Stabilität zu validieren.

Fügen Sie als Nächstes unkritische Schreibvorgänge hinzu: das Speichern generierter Berichte in bestimmten Verzeichnissen, das Posten von Zusammenfassungen in privaten Chat-Kanälen und das Erstellen von Kalendereinträgen. Diese haben Folgen, aber einen begrenzten Umfang. Fehler bedeuten das Aufräumen von Dateien oder das Löschen irrtümlicher Kalendereinträge.

Erst nachdem Sie einen zuverlässigen Betrieb nachgewiesen haben, sollten Sie risikoreichere Funktionen aktivieren, wie etwa das Senden von E-Mails an externe Adressen, das Ausführen von Systembefehlen, die Konfigurationen ändern, Browser-Automatisierung mit angemeldeten Konten oder die Verwaltung von Produktionsinfrastruktur.

Stellen Sie anschließend sicher, dass jede Erweiterung einer bewussten Bewertung unterzogen wird.

Wenn Sie mit OpenClaw beginnen, ist der sicherste Ansatz, mit Automatisierungen zu starten, die nützlich, aber risikoarm sind. Diese helfen Ihnen dabei zu verstehen, wie sich der Agent verhält, ohne ihm tiefgehenden Systemzugriff oder irreversible Befugnisse zu geben.

Gestalten Sie Ihre ersten OpenClaw-Automatisierungen schreibgeschützt, reversibel und leicht prüfbar, darunter:

Behandeln Sie jede neue Automatisierung bewusst als Experiment. Führen Sie OpenClaw in einer Sandbox- oder isolierten Umgebung aus, verbinden Sie nur die Integrationen, die Sie benötigen, und vermeiden Sie, mehrere Systeme gleichzeitig zu kombinieren.

Überprüfen Sie nach jeder Änderung die Protokolle, um genau zu sehen, welche Aktionen ausgeführt wurden, welche Tools aufgerufen wurden und ob etwas Unerwartetes passiert ist. Wenn Ihnen etwas unklar erscheint, gehen Sie einen Schritt zurück und vereinfachen Sie die Konfiguration, bevor Sie weitere Funktionen hinzufügen.

Alle Tutorial-Inhalte auf dieser Website unterliegen Hostingers strengen redaktionellen Standards und Normen.