Dec 18, 2025

Grzegorz B.

15min Przeczytaj

WordPress to najpopularniejszy system zarządzania treścią (CMS), na którym działa 43,2% wszystkich stron internetowych. Niestety, jego popularność przyciąga różnego rodzaju cyberprzestępców, którzy wykorzystują luki w zabezpieczeniach platformy.

Nie oznacza to, że WordPress ma fatalny system bezpieczeństwa – naruszenia bezpieczeństwa mogą się również zdarzyć z powodu braku świadomości użytkowników. Dlatego najlepiej jest zastosować zapobiegawcze środki bezpieczeństwa, zanim ktoś spróbuje włamać się na Twoją stronę.

Omówimy 20 metod poprawy bezpieczeństwa WordPress i ochrony strony przed różnymi cyberatakami. Artykuł będzie zawierał najlepsze praktyki i wskazówki – z wtyczkami WordPress lub bez nich. Niektóre metody mają również zastosowanie do innych platform niż WordPress.

Wdrożenie jednego lub dwóch środków bezpieczeństwa WordPress nie wystarczy, aby Twoja strona WordPress była całkowicie bezpieczna.

Pobierz naszą listę kontrolną bezpieczeństwa WordPress, aby śledzić postępy w stosowaniu ważnych środków bezpieczeństwa na swojej stronie. Udostępniamy również kilka wskazówek dotyczących bezpieczeństwa WordPress, które pomogą Ci ją lepiej chronić.

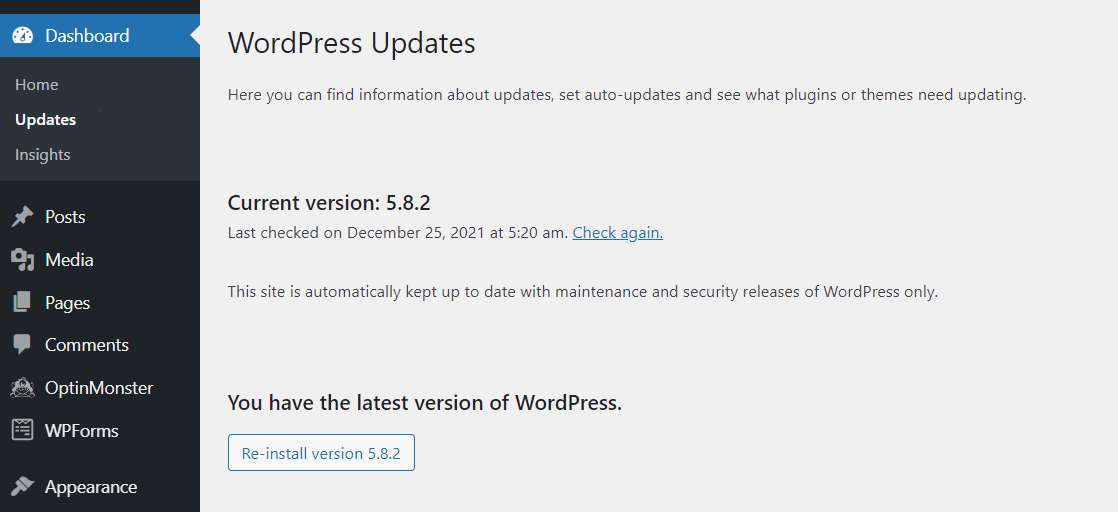

WordPress wydaje regularne aktualizacje oprogramowania w celu poprawy wydajności i bezpieczeństwa. Aktualizacje WordPress chronią również stronę przed zagrożeniami cybernetycznymi.

Aktualizacja wersji WordPress jest jednym z najprostszych sposobów na poprawę jego bezpieczeństwa. Jednak prawie 50% stron WordPress działa na starszej wersji WordPress, co czyni je bardziej podatnymi na ataki.

Aby sprawdzić, czy masz najnowszą wersję WordPress, otwórz obszar administracyjny WordPress i przejdź do Pulpit → Aktualizacje w lewym panelu menu. Jeśli okaże się, że Twoja wersja nie jest aktualna, zalecamy jak najszybszą aktualizację.

Miej oko na przyszłe daty wydania aktualizacji, aby upewnić się, że Twoja strona nie będzie korzystać z nieaktualnej wersji WordPress.

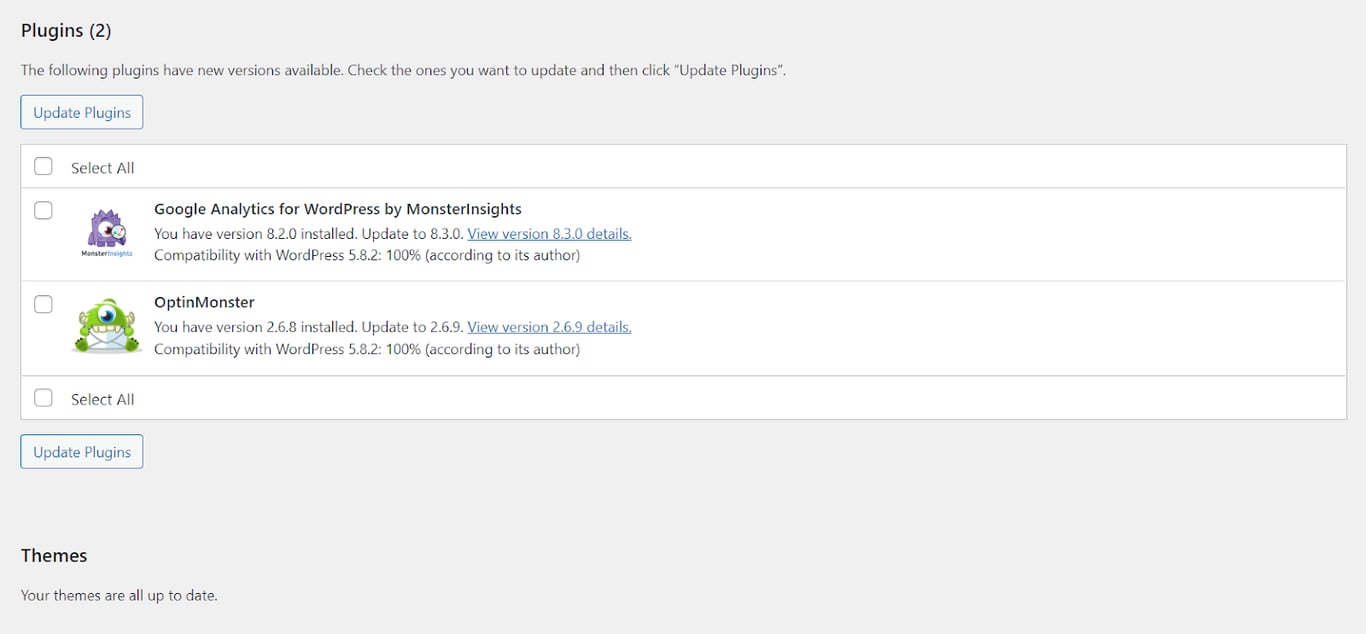

Zalecamy również aktualizację motywów i wtyczek zainstalowanych w WordPress. Nieaktualne motywy i wtyczki mogą wchodzić w konflikt z nowo zaktualizowanym oprogramowaniem rdzenia WordPress, powodując błędy i będąc podatnymi na zagrożenia bezpieczeństwa.

Aby pozbyć się nieaktualnych motywów i wtyczek, wykonaj poniższe kroki:

Włączenie automatycznych aktualizacji ułatwia pracę, ale może spowodować awarię z powodu niekompatybilności ze starszymi wtyczkami lub motywami. Jeśli włączysz tę opcję, upewnij się, że kopia zapasowa Twojej strony jest tworzona regularnie, abyś mógł powrócić do poprzedniej wersji w przypadku wystąpienia błędu.

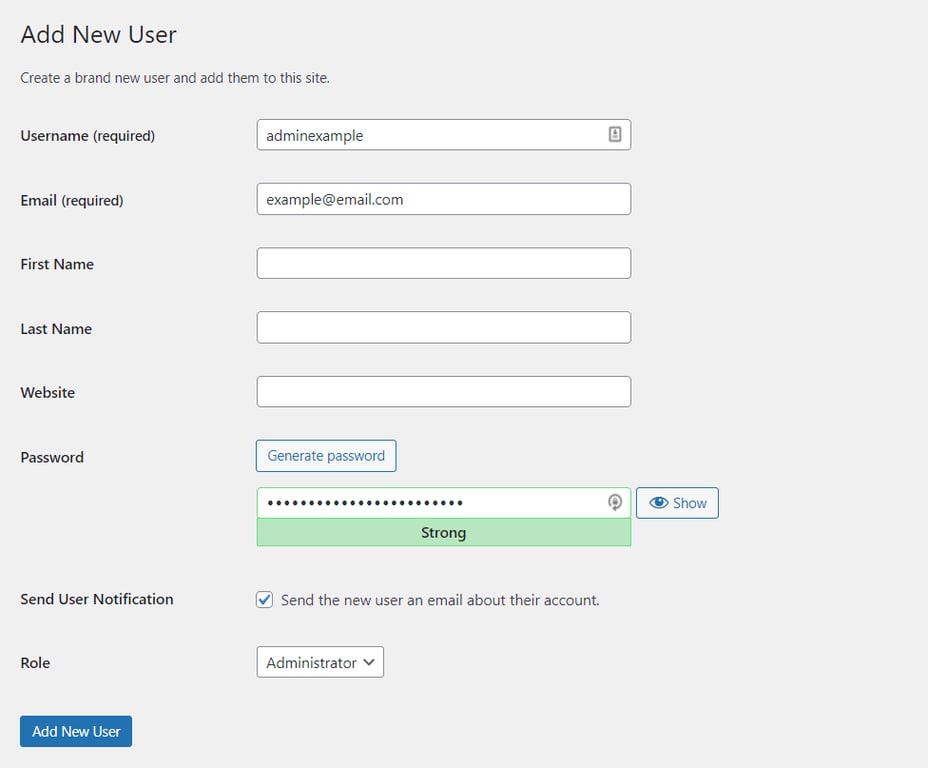

Jednym z najczęstszych błędów popełnianych przez użytkowników jest używanie łatwych do odgadnięcia nazw użytkowników, takich jak “admin”, “administrator” lub “test”. Naraża to stronę na większe ryzyko ataków typu brute force. Co więcej, atakujący wykorzystują również ten rodzaj ataku do atakowania stron WordPress, które nie mają silnych haseł.

Dlatego zalecamy, aby nazwa użytkownika i hasło były unikalne i bardziej złożone.

Alternatywnie, wykonaj następujące kroki, aby utworzyć nowe konto administratora WordPress z nową nazwą użytkownika:

Hasło powinno zawierać cyfry, symbole, wielkie i małe litery. Zalecamy również używanie więcej niż 12 znaków, ponieważ dłuższe hasła są znacznie trudniejsze do złamania.

Im dłuższe hasło – tym bezpieczniejsze. Jednak silne hasła nie muszą być długie i złożone – używaj specjalnych symboli i cyfr zamiast dobrze znanych liter. Na przykład, 41@bAm@! zamiast Alabama! jest łatwe do zapamiętania i trudniejsze do złamania. Alternatywnie, użyj wzoru na klawiaturze zamiast rzeczywistych słów, takich jak qpzmwoxn. Dodatkowo, wymieszaj te dwa elementy, aby stworzyć silniejsze hasło

Jeśli potrzebujesz pomocy w wygenerowaniu silnego hasła, skorzystaj z narzędzi online, takich jak LastPass i 1Password. Możesz także skorzystać z ich usług zarządzania hasłami, aby bezpiecznie przechowywać silne hasła. Dzięki temu nie będziesz musiał ich zapamiętywać.

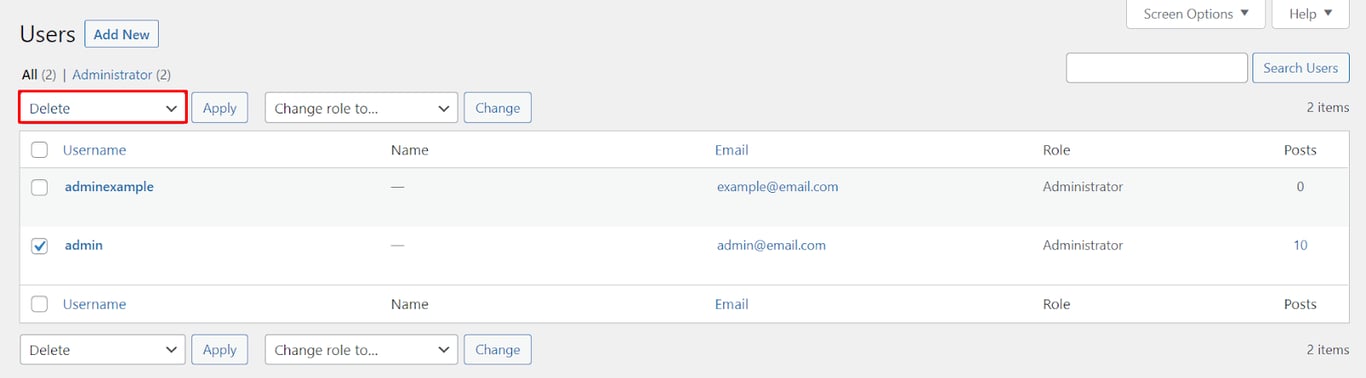

Po utworzeniu nowej nazwy użytkownika administratora WordPress, należy usunąć starą nazwę użytkownika administratora. Oto kroki, aby to zrobić:

Aby zapewnić bezpieczeństwo Twojej strony, ważne jest również sprawdzenie sieci przed zalogowaniem. Jeśli nieświadomie połączysz się z Hotspot Honeypot, siecią obsługiwaną przez hakerów, ryzykujesz ujawnienie danych logowania operatorom.

Nawet sieci publiczne, takie jak WiFi w bibliotece szkolnej, mogą nie być tak bezpieczne, jak się wydaje. Hakerzy mogą przechwycić połączenie i wykraść niezaszyfrowane dane, w tym dane logowania.

Z tego powodu zalecamy korzystanie z VPN podczas łączenia się z siecią publiczną. Zapewnia on warstwę szyfrowania połączenia, utrudniając przechwytywanie danych i chroniąc aktywność online.

Włączenie blokady adresu URL chroni stronę logowania przed nieautoryzowanymi adresami IP i atakami typu brute force. Aby to zrobić, potrzebujesz usługi zapory aplikacji internetowej (WAF), takiej jak Cloudflare lub Sucuri.

Korzystając z Cloudflare, można skonfigurować regułę blokady strefy. Określa ona adresy URL, które mają zostać zablokowane oraz zakres adresów IP, z których można uzyskać do nich dostęp. Osoby spoza określonego zakresu adresów IP nie będą mogły uzyskać do nich dostępu.

Sucuri ma podobną funkcję zwaną czarną listą ścieżek URL. Najpierw dodajesz adres URL strony logowania do czarnej listy, aby nikt nie mógł uzyskać do niej dostępu. Następnie umieszczasz na czarnej liście autoryzowane adresy IP, aby uzyskać dostęp do strony logowania.

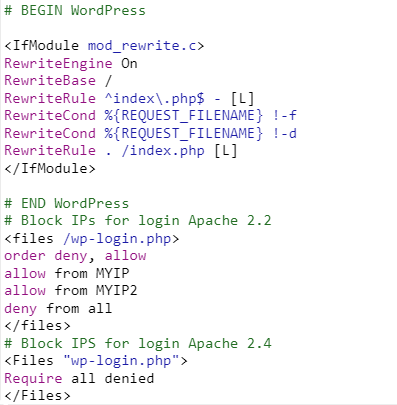

Alternatywnie można ograniczyć dostęp do strony logowania, konfigurując plik .htaccess .strony Przejdź do katalogu głównego, aby uzyskać dostęp do pliku.

Ważne! Przed wprowadzeniem jakichkolwiek zmian zdecydowanie zalecamy wykonanie kopii zapasowej starego pliku .htaccess. Jeśli coś pójdzie nie tak, będziesz mógł łatwo przywrócić swoją stronę.

Dodanie tej reguły do .htaccess ograniczy dostęp do wp-login.php tylko do jednego adresu IP. W ten sposób atakujący nie będą mogli wejść na stronę logowania z innych lokalizacji.

# Block IPs for login Apache 2.2

<files /wp-login.php>

order deny,allow

allow from MYIP

allow from MYIP2

deny from all

</files>

# Block IPS for login Apache 2.4

<Files "wp-login.php">

Require all denied

</Files>Reguła ta powinna być umieszczona po instrukcjach # BEGIN WordPress i # END WordPress, jak pokazano poniżej.

Zasada ta ma zastosowanie nawet w przypadku braku statycznego adresu IP, ponieważ można ograniczyć logowanie do wspólnego zakresu dostawcy usług internetowych.

Możesz również użyć tej reguły, aby ograniczyć inne uwierzytelnione adresy URL, takie jak /wp-admin.

Należy pamiętać, że blokowanie jest skuteczne tylko przeciwko znanym zagrożeniom. Hakerzy mogą zaprojektować złośliwe oprogramowanie specjalnie w celu uniknięcia wykrycia przez narzędzia korzystające z systemu list blokowych. Chociaż safelisting oferuje solidniejsze zabezpieczenia, może być również bardziej skomplikowany do wdrożenia, zwłaszcza jeśli chcesz, aby zrobiła to strona trzecia – będzie ona potrzebować informacji o wszystkich używanych aplikacjach.

Unieważnione motywy WordPress to nieautoryzowane wersje oryginalnych motywów premium. W większości przypadków motywy te są sprzedawane po niższej cenie, aby przyciągnąć użytkowników. Jednak zazwyczaj mają one wiele problemów z bezpieczeństwem.

Często dostawcy unieważnionych motywów są hakerami, którzy zhakowali oryginalny motyw premium i wstawili złośliwy kod, w tym złośliwe oprogramowanie i linki spamowe. Co więcej, motywy te mogą stanowić backdoory dla innych exploitów, które mogą zagrozić Twojej stronie WordPress.Ponieważ nulled themes są dystrybuowane nielegalnie, ich użytkownicy nie otrzymują żadnego wsparcia od deweloperów. Oznacza to, że jeśli Twoja strona ma jakiekolwiek problemy, będziesz musiał sam dowiedzieć się, w jaki sposób je naprawić i dobrać środki bezpieczeństwa.

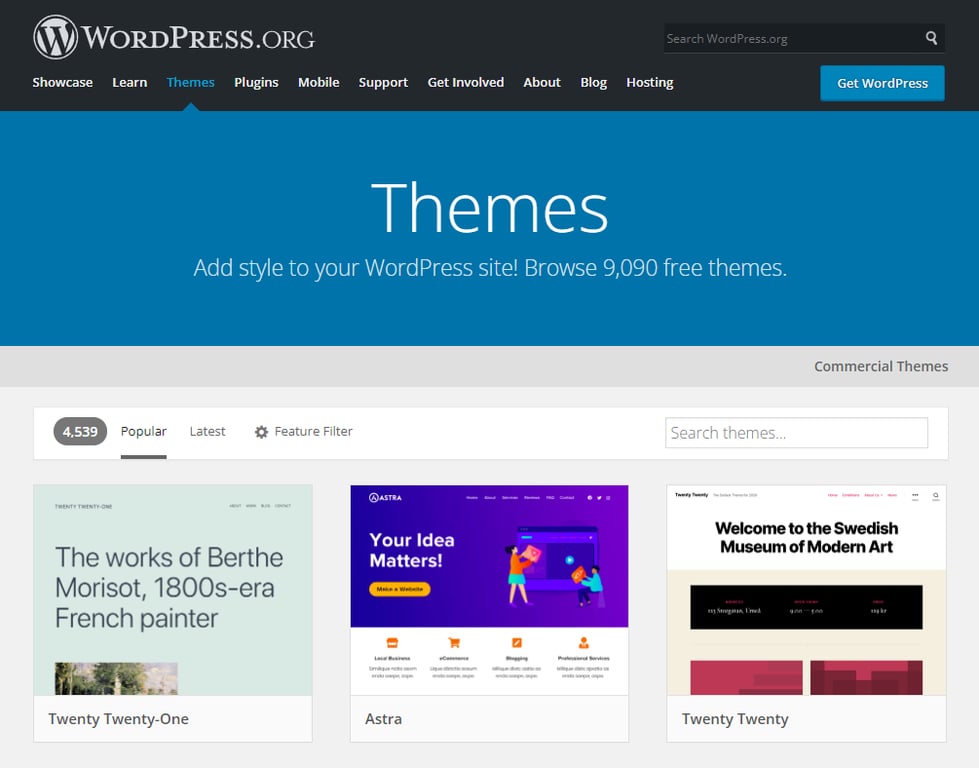

Aby tego uniknąć, zalecamy wybranie motywu WordPress z oficjalnego repozytorium lub od zaufanych deweloperów. Alternatywnie, sprawdź motywy innych firm na oficjalnych rynkach motywów, takich jak ThemeForest, gdzie dostępne są tysiące motywów premium.

Dobrą praktyką jest skanowanie zabezpieczeń motywów i wtyczek na stronie. Luki w bazach danych WordPress można sprawdzić za pomocą narzędzi takich jak Patchstack.

Secure Sockets Layer (SSL) to protokół przesyłania danych, który szyfruje dane wymieniane między stroną a odwiedzającymi, utrudniając atakującym kradzież ważnych informacji.

Ponadto certyfikaty SSL poprawiają również optymalizację pod kątem wyszukiwarek (SEO), pomagając jej zdobyć więcej odwiedzających.

Strony internetowe z zainstalowanym certyfikatem SSL będą używać protokołu HTTPS zamiast HTTP, więc łatwo je zidentyfikować.

Większość firm hostingowych dołącza SSL do swoich planów. Na przykład Hostinger zapewnia darmowy certyfikat Let’s Encrypt SSL we wszystkich swoich planach hostingowych. Ponadto oferujemy również opcję uaktualnienia do certyfikatu Comodo PositiveSSL.

Po zainstalowaniu certyfikatu SSL na swoim koncie hostingowym, aktywuj go na swojej stronie WordPress.

Wtyczki takie jak Really Simple SSL lub SSL Insecure Content Fixer mogą zająć się aspektami technicznymi i aktywacją SSL za pomocą kilku kliknięć. Wersja premium Really Simple SSL może włączyć nagłówki HTTP Strict Transport Security, które wymuszają użycie HTTPS podczas uzyskiwania dostępu do strony.

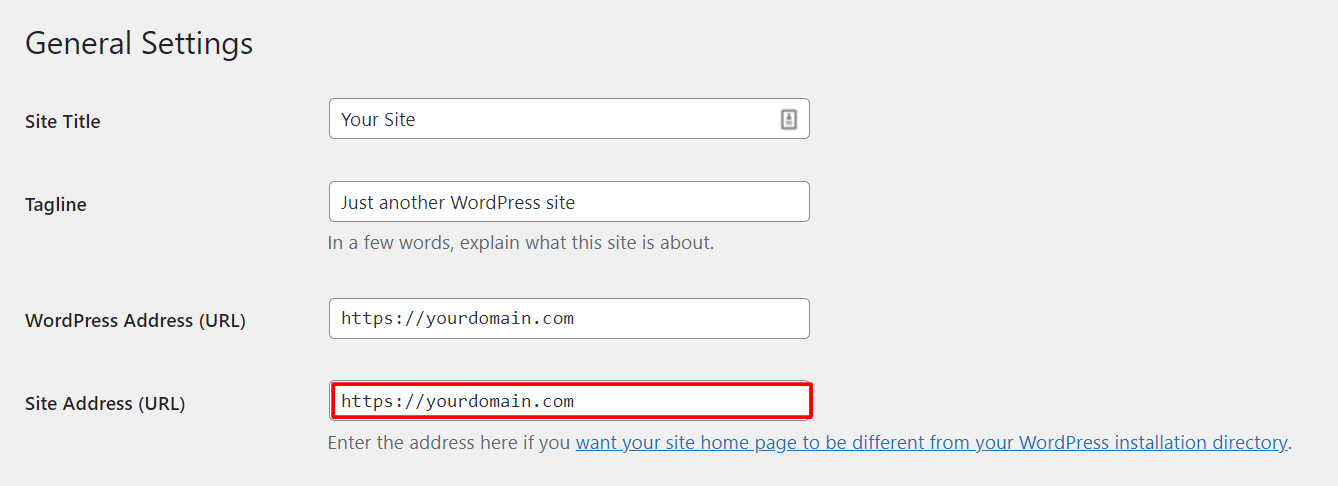

Po zakończeniu zmień adres URL strony z HTTP na HTTPS. Aby to zrobić, przejdź do Ustawienia → Ogólne i znajdź pole Adres strony (URL), aby zmienić jego adres URL.

Przechowywanie nieużywanych wtyczek i motywów na stronie może być szkodliwe, zwłaszcza jeśli nie zostały one zaktualizowane. Nieaktualne wtyczki i motywy zwiększają ryzyko cyberataków, ponieważ hakerzy mogą wykorzystać je do uzyskania dostępu do strony.

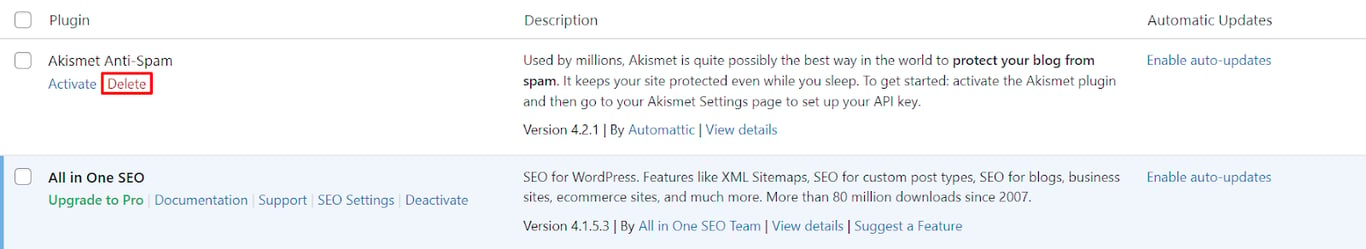

Wykonaj poniższe kroki, aby usunąć nieużywaną wtyczkę WordPress:

Należy pamiętać, że przycisk usuwania będzie dostępny dopiero po dezaktywacji wtyczki.

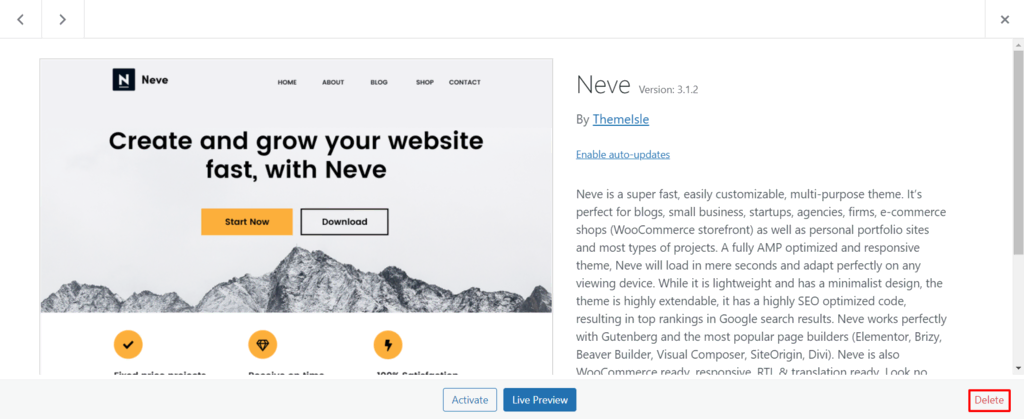

Tymczasem oto kroki, aby usunąć nieużywany motyw:

Podczas usuwania popularnej wtyczki lub motywu WordPress z pulpitu nawigacyjnego WordPress, możesz nie mieć możliwości skorzystania z niestandardowego deinstalatora, w którym możesz całkowicie usunąć wszystkie dane dotyczące tej wtyczki lub motywu. W takim przypadku należy to zrobić za pomocą klienta FTP, uzyskując dostęp do bazy danych i ręcznie usuwając wpisy wtyczki lub motywu.

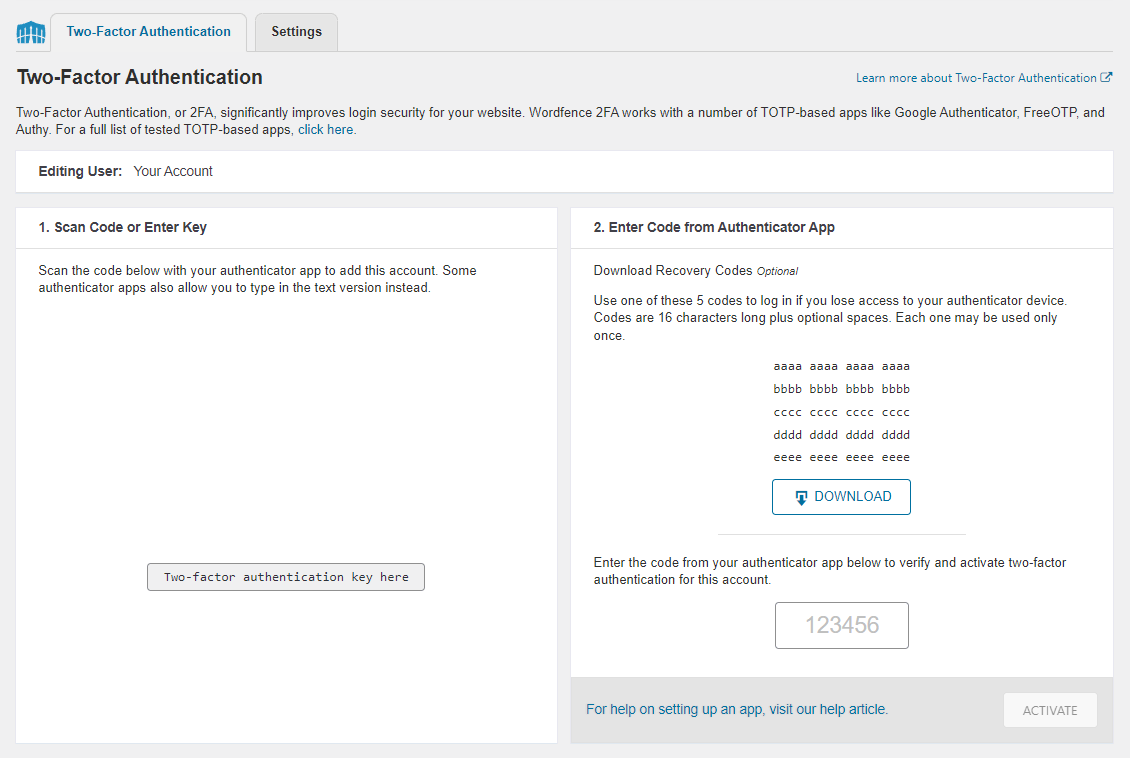

Aktywuj uwierzytelnianie dwuskładnikowe (2FA), aby wzmocnić proces logowania. Metoda ta dodaje dodatkową warstwę bezpieczeństwa WordPress do strony logowania, ponieważ wymaga wprowadzenia unikalnego kodu w celu zakończenia procesu.

Kod jest dostępny tylko za pośrednictwem wiadomości tekstowej lub aplikacji uwierzytelniającej innej firmy.Aby zastosować 2FA na swojej stronie WordPress, zainstaluj wtyczkę bezpieczeństwa logowania, taką jak Wordfence Login Security. Dodatkowo musisz zainstalować aplikację uwierzytelniającą innej firmy, taką jak aplikacji Google Authenticator, na swoim telefonie komórkowym.

Jeśli nie masz pewności, której wtyczki do uwierzytelniania dwuskładnikowego użyć, wybierz tę najczęściej aktualizowaną i sprawdzaną.

Po zainstalowaniu wtyczki i aplikacji uwierzytelniającej wykonaj następujące kroki, aby włączyć uwierzytelnianie dwuskładnikowe:

Należy również pobrać dostarczone kody odzyskiwania na wypadek utraty dostępu do urządzenia zawierającego aplikację uwierzytelniającą.

WordPress pozwala swoim użytkownikom na nieograniczoną liczbę prób logowania. Niestety, hakerzy mogą brutalnie wymusić dostęp do obszaru administracyjnego WordPress, używając różnych kombinacji haseł, dopóki nie znajdą właściwego.

Dlatego należy ograniczyć próby logowania, aby zapobiec takim atakom. Ograniczenie nieudanych prób pomaga również monitorować wszelkie podejrzane działania na stronie.

Większość użytkowników potrzebuje tylko jednej próby lub kilku nieudanych prób, więc należy podejrzewać wszelkie wątpliwe adresy IP, które osiągają limit prób.

Jednym ze sposobów ograniczenia prób logowania w celu zwiększenia bezpieczeństwa WordPress jest użycie wtyczki. Dostępnych jest wiele świetnych opcji, takich jak:

Jednym z zagrożeń związanych z wdrożeniem tego środka bezpieczeństwa WordPress jest zablokowanie administratora WordPress przez legalnego użytkownika. Nie musisz się jednak tym martwić, ponieważ istnieje wiele sposobów na odzyskanie zablokowanych kont WordPress.

Aby jeszcze lepiej chronić swoją stronę przed atakami typu brute force, rozważ zmianę adresu URL strony logowania.

Wszystkie strony WordPress mają ten sam domyślny adres logowania – twojanazwa.com/wp-admin. Korzystanie z domyślnego adresu URL logowania ułatwia hakerom atak.

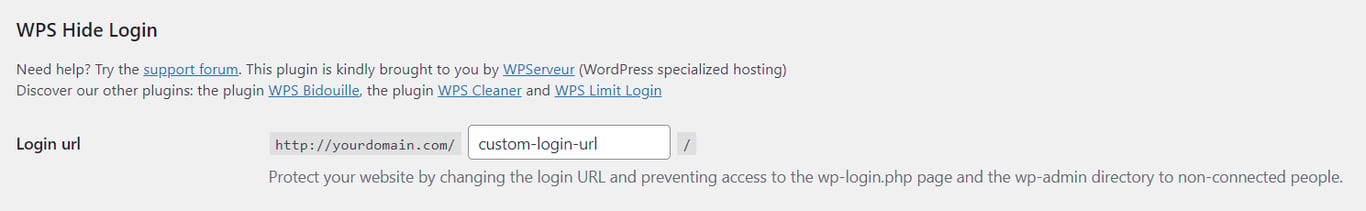

Wtyczki takie jak WPS Hide Login i Change wp-admin Login umożliwiają niestandardowe ustawienia adresu URL logowania.

Jeśli korzystasz z wtyczki WPS Hide Login, oto kroki, aby go zmienić:

Wielu użytkowników zapomina wylogować się ze strony internetowej i pozostawia uruchomione sesje. W ten sposób pozwalają komuś innemu, kto będzie korzystał z tego samego urządzenia, uzyskać dostęp do ich kont użytkownika i potencjalnie wykorzystać poufne dane. Dotyczy to zwłaszcza użytkowników korzystających z publicznych komputerów w kafejkach internetowych lub bibliotekach publicznych.

Dlatego tak ważne jest skonfigurowanie strony WordPress do automatycznego wylogowywania nieaktywnych użytkowników. Większość stron bankowych korzysta z tej techniki, aby uniemożliwić nieautoryzowanym odwiedzającym dostęp, zapewniając bezpieczeństwo danych klientów.

Korzystanie z wtyczki bezpieczeństwa WordPress, takiej jak Inactive Logout, jest jednym z najprostszych sposobów automatycznego wylogowywania bezczynnych kont użytkowników WordPress. Oprócz wylogowywania bezczynnych użytkowników, wtyczka ta może również wysyłać niestandardową wiadomość, aby powiadomić bezczynnych użytkowników, że ich sesja na stronie wkrótce się zakończy.

Zidentyfikuj wszelkie niepożądane lub złośliwe działania, które narażają Twoją stronę na niebezpieczeństwo, śledząc działania w obszarze administracyjnym.

Zalecamy tę metodę dla tych, którzy mają wielu użytkowników lub autorów uzyskujących dostęp do swojej strony WordPress. Wynika to z faktu, że użytkownicy mogą zmieniać ustawienia, których nie powinni, na przykład zmieniać motywy lub konfigurować wtyczki.

Monitorując ich działania, będziesz wiedział, kto jest odpowiedzialny za te niechciane zmiany.

Najprostszym sposobem na śledzenie aktywności użytkowników jest użycie wtyczki WordPress, takiej jak np:

Instytut AV-TEST rejestruje ponad 450 000 nowych złośliwych programów i potencjalnie niechcianych aplikacji (PUA) każdego dnia. Niektóre złośliwe programy mają nawet charakter polimorficzny, co oznacza, że mogą się modyfikować, aby uniknąć wykrycia przez zabezpieczenia.

Dlatego ważne jest, aby regularnie skanować swoją stronę, ponieważ atakujący zawsze opracowują nowe rodzaje zagrożeń.

Na szczęście wiele świetnych wtyczek może skanować złośliwe oprogramowanie i poprawiać bezpieczeństwo strony WordPress.

Nasi eksperci zalecają zainstalowanie:

Jeśli twoja strona WordPress jest zainfekowana złośliwym oprogramowaniem, postępuj zgodnie z tymi kluczowymi punktami:

1. Upewnij się, że obszar wp-admin jest zawsze dostępny, przeprowadź skanowanie i pozbądź się złośliwego oprogramowania.

2. Upewnij się, że Twoje wtyczki, motywy i podstawowe oprogramowanie WordPress są aktualne.

3. Sprawdź bazę danych luk w zabezpieczeniach, aby zobaczyć, czy Twoje wtyczki lub motywy są tam wymienione jako zagrożone.

4. Podejmij inne środki bezpieczeństwa WordPress, takie jak użycie niestandardowego prefiksu dla bazy danych

Raportowanie błędów PHP wyświetla pełne informacje o ścieżkach i strukturze plików, dzięki czemu jest to świetna funkcja do monitorowania skryptów PHP.

Jednak pokazywanie luk w zabezpieczeniach na zapleczu jest poważną luką w zabezpieczeniach WordPress.

Na przykład, jeśli strona wyświetla konkretną wtyczkę, w której pojawił się komunikat o błędzie, cyberprzestępcy mogą wykorzystać luki bezpieczeństwa.

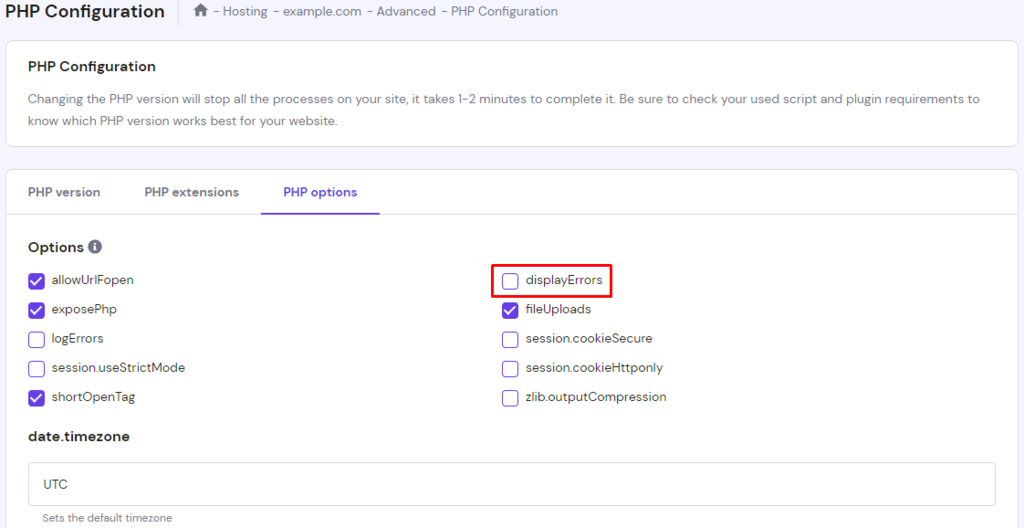

Istnieją dwa sposoby na wyłączenie raportowania błędów PHP – za pośrednictwem pliku PHP lub panelu sterowania konta hostingowego.

Modyfikacja pliku PHP

Wykonaj poniższe kroki:

error_reporting(0);

@ini_set('display_errors', 0);Zmiana ustawień PHP przy użyciu Panelu sterowania

Jeśli nie chcesz kodować, wyłącz raportowanie błędów PHP za pośrednictwem panelu sterowania dostawcy hostingu. Oto jak to zrobić za pośrednictwem hPanel:

Wiele środków bezpieczeństwa WordPress nie będzie miało większego znaczenia, jeśli środowisko hostingowe jest podatne na cyberataki. Twój dostawca hostingu powinien zagwarantować bezpieczną przestrzeń dla wszystkich danych i plików Twojej strony na swoim serwerze, więc bardzo ważne jest, aby wybrać ten, który ma doskonały poziom bezpieczeństwa.

Jeśli uważasz, że Twoja obecna firma hostingowa nie jest wystarczająco bezpieczna, nadszedł czas, aby przenieść stronę na nową platformę hostingową. Oto, co należy wziąć pod uwagę podczas poszukiwania bezpiecznego hostingu:

Hosting WordPress firmy Hostinger oferuje niezbędne zasoby i funkcje potrzebne do ochrony strony WordPress, takie jak zapora sieciowa aplikacji. Oferujemy również VPS i hosting w chmurze, jeśli wolisz odizolować zasoby.

WordPress ma wbudowany edytor plików, który ułatwia edycję plików PHP WordPress. Jednak funkcja ta może stać się problemem, jeśli hakerzy uzyskają nad nią kontrolę.

Z tego powodu niektórzy użytkownicy WordPress wolą wyłączyć tę funkcję. Dodaj następujący wiersz kodu do pliku wp-config.php, aby wyłączyć edycję plików:

define( 'DISALLOW_FILE_EDIT', true );Jeśli chcesz ponownie włączyć tę funkcję na swojej stronie, po prostu usuń poprzedni kod z wp-config.php za pomocą klienta FTP lub Menedżera plików dostawcy hostingu.

Plik .htaccess zapewnia prawidłowe działanie linków WordPress. Bez tego pliku deklarującego prawidłowe reguły, na stronie pojawi się wiele błędów 404 Not Found.

Ponadto .htaccess może blokować dostęp z określonych adresów IP, ograniczać dostęp tylko do jednego adresu IP i wyłączać wykonywanie PHP w określonych folderach. Poniżej pokażemy, jak wykorzystać .htaccess do wzmocnienia bezpieczeństwa WordPress.

Ważne! Zawsze twórz kopię zapasową istniejącego pliku .htaccess przed wprowadzeniem w nim jakichkolwiek zmian. Może to pomóc w łatwym przywróceniu strony, jeśli coś pójdzie nie tak

Wyłączenie wykonywania PHP w określonych folderach

Hakerzy często przesyłają skrypty backdoora do folderu Uploads. Domyślnie folder ten zawiera tylko przesłane pliki multimedialne, więc nie powinien zawierać żadnych plików PHP.

Aby zabezpieczyć WordPress, wyłącz wykonywanie PHP w folderze, tworząc nowy plik .htaccess w /wp-content/uploads/ z następującymi regułami:

<Files *.php>

deny from all

</Files>Ochrona pliku wp-config.php

Plik wp-config.php w katalogu głównym zawiera podstawowe ustawienia WordPress i szczegóły bazy danych MySQL. Dlatego też plik ten jest zwykle głównym celem hakerów.

Chroń ten plik i dbaj o bezpieczeństwo WordPress, wdrażając poniższe reguły .htaccess:

<files wp-config.php>

order allow,deny

deny from all

</files>Baza danych WordPress przechowuje wszystkie kluczowe informacje wymagane do działania strony. Dlatego hakerzy często atakują bazę danych za pomocą ataków SQL injection. Ta technika wstrzykuje szkodliwy kod do bazy danych i może ominąć środki bezpieczeństwa WordPress i pobrać zawartość bazy danych.

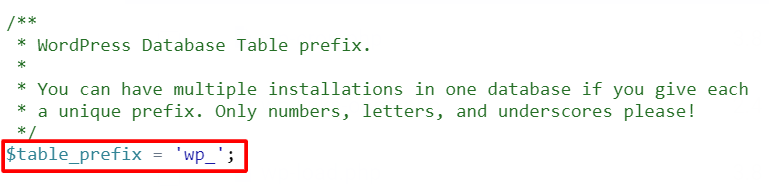

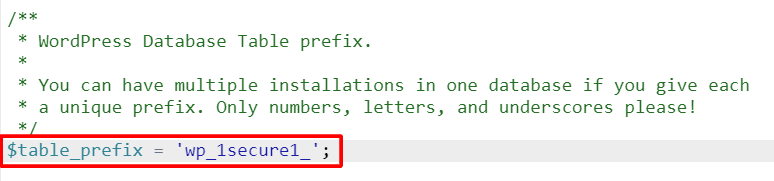

Ponad 50% cyberataków polega na wstrzyknięciu kodu SQL, co czyni go jednym z największych zagrożeń. Hakerzy przeprowadzają ten atak, ponieważ wielu użytkowników zapomina zmienić domyślny prefiks bazy danych wp_.

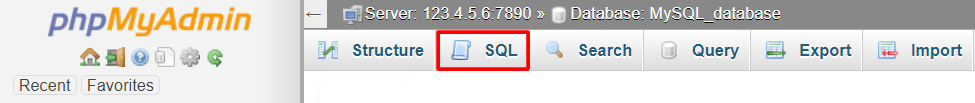

Przyjrzyjmy się dwóm metodom, które można wdrożyć w celu ochrony bazy danych WordPress przed atakami typu SQL injection.

Important!Przed kontynuowaniem upewnij się, że wykonałeś kopię zapasową bazy danych MySQL.

Prefiks przewijaka

// ** Ustawienia MySQL - możesz uzyskać te informacje od swojego hosta ** // ** Ustawienia MySQL - możesz uzyskać te informacje od swojego hosta.

/** Nazwa bazy danych dla WordPress */

define( 'DB_NAME', 'MySQL Database' );

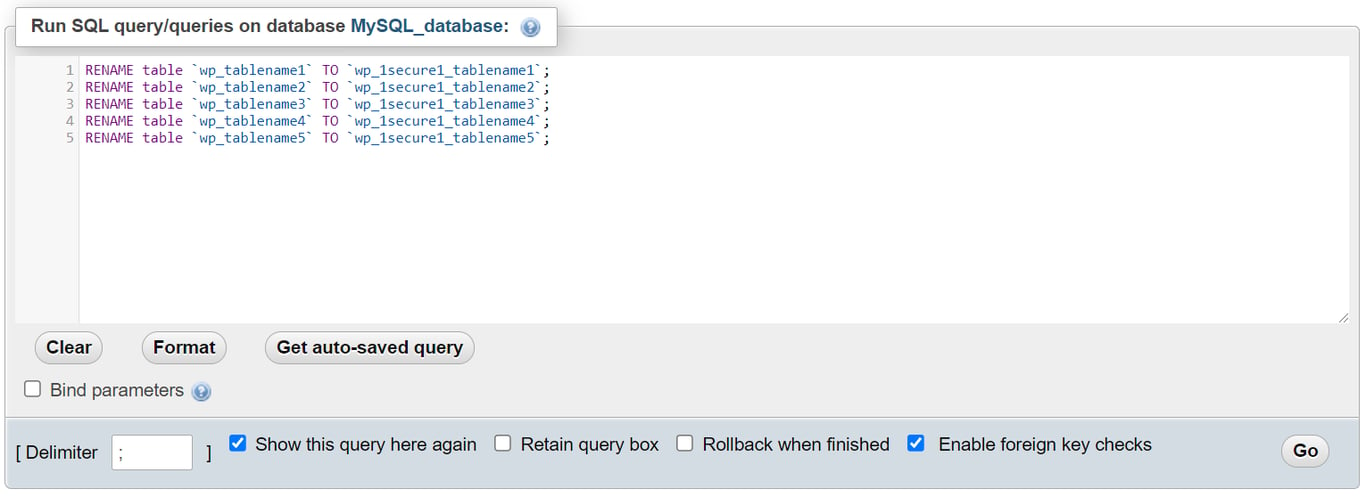

RENAME table `wp_tablename` TO `wp_1secure1_tablename`;

Aktualizacja wartości prefiksów w tabelach

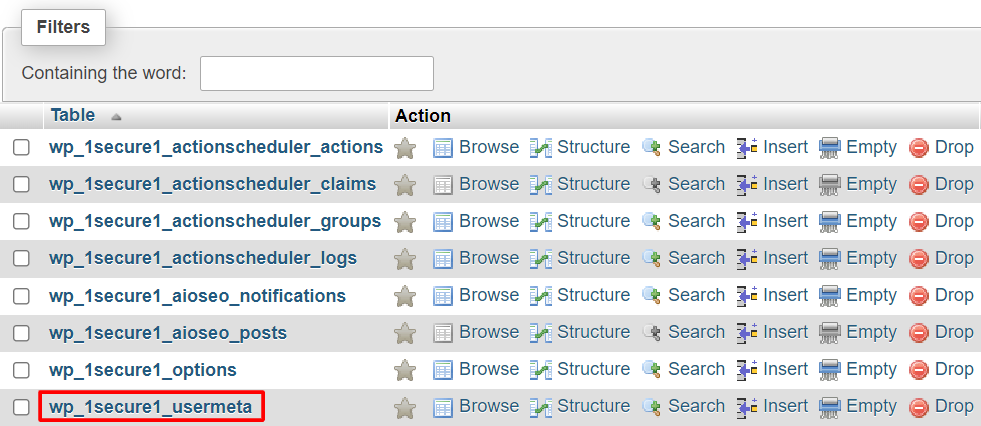

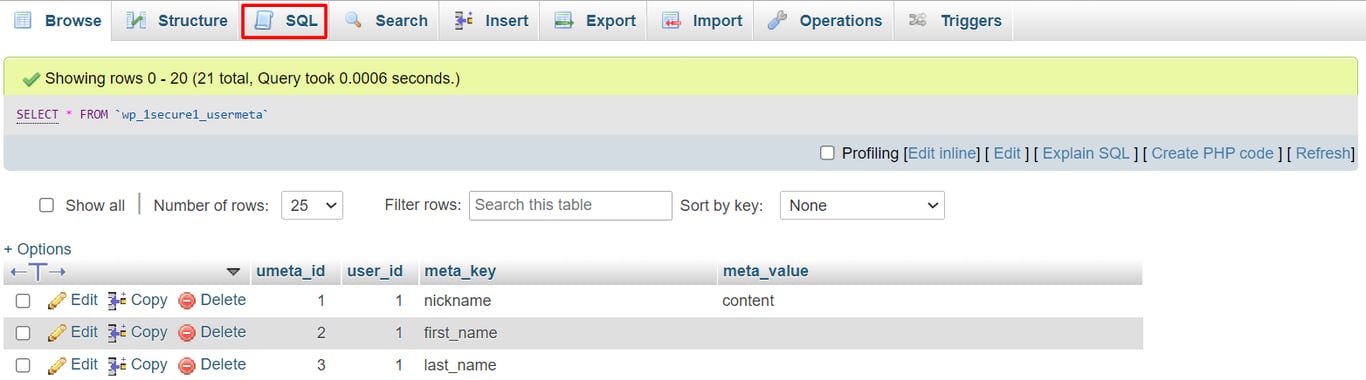

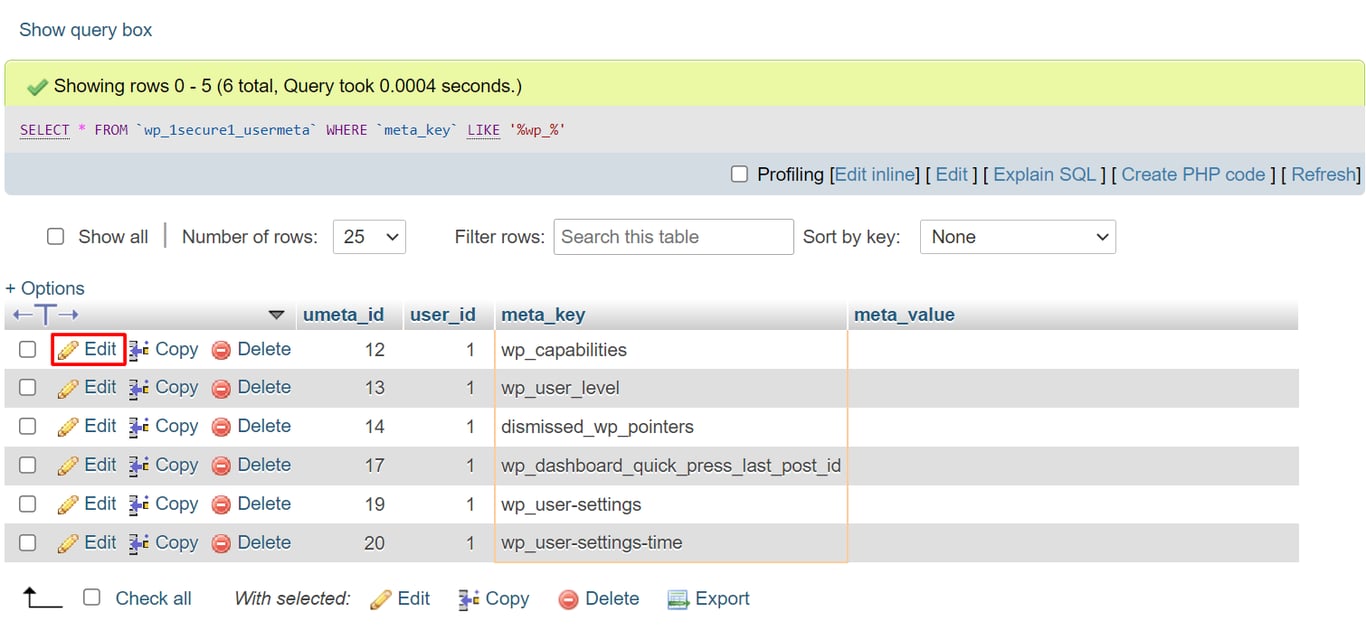

W zależności od liczby wtyczek WordPress zainstalowanych na stronie, może być konieczne ręczne zaktualizowanie niektórych wartości w bazie danych. Należy to zrobić, uruchamiając osobne zapytania SQL w tabelach, które mogą mieć wartości z prefiksem wp_ – obejmują one tabele options i usermeta.

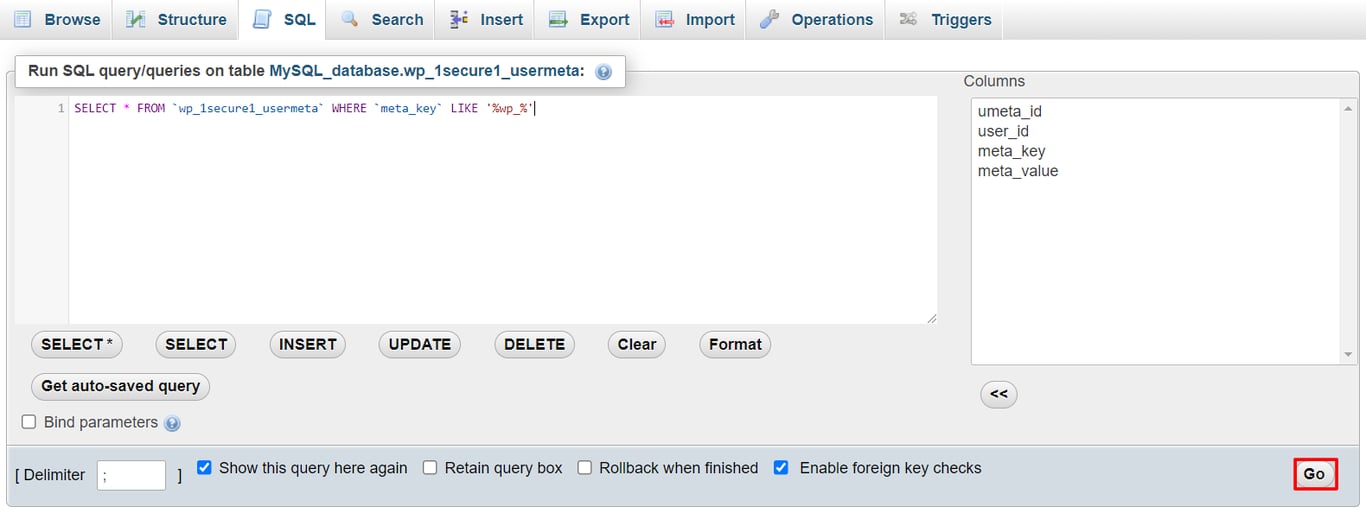

Użyj poniższego kodu, aby odfiltrować wszystkie wartości zawierające następujący prefiks:

SELECT * FROM `wp_1secure1_tablename` WHERE `field_name` LIKE '%wp_%'wp_1secure1_tablename zawiera nazwę tabeli, w której chcesz wykonać zapytanie. Tymczasem field_name reprezentuje nazwę pola/kolumny, w której najprawdopodobniej pojawiają się wartości z prefiksem wp_.

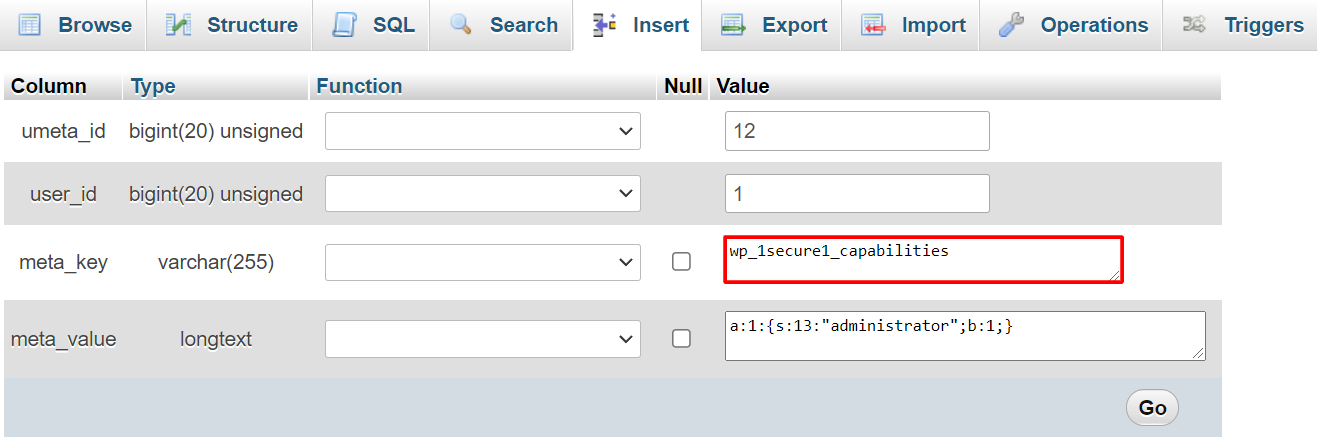

Oto jak ręcznie zmienić wartość prefiksu:

XML-RPC to funkcja WordPress umożliwiająca dostęp i publikowanie treści za pośrednictwem urządzeń mobilnych, włączanie trackbacków i pingbacków oraz korzystanie z wtyczki Jetpack.

XML-RPC ma jednak pewne słabości, które mogą wykorzystać hakerzy. Funkcja ta pozwala im na wielokrotne próby logowania bez wykrycia przez oprogramowanie zabezpieczające, co czyni stronę podatną na ataki typu brute force.

Hakerzy mogą również wykorzystać funkcję pingback XML-RPC do przeprowadzania ataków DDoS. Pozwala to atakującym na wysyłanie pingbacków do tysięcy stron internetowych jednocześnie, co może spowodować awarię docelowych stron.

Aby ustalić, czy funkcja XML-RPC jest włączona, należy uruchomić stronę za pośrednictwem usługi sprawdzania poprawności XML-RPC i sprawdzić, czy zostanie wyświetlony komunikat o powodzeniu. Oznacza to, że funkcja XML-RPC jest uruchomiona.

Funkcję XML-RPC można wyłączyć za pomocą wtyczki lub ręcznie.

Wyłączanie XML-RPC za pomocą wtyczki

Korzystanie z wtyczki jest szybszym i prostszym sposobem na zablokowanie funkcji XML-RPC. Zalecamy użycie wtyczki Disable XML-RPC Pingback. Automatycznie wyłączy ona niektóre funkcje XML-RPC, uniemożliwiając hakerom przeprowadzanie ataków z wykorzystaniem tej luki w zabezpieczeniach WordPress.

Ręczne wyłączanie XML-RPC

Innym sposobem na zatrzymanie wszystkich przychodzących żądań XML-RPC jest zrobienie tego ręcznie. Zlokalizuj plik .htaccess w katalogu głównym i wklej następujący fragment kodu:

# Blokuj żądania WordPress xmlrpc.php

<Files xmlrpc.php>

order deny,allow

deny from all

allow from 000.00.000.000

</Files>Aby umożliwić XML-RPC dostęp do określonego adresu IP, należy zastąpić 000.00.000.000 adresem IP lub całkowicie usunąć linię kodu.

Hotlinkowanie to termin używany, gdy ktoś wyświetla zasób Twój zasób, zwykle obraz, na swojej stronie internetowej. Za każdym razem, gdy użytkownicy odwiedzają stronę z hotlinkami do treści, zużywa to zasoby na stronie serwera internetowego, spowalniając stronę.

Aby sprawdzić, czy Twoje treści były hotlinkowane, wpisz następujące zapytanie w Google Images, zastępując twojanazwa.com nazwą swojej domeny:

inurl:twojanazwa.com -site:twojanazwa.comAby zapobiec hotlinkowaniu, użyj klienta FTP, wtyczki bezpieczeństwa CMS WordPress, CDN lub edytuj ustawienia panelu sterowania.

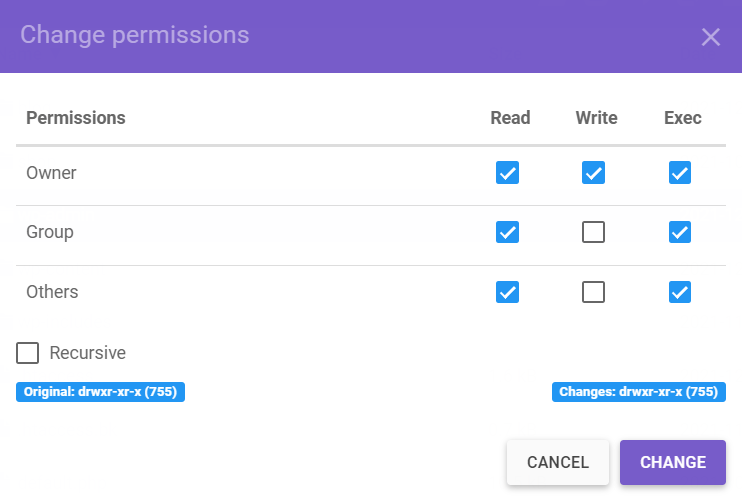

Zapobiegaj dostępowi hakerów do konta administratora, określając, którzy użytkownicy mogą odczytywać, zapisywać lub wykonywać pliki lub foldery WordPress.

Do zarządzania uprawnieniami do plików i folderów można użyć menedżera plików hosta internetowego, klienta FTP lub wiersza poleceń.

Ogólnie rzecz biorąc, uprawnienia są ustawione domyślnie, co może się różnić w zależności od różnych plików lub folderów. W szczególności dla folderu wp-admin i pliku wp-config, upewnij się, że tylko właściciel może je zapisywać.

Cyberataki mogą przybierać różne formy, od wstrzykiwania złośliwego oprogramowania po ataki DDoS. W szczególności strony WordPress są częstym celem hakerów ze względu na popularność CMS.

Zabezpieczenie strony nie jest jednak zadaniem jednorazowym. Musisz stale dokonywać ponownej oceny, ponieważ cyberataki stale się rozwijają. Ryzyko zawsze będzie istnieć, ale można zastosować środki bezpieczeństwa WordPress, aby je zmniejszyć.

Mamy nadzieję, że ten artykuł pomógł ci zrozumieć znaczenie środków bezpieczeństwa WordPress i jak je wdrożyć.

Twoja strona WordPress może mieć luki w zabezpieczeniach, takie jak przestarzałe wtyczki, słabe hasła i niezabezpieczony dostęp do katalogu wp-admin. Stosuj regularną konserwację i korzystaj z naszej listy kontrolnej bezpieczeństwa WordPress, aby upewnić się, że zastosowałeś wystarczające środki bezpieczeństwa na swojej stronie i chronisz ją przed potencjalnymi atakami.

Zależy to od potrzeb strony, ale zalecamy Wordfence lub Sucuri jako najlepsze wtyczki bezpieczeństwa WordPress ze względu na ich kompleksową ochronę. Obie oferują podobne funkcje, w tym skaner złośliwego oprogramowania, zaporę aplikacji internetowej, która blokuje złośliwy ruch i monitorowanie ruchu. Sucuri może być świetnym wyborem, jeśli Twoja strona jest sklepem eCommerce, ale jeśli szukasz darmowej wtyczki bezpieczeństwa WordPress, Wordfence jest solidną opcją.

Wszystkie treści tutorialu na tej stronie internetowej podlegają rygorystycznym standardom redakcyjnym i wartościom Hostinger.