Feb 06, 2026

Chaimaa C.

16minutes de lecture

La sécurisation d’OpenClaw est plus importante que celle d’un chatbot classique, car il s’agit d’un agent IA qui peut prendre des mesures réelles en votre nom. Il peut exécuter des commandes système, accéder à des fichiers, envoyer des courriels, interagir avec des API et automatiser des flux de travail entre plusieurs services.

C’est pourquoi les erreurs ou les mauvaises configurations ne restent pas confinées à une fenêtre de discussion – elles peuvent affecter votre serveur, vos données et tous les systèmes connectés.

D’une part, OpenClaw fonctionne localement sur une infrastructure que vous contrôlez, de sorte que vos données n’ont pas besoin de passer par un service en nuage tiers. D’autre part, la sécurité dépend du niveau d’accès que vous accordez, de la manière dont les secrets sont stockés, du degré d’isolement de l’agent et du caractère intentionnel de son exposition au réseau.

L’automatisation sûre repose sur des limites claires. Pour expérimenter OpenClaw en toute sécurité, définissez ce qu’il est autorisé à faire, ce qu’il ne doit jamais faire seul, et comment vous détecterez et répondrez aux problèmes lorsque quelque chose ne va pas.

Avec une configuration prudente et délibérée dès le départ, OpenClaw peut être utile et sûr – les risques les plus courants peuvent également être évités.

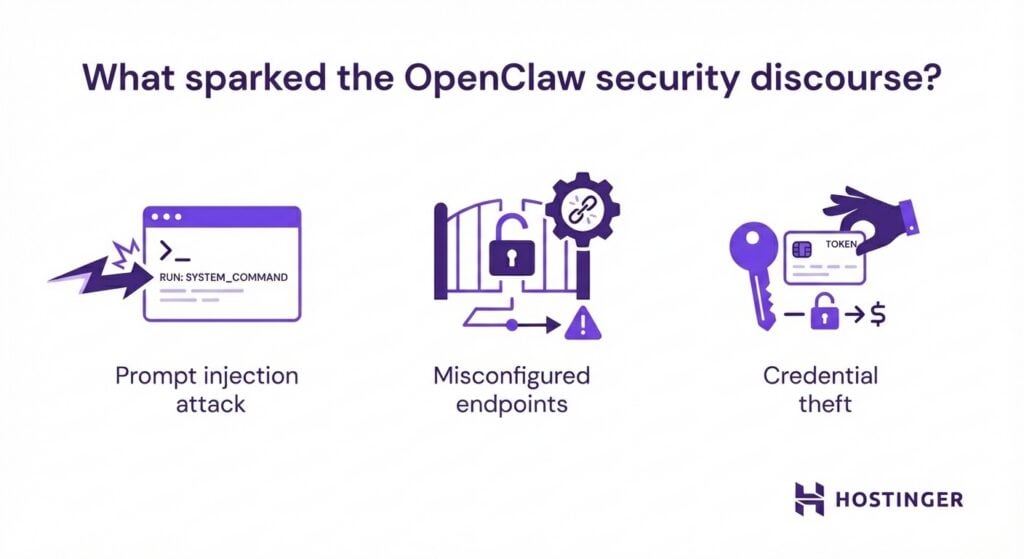

Des démonstrations ont montré que les sites web malveillants pouvaient intégrer des instructions cachées dans les pages qu’OpenClaw devait résumer, ce qui conduisait l’agent à exfiltrer des données ou à modifier des fichiers système. C’est ce que les chercheurs ont identifié comme des attaques par injection rapide.

Les problèmes de configuration ont amplifié ces risques. Certains utilisateurs ont exposé les passerelles OpenClaw à l’internet public en utilisant les paramètres par défaut, laissant échapper par inadvertance les clés API, les jetons OAuth et les historiques de chat privés. Les chercheurs ont confirmé par la suite que des informations d’identification en clair avaient été exposées par le biais de points d’extrémité mal configurés et de vecteurs d’injection d’invite.

Des voleurs d’informations tels que RedLine, Lumma et Vidar ont également commencé à cibler les installations d’OpenClaw, souvent avant même que les équipes de sécurité ne sachent que le logiciel était en cours d’exécution.

Les informations d’identification et le contexte des conversations étant stockés en clair, les attaquants pouvaient voler non seulement les clés d’accès, mais aussi les enregistrements complets des flux de travail et du comportement des utilisateurs, un phénomène que les analystes décrivent comme un vol de contexte cognitif.

Ensemble, ces incidents ont mis en évidence une réalité essentielle : le risque est largement fonction du déploiement. Un agent fonctionnant avec des droits d’accès à la racine, exposé à l’internet public, exécutant des commandes sans restriction et ne faisant l’objet d’aucune surveillance humaine présente une posture de sécurité différente de celle d’un agent fonctionnant en tant qu’utilisateur restreint, derrière un VPN, avec des listes d’autorisations de commande et des flux de travail d’approbation.

Cette distinction est importante car les agents d’intelligence artificielle fonctionnent différemment des logiciels traditionnels. Ils fonctionnent en continu, ingèrent du langage naturel provenant de sources multiples et décident de manière autonome des outils à utiliser. Alors qu’un serveur web mal configuré peut laisser échapper des données, un agent d’intelligence artificielle mal configuré peut supprimer des bases de données, envoyer des courriels frauduleux ou laisser échapper des informations d’identification en l’espace de quelques secondes.

OpenClaw peut se connecter à plusieurs systèmes à fort impact :

OpenClaw agit comme un pont entre les systèmes, de sorte que si un point d’entrée est compromis, par exemple un courriel ou une page web malveillants, un attaquant peut se déplacer latéralement à travers tout ce à quoi l’agent est autorisé à accéder. C’est pourquoi chaque nouvelle intégration de système augmente le rayon d’action de l’agent.

Par exemple, si vous configurez un agent OpenClaw pour le support client, vous pouvez lui donner accès au courrier électronique (pour lire les demandes), à une base de données (pour consulter les détails des clients), à un processeur de paiement (pour effectuer des remboursements) et à Slack (pour informer l’équipe).

Une simple attaque par injection d’invite dans un courriel d’assistance pourrait enchaîner ces autorisations – interroger les dossiers des clients, émettre des remboursements frauduleux et publier des messages trompeurs sur Slack pour masquer l’activité.

La plupart des incidents de sécurité d’OpenClaw se répartissent en quelques catégories récurrentes. Dans presque tous les cas, le problème ne réside pas dans l’agent lui-même, mais dans la manière dont il est déployé, exposé et autorisé.

Faible sécurisation du VPS

De nombreuses installations d’OpenClaw fonctionnent sur des instances de serveurs privés virtuels (VPS) avec des paramètres de sécurité par défaut : SSH exposé sur le port 22 avec authentification par mot de passe activée, règles de pare-feu minimales, mises à jour de sécurité retardées et services fonctionnant avec des privilèges excessifs.

Lorsque OpenClaw fonctionne sur cette base fragile, tout compromis initial devient dangereux. Un attaquant qui obtient un accès par le biais d’une vulnérabilité non liée dispose soudain d’un agent d’intelligence artificielle avec un large accès au système qui peut automatiser la reconnaissance, la persistance et le déplacement latéral, ce qui peut accélérer considérablement l’attaque.

Ports et services exposés

La passerelle d’OpenClaw fonctionne par défaut sur le port 18789, l’hôte Canvas sur le port 18793. Lorsque ces ports sont exposés à l’internet public, ils peuvent être découverts par un balayage de routine des ports.

Les attaquants sondent activement les plages d’adresses IP des VPS à la recherche de services ouverts, et une instance d’OpenClaw non authentifiée ou faiblement protégée est une cible facile. Si OpenClaw partage un serveur avec d’autres services, un seul point de terminaison exposé peut conduire à une compromission plus large, comme la fuite des informations d’identification de la base de données, des clés SSH ou des jetons d’API stockés ailleurs sur le système.

Utilisation de passerelles publiques au lieu de réseaux privés

Par commodité, certains utilisateurs exposent OpenClaw par le biais d’URL publiques, de webhooks ou de chatbots sans authentification forte, limitation de débit ou validation d’entrée. Un bot Telegram public ou une règle de transfert de messagerie peut involontairement devenir une interface de commande à distance.

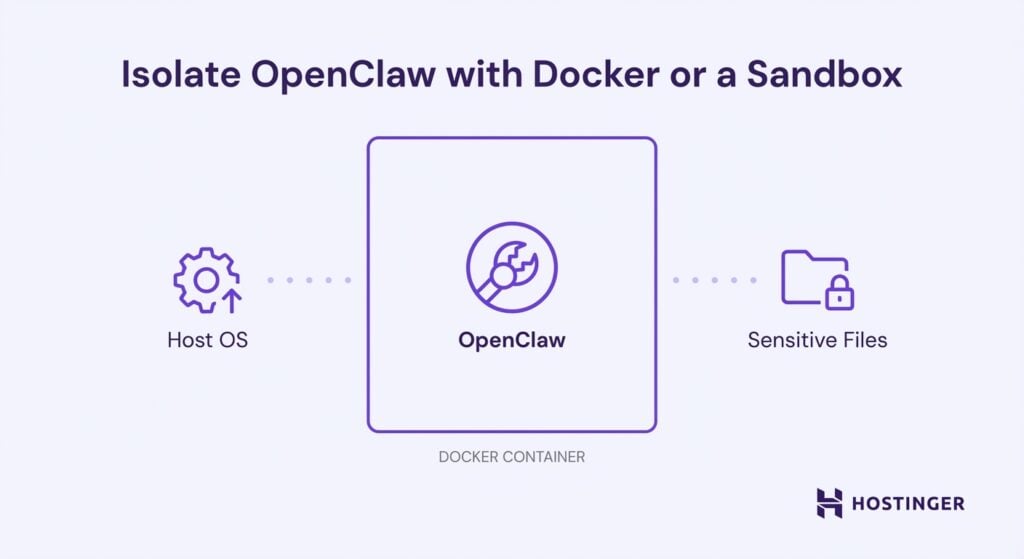

Pas de sandbox ni d’isolement

Lorsque OpenClaw fonctionne directement sur le système d’exploitation hôte, il hérite de toutes les autorisations du compte d’utilisateur. Il n’y a pas d’isolation du système de fichiers, pas de restrictions de réseau et pas de limites de ressources pour limiter les dégâts. Sans sandboxing, une seule commande compromise s’exécute avec tous les privilèges de l’utilisateur.

Compétences et exécution de commandes trop permissives

Accorder à OpenClaw une exécution illimitée des commandes équivaut à donner à chaque entrée non fiable une influence au niveau de la racine.

De nombreux utilisateurs activent des autorisations étendues lors des tests et ne les renforcent jamais par la suite. Cela permet à l’agent de supprimer des fichiers, d’installer des logiciels, de modifier des services ou d’exécuter un code arbitraire simplement parce que rien ne l’en empêche.

Stockage de secrets non sécurisé

OpenClaw s’appuie sur des clés d’API et des informations d’identification pour interagir avec des systèmes externes, mais le stockage de ces secrets dans des fichiers de configuration en clair les rend faciles à voler une fois que l’accès au fichier est obtenu.

Même les variables d’environnement peuvent révéler des secrets à d’autres processus s’exécutant sous le même utilisateur.

Injection de prompt avec exécution d’outils

Une injection réussie peut déclencher la suppression de fichiers, l’exfiltration de données ou des modifications du système par le biais d’instructions intégrées dans des courriels, des pages web ou des messages de discussion.

Ce risque augmente à mesure qu’OpenClaw traite de manière autonome des données non fiables – en résumant des sites web inconnus, en lisant des courriels provenant d’expéditeurs externes ou en surveillant des canaux publics. Chaque entrée devient un vecteur d’exécution potentiel avec des conséquences dans le monde réel.

Les problèmes de sécurité d’OpenClaw peuvent être évités par une meilleure configuration, un déploiement prudent et des pratiques de base de défense en profondeur. Le développement d’OpenClaw n’en étant qu’à ses débuts, on peut s’attendre à des améliorations constantes au fur et à mesure de la maturation du projet.

Cela dit, à l’heure où nous écrivons ces lignes, il n’existe pas de cadre normalisé garantissant le fonctionnement sûr des agents d’intelligence artificielle. Et comme OpenClaw est auto-hébergé, vous êtes entièrement responsable de son niveau de sécurité.

C’est pourquoi, avant de déployer OpenClaw et de le sécuriser, assurez-vous que vous êtes à l’aise avec la configuration au niveau du serveur, que vous comprenez les principes de base de la sécurité Linux et que vous savez comment travailler avec la ligne de commande, les règles de pare-feu et le dépannage du système.

Les étapes exactes varieront selon que vous l’exécutez sur un VPS, une machine locale ou un serveur privé, mais les principes ci-dessous se concentrent sur la sécurisation d’OpenClaw dans un environnement VPS, où les erreurs de configuration ont tendance à avoir le plus d’impact.

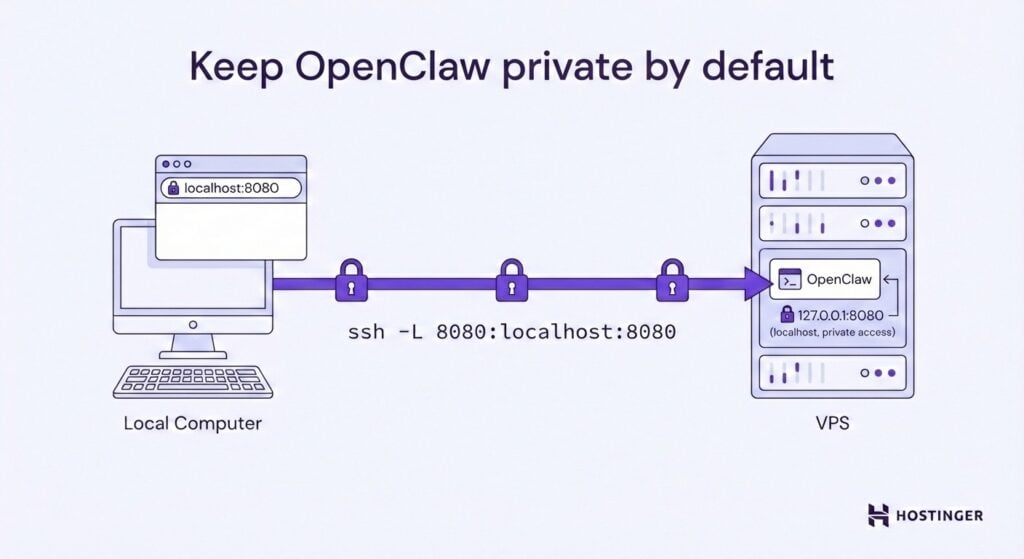

La configuration la plus sûre d’OpenClaw est celle qui n’est pas accessible depuis l’internet public. Évitez donc d’exposer des tableaux de bord, des API ou des points de terminaison d’agent à moins qu’il n’y ait un besoin clair et justifié.

Commencez par un accès privé uniquement. Configurez OpenClaw pour qu’il écoute sur 127.0.0.1 au lieu de 0.0.0.0, afin qu’il ne soit accessible qu’à partir du serveur lui-même.

Pour l’accès à distance, utilisez un tunnel SSH : connectez-vous avec ssh -L 8080 :localhost:8080 utilisateur@votre-vps.com, puis accédez à OpenClaw à l’adresse http ://localhost:8080 sur votre navigateur local.

Par ailleurs, les solutions VPN créent des réseaux privés sécurisés qui vous permettent d’accéder à OpenClaw sans vous exposer à l’internet public.

En guise de protection supplémentaire, bloquez les ports d’OpenClaw au niveau du pare-feu en utilisant Uncomplicated Firewall (UFW). Même en cas de mauvaise configuration ultérieure, les règles de pare-feu permettent de s’assurer que le service n’est pas accidentellement exposé. OpenClaw utilise généralement le port 18789 pour la passerelle.

S’il est absolument nécessaire de rendre votre OpenClaw accessible au public, placez-le derrière une authentification forte, une limitation de débit et un proxy inverse tel que NGINX. Le proxy valide les requêtes avant qu’elles n’atteignent OpenClaw, ajoutant une inspection et un filtrage que l’agent lui-même ne fournit pas.

L’un des gains de sécurité les plus rapides est l’audit des ports exposés et la fermeture de tout ce qu’OpenClaw n’utilise pas activement.

Exécutez sudo ss -tlnp ou sudo netstat -tlnp sur votre SPV pour voir quels services sont à l’écoute et sur quels ports.

Recherchez les entrées inattendues, telles que les anciens serveurs de développement, les ports de base de données (3306, 5432) ou les services que vous avez activés une fois et que vous avez oubliés.

Fermez les ports inutiles et, pour les services qui doivent fonctionner mais qui n’ont pas besoin d’un accès externe, reliez-les uniquement à l’hôte local (127.0.0.1) au lieu de toutes les interfaces (0.0.0.0). Ils sont ainsi accessibles aux applications situées sur le même serveur, mais invisibles pour les scanners externes.

Pensez également à changer votre port SSH par défaut pour un port moins courant. Cela permet de réduire le bruit des analyses automatiques et des tentatives de force brute.

La véritable protection est assurée par des règles de pare-feu qui n’autorisent explicitement que ce qui est nécessaire et bloquent tout le reste. Le changement de port peut réduire le bruit, mais il ne remplace pas les contrôles de sécurité appropriés.

SSH est la base de la sécurité des VPS et l’un des moyens les plus courants utilisés par les attaquants pour obtenir un accès. Avant de sécuriser OpenClaw lui-même, assurez-vous que l’accès à votre serveur est correctement verrouillé.

Tout d’abord, veillez à n’utiliser que des outils SSH fiables tels que PuTTY pour accéder à votre serveur. Les clients réputés réduisent le risque de fuites de données d’identification et d’attaques de type “man-in-the-middle”.

Passez ensuite aux clés SSH pour vous connecter et désactivez complètement l’authentification par mot de passe. Cela permet d’éliminer complètement les attaques de mot de passe par force brute.

Restreindre les utilisateurs ou les adresses IP qui peuvent se connecter, si possible. Pour les utilisateurs ayant des adresses IP statiques, configurez votre pare-feu pour qu’il n’accepte SSH qu’à partir de ces adresses. Cela empêche les attaquants de tenter de se connecter.

L’exécution d’OpenClaw en tant que super-utilisateur signifie que toute erreur ou tout exploit permet aux attaquants de contrôler entièrement le système. Une commande mal configurée ou une injection d’invite réussie devient catastrophique lorsque l’agent opère avec le niveau de privilège le plus élevé.

Créez un utilisateur Linux dédié spécifiquement à OpenClaw, exécutez tous les processus OpenClaw en tant qu’utilisateur, stockez la configuration dans le répertoire personnel de cet utilisateur et n’accordez que les autorisations minimales nécessaires au fonctionnement d’OpenClaw.

Ce confinement limite les dégâts. Si OpenClaw est compromis, l’attaquant ne peut affecter que ce à quoi l’utilisateur d’OpenClaw peut accéder. La récupération devient plus simple car vous connaissez l’étendue des modifications potentielles.

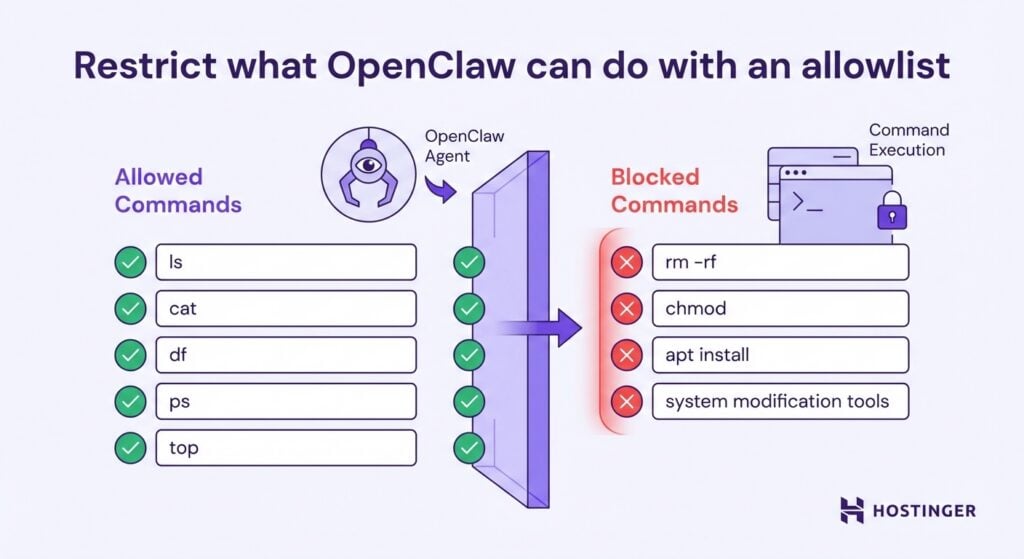

Sans limites, OpenClaw peut exécuter tout ce qu’on lui demande – intentionnellement ou non. L’inscription sur une liste d’autorisations de commande fait basculer le modèle de sécurité de “bloquer des éléments dangereux spécifiques” à “n’autoriser que des actions approuvées”.

Commencez par des commandes Linux en lecture seule telles que ls, cat, df, ps ou top. Ceux-ci permettent à OpenClaw de recueillir des informations sans rien modifier. Ajoutez les droits d’écriture avec précaution en autorisant la création de fichiers dans des répertoires spécifiques, et non dans les chemins d’accès au système ou les dossiers de configuration.

N’accordez jamais un accès illimité aux gestionnaires de paquets, aux outils de modification du système ou aux commandes de destruction. Utilisez les autorisations Linux, AppArmor ou des configurations de shell restreintes pour appliquer ces limites techniquement, et pas seulement par le biais du comportement de l’agent.

Chaque nouvelle capacité que vous donnez à OpenClaw doit être une décision délibérée, et non un accident. Ajustez les permissions Linux et étendez-les progressivement au fur et à mesure que vous confirmez la sécurité du fonctionnement.

L’approbation humaine dans la boucle signifie qu’OpenClaw propose des actions mais attend votre confirmation explicite avant d’exécuter quoi que ce soit ayant un impact significatif. Configurez toujours des exigences d’approbation sur votre instance OpenClaw pour les actions critiques, y compris :

Vous pouvez gérer les paramètres d’approbation d’OpenClaw dans la configuration de la passerelle et dans les paramètres du système Mac pour les approbations d’exécution. Toutefois, ces protections ont une limite importante : le système d’approbation peut être modifié via un accès API si la passerelle est compromise.

Cela signifie, comme nous l’avons expliqué dans les étapes précédentes, qu’une sécurité solide de la passerelle est essentielle pour maintenir vos flux de travail d’approbation.

OpenClaw a besoin d’informations d’identification pour accéder au courrier électronique, aux plateformes de messagerie, aux API en nuage et aux fournisseurs d’intelligence artificielle. Le stockage de ces secrets dans des fichiers de configuration en clair les rend faciles à voler, car toute personne ayant accès aux fichiers peut récupérer l’ensemble de votre pile d’intégration.

Au lieu de cela, stockez les clés d’API en tant que variables d’environnement afin qu’elles ne soient jamais écrites dans les fichiers de configuration ou les systèmes de contrôle de version. Définissez-les dans votre environnement shell ou dans le fichier de service systemd, et OpenClaw les lira au démarrage sans jamais les enregistrer sur le disque.

Pour une protection plus forte, utilisez un gestionnaire de secrets comme AWS Secrets Manager ou un coffre-fort crypté qui injecte les informations d’identification au moment de l’exécution. Ces outils fournissent des jetons de courte durée qui tournent automatiquement, ce qui limite la fenêtre d’opportunité en cas de fuite d’une pièce d’identité.

En outre, procédez à une rotation régulière de vos clés API, ou faites-le immédiatement si vous soupçonnez une compromission. Facilitez la rotation en utilisant la gestion des secrets plutôt qu’en cherchant dans plusieurs fichiers de configuration.

Ne livrez jamais les clés d’API au contrôle de version, et assurez-vous que les fichiers d’identification ont des permissions restrictives (chmod 600) et ne peuvent être lus que par l’utilisateur que vous avez configuré pour OpenClaw.

Au lieu d’exécuter OpenClaw directement sur votre système hôte, utilisez Docker ou une autre approche de sandboxing pour créer des limites.

Un conteneur Docker exécute OpenClaw dans un environnement isolé avec son propre système de fichiers, un accès réseau restreint et des limites de ressources CPU et mémoire. Le conteneur ne peut pas voir les fichiers de votre système hôte, accéder à d’autres processus ou établir des connexions réseau arbitraires. Cette isolation limite le rayon d’action de l’explosion en cas de problème.

Ne montez que les répertoires spécifiques dont OpenClaw a besoin et laissez tous les autres inaccessibles. Utilisez des images de base minimales, exécutez le conteneur en tant qu’utilisateur non root et configurez des règles de réseau explicites pour les services externes que le conteneur peut atteindre.

Même si un attaquant compromet entièrement le processus OpenClaw, il est contenu dans l’environnement Docker sans chemin direct vers votre système hôte, d’autres services ou des fichiers sensibles en dehors des volumes montés. Le conteneur devient votre frontière de sécurité.

Le risque d’injection rapide augmente fortement lorsque OpenClaw traite un contenu non fiable. Lorsque l’agent visite des sites web pour extraire des informations, ces pages peuvent contenir des instructions cachées conçues pour influencer son comportement.

Le même risque s’applique aux courriels et aux messages de chat provenant d’expéditeurs inconnus. Un attaquant peut inclure du texte caché, comme des instructions en blanc sur blanc, sachant que vous avez demandé à OpenClaw de résumer votre boîte de réception ou vos messages.

Ce risque est plus élevé lorsque l’on utilise des modèles linguistiques plus anciens ou moins performants, qui sont généralement plus susceptibles de suivre des instructions malveillantes intégrées dans un contenu par ailleurs inoffensif.

Pour réduire les risques, limitez l’automatisation du navigateur aux domaines autorisés que vous contrôlez et utilisez des sessions de navigation en lecture seule qui ne peuvent pas accéder aux services authentifiés. N’autorisez jamais OpenClaw à naviguer sur des sites web arbitraires lorsque vous êtes connecté à des comptes sensibles.

Pour le traitement des courriels et des chats, utilisez des listes d’autorisation de source strictes et supposez que toutes les entrées externes sont potentiellement hostiles. Ajouter un contrôle humain avant qu’OpenClaw ne prenne des mesures basées sur des informations extraites de sources non fiables.

Restreindre l’acceptation des commandes à des identifiants d’utilisateurs spécifiques. Sur Telegram, vérifiez l’identifiant de l’expéditeur avant de traiter toute commande. Sur Discord, vérifiez l’identifiant du serveur et les rôles des utilisateurs.

Ne laissez jamais votre robot OpenClaw rejoindre des serveurs publics ou des canaux où des inconnus peuvent lui envoyer des messages.

Utilisez des canaux et des serveurs privés plutôt que publics. Activez l’authentification multifactorielle sur les comptes qu’OpenClaw utilise pour les intégrations de chat – si un attaquant compromet votre compte Telegram, l’authentification multifactorielle ajoute une barrière supplémentaire aux sessions authentifiées.

Configurez les intégrations de chat pour qu’elles utilisent des jetons de session de courte durée qui expirent après quelques heures ou quelques jours plutôt que des informations d’identification permanentes. La réauthentification régulière crée des points de rupture naturels où les sessions compromises cessent de fonctionner.

Examinez également attentivement les autorisations du robot : doit-il supprimer des messages et gérer des utilisateurs, ou se contenter d’envoyer et de recevoir des messages dans le cadre de chats privés ? Les autorisations minimales réduisent les dommages en cas de fuite des jetons du robot.

Configurer OpenClaw pour qu’il enregistre chaque action avec le contexte qui permet l’investigation. Au minimum, enregistrez :

Utilisez un enregistrement structuré (format JSON) plutôt qu’un texte non structuré. Les journaux structurés facilitent la recherche et le filtrage. Des requêtes telles que “Montrez-moi toutes les suppressions de fichiers au cours des dernières 24 heures” ou “Quelles API ont été appelées à partir de déclencheurs de courriels externes” deviennent triviales avec un formatage approprié.

Sur les systèmes Linux, les journaux au niveau du système peuvent être consultés à l’aide de la commande journalctl, ce qui facilite l’audit de l’activité d’OpenClaw, le suivi des défaillances et l’étude des comportements suspects au fil du temps. Envisagez de transmettre les journaux à un système distinct ou à un espace de stockage réservé aux annexes afin que les attaquants qui compromettent OpenClaw ne puissent pas effacer les preuves.

Examinez les journaux chaque semaine afin d’obtenir une compréhension de base du comportement normal. Les anomalies sont ainsi mises en évidence dès leur apparition.

Le fait de rester à jour réduit l’exposition aux problèmes connus, mais les mises à jour doivent être délibérées et non précipitées. OpenClaw est un logiciel jeune, qui évolue rapidement. Il est donc fréquemment mis à jour et apporte des améliorations à la sécurité au fur et à mesure que la communauté découvre et corrige des vulnérabilités.

Suivez une routine simple : créez d’abord un snapshot du système de paiement virtuel, mettez à jour un composant à la fois, vérifiez que les flux de travail principaux fonctionnent toujours et conservez le snapshot pendant 24 à 48 heures au cas où des problèmes subtils apparaîtraient. Cela permet d’éviter que les améliorations en matière de sécurité ne deviennent des problèmes de disponibilité.

Surveiller le dépôt GitHub d’OpenClaw pour les versions de sécurité et les annonces de correctifs. Lorsque les vulnérabilités sont rendues publiques, les attaquants développent rapidement des exploits. En retardant l’application des correctifs, vous restez exposé pendant la période qui s’écoule entre la divulgation et la mise à jour.

En outre, les paquets Python, les modules Node ou les bibliothèques système utilisés par OpenClaw présentent également des vulnérabilités. Des outils tels que pip-audit pour Python ou npm audit pour Node identifient les paquets obsolètes présentant des problèmes de sécurité connus.

💡 La gestion des snapshots est plus simple avec l’hébergement OpenClaw d’Hostinger, car ils sont intégrés à hPanel (notre panneau de gestion de serveur) aux côtés de Docker, des contrôles de sécurité et des outils de récupération.

La manière la plus sûre de déployer OpenClaw est de le traiter comme un logiciel de production, même pour un usage personnel.

Commencez par des rapports en lecture seule : résumés quotidiens envoyés par courrier électronique, bulletins météorologiques et calendaires, nouvelles agrégées à partir de flux RSS. Ces opérations consomment des données et génèrent du texte, mais ne modifient pas les systèmes et ne déclenchent pas d’actions externes. Faites-les fonctionner pendant des jours ou des semaines pour en valider la stabilité.

Ensuite, ajoutez des opérations d’écriture à faible enjeu : enregistrement des rapports générés dans des répertoires spécifiques, publication de résumés sur des canaux de discussion privés et création d’événements dans le calendrier. Celles-ci ont des conséquences mais une portée limitée. Les erreurs consistent à nettoyer des fichiers ou à supprimer des entrées inutiles dans le calendrier.

Ce n’est qu’après avoir démontré la fiabilité du fonctionnement que vous devez activer les fonctionnalités à plus haut risque, telles que l’envoi de courriers électroniques à des adresses externes, l’exécution de commandes système qui modifient la configuration, l’automatisation du navigateur avec des comptes connectés, ou la gestion de l’infrastructure de production.

Veillez ensuite à ce que chaque expansion s’accompagne d’une évaluation consciente.

Lorsque vous débutez avec OpenClaw, l’approche la plus sûre est de commencer par des automatisations utiles mais peu risquées. Ils vous aident à comprendre le comportement de l’agent sans lui donner un accès profond au système ou des pouvoirs irréversibles.

Rendez vos premières automatisations OpenClaw en lecture seule, réversibles et faciles à auditer, notamment :

Traiter chaque nouvelle automatisation comme une expérience. Exécutez OpenClaw dans un environnement isolé, ne connectez que les intégrations dont vous avez besoin et évitez de combiner plusieurs systèmes à la fois.

Après chaque modification, examinez les journaux pour savoir exactement quelles actions ont été entreprises, quels outils ont été invoqués et si quelque chose d’inattendu s’est produit. Si quelque chose n’est pas clair, revenez en arrière et simplifiez avant d’ajouter de nouvelles capacités.

Tout le contenu des tutoriels de ce site est soumis aux normes éditoriales et aux valeurs rigoureuses de Hostinger.