Oct 16, 2025

Lisa B.

6min Lezen

DomainKeys Identified Mail (DKIM) is een verificatiemethode die helpt om e-mail spoofing te voorkomen. Dit verhoogt de beveiliging doordat de ontvangende server kan controleren of de e-mail van de afzender daadwerkelijk afkomstig is van het opgegeven domein.”

Een DKIM record is een DNS TXT entry met een publieke sleutel voor e-mailverificatie. Dit DKIM record, dat meestal door je e-mailprovider wordt geleverd, bevat onder andere een naam, een versie en een type sleutel. Ontvangende mailservers gebruiken deze gegevens om de echtheid van binnenkomende berichten te controleren.

Omdat bijna 85% van alle e-mails in de spam-map belandt, kan DKIM dit voorkomen met cryptografische verificatie. Het voorkomt ook dat hackers je bericht onderweg wijzigen of je e-mailadres misbruiken voor schadelijke activiteiten.

De kop van de DKIM handtekening bestaat uit een unieke tekstuele tekenreeks, ook wel bekend als een hashwaarde.

De informatie in een DKIM handtekening header gebruikt tag=waarde paren. Een tag is een enkele letter gevolgd door een ‘is gelijk aan’ (=) teken, terwijl de waarde details geeft over de afzender, het bericht en de locatie van de publieke sleutel.

Er zijn verplichte tags die in elke DKIM-handtekening moeten staan, omdat het verificatieproces anders mislukt. Dat zijn:

Sommige optionele tags zijn niet verplicht in een DKIM handtekening, maar kunnen extra beveiligingsmaatregelen bieden. Dit zijn de optionele tags die in DKIM handtekeningen worden aanbevolen als hulpmiddel bij het identificeren van spam:

Let op, de waarden van de optionele tags worden automatisch gegenereerd, zodat je de seconden niet zelf hoeft te berekenen.

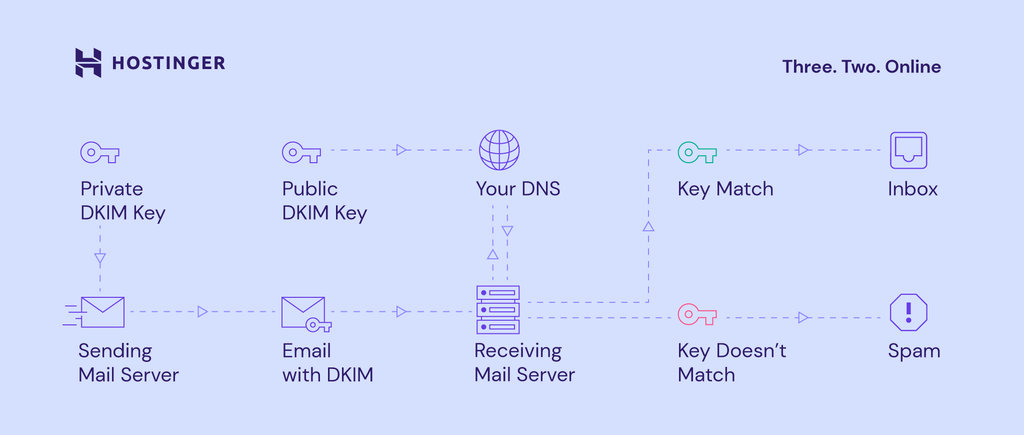

Voordat we uitleggen hoe DKIM werkt, is het belangrijk om het concept van de twee DKIM-sleutels te begrijpen. Dit zijn de publieke sleutels voor het DNS-record, waarmee de ontvangende server een e-mailbericht kan verifiëren, en de privésleutel voor je mailserver, die onderdeel is van het verificatieproces.

Alle DKIM processen vinden intern op de mailservers zelf plaats.

Stel je voor dat je een e-mail vanaf test@voorbeeld.com verzendt. Voordat het bericht wordt verzonden, genereert de verzendende mailserver een DKIM handtekening-header met de privésleutel.

Het mailsysteem start vervolgens de DKIM verificatie, door te controleren of de DKIM handtekening overeenkomt met de informatie van de afzender.

Wanneer het bericht wordt afgeleverd, haalt de ontvangende e-mailserver het DKIM record uit het DNS-record van voorbeeld.com op. Vervolgens gebruikt de ontvangende e-mailserver de publieke sleutel in het DNS-record om de DKIM handtekening van het bericht te verifiëren.

Als de publieke DKIM sleutel overeenkomt met de informatie in de digitale handtekening, wordt het bericht als authentiek beschouwd en komt het in jouw inbox terecht. Dit betekent dat het bericht onderweg niet is gewijzigd.

Als de DKIM sleutel niet overeenkomt met de handtekening, wordt het bericht waarschijnlijk naar de spam map verplaatst.

DKIM is niet de enige beveiliging die je e-mailberichten beschermt. Sender Policy Framework (SPF) en Domain-based Message Authentication, Reporting, and Conformance (DMARC) helpen ook bij de beveiliging van jouw e-mail infrastructuur.

SPF beperkt wie er e-mails vanaf jouw domein kan verzenden. Het beschermt je tegen spoofing. SPF is een e-mail verificatieprotocol dat ervoor zorgt dat je domein alleen e-mails vanaf een geverifieerde lijst met servers verstuurt.

DMARC combineert de verificatiemethoden van SPF en DKIM in één systeem. Het biedt domeineigenaren ook de mogelijkheid om aan te geven wat ze willen dat er met niet-geverifieerde berichten gebeurt.

DKIM, SPF en DMARC richten zich op verschillende aspecten van e-mail verificatie en vullen elkaar aan. Samen bieden ze de beste e-mailbeveiliging en daarmee verbeteren ze ook de domein reputatie en e-mail deliverability.

DKIM verifieert de identiteit van de e-mail afzender, zodat berichten niet in de map met ongewenste e-mail of spam terecht komen. Voor organisaties die regelmatig zakelijke of transactionele e-mails verzenden naar klanten, is dit van groot belang.

Een belangrijk onderdeel van de verantwoordelijkheid van een bedrijf is de bescherming van de integriteit van het domein en de berichten die daarbij horen. Zonder DKIM kunnen hackers gemakkelijk e-mails verzenden die legitiem lijken en klanten misleiden.

DKIM helpt ook om de bezorgbaarheid (deliverability) van e-mails te verbeteren, omdat geverifieerde e-mails de domein reputatie bij internet service providers (ISP’s) en mailservers helpen vergroten.

Er zijn drie basisstappen voor het instellen van een DKIM record: het genereren van de DKIM sleutels, het toevoegen van een openbare sleutel aan de DNS-server en het invoeren van een privésleutel op de verzendende e-mailserver.

De meeste e-mailproviders die DKIM ondersteunen, genereren de publieke sleutel die aan het DNS-record van het domein wordt toegevoegd. Het essentieel dat je toegan tot je DNS-record hebt.

Sommige e-maildiensten, zoals Google Workspace, genereren de privésleutel automatisch, terwijl je deze bij andere diensten handmatig moet toevoegen.

In het volgende deel van deze tutorial leggen we uit hoe DKIM met verschillende e-mailservices werkt.

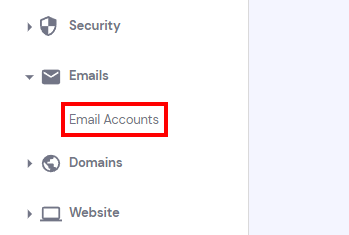

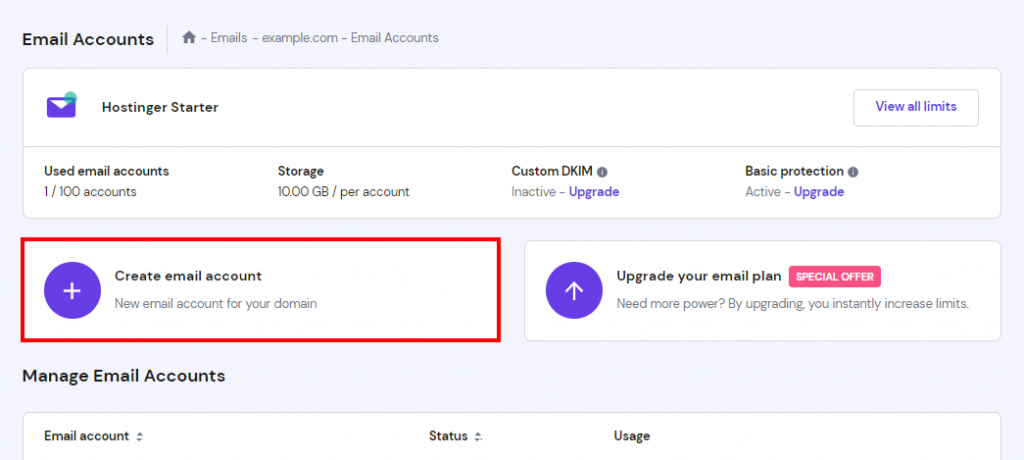

Het gebruik van een e-maildienst van een webhosting provider kan de stappen aanzienlijk vereenvoudigen. Met de e-mailservice van Hostinger hoef je alleen maar een Hostinger-e-mailadres in te stellen en Hostinger voegt automatisch de DKIM records toe.

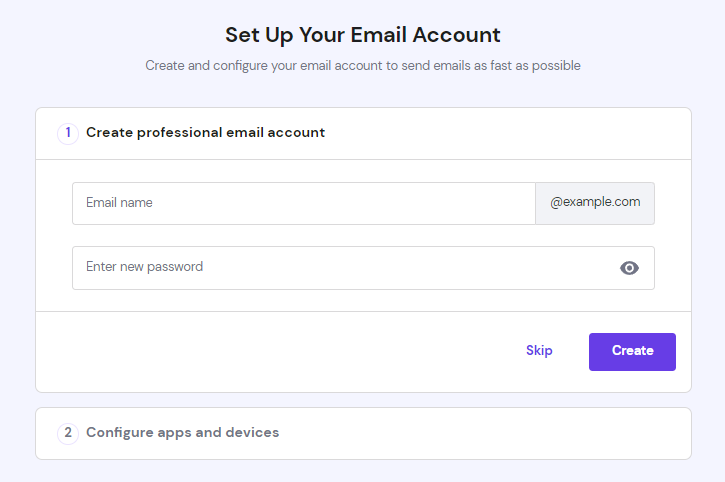

2. Selecteer Beheren naast je domeinnaam en klik op de knop E-mailaccount maken.

3. Vul het formulier in onder Jouw e-mailaccount instellen, klik daarna op de knop Maken.

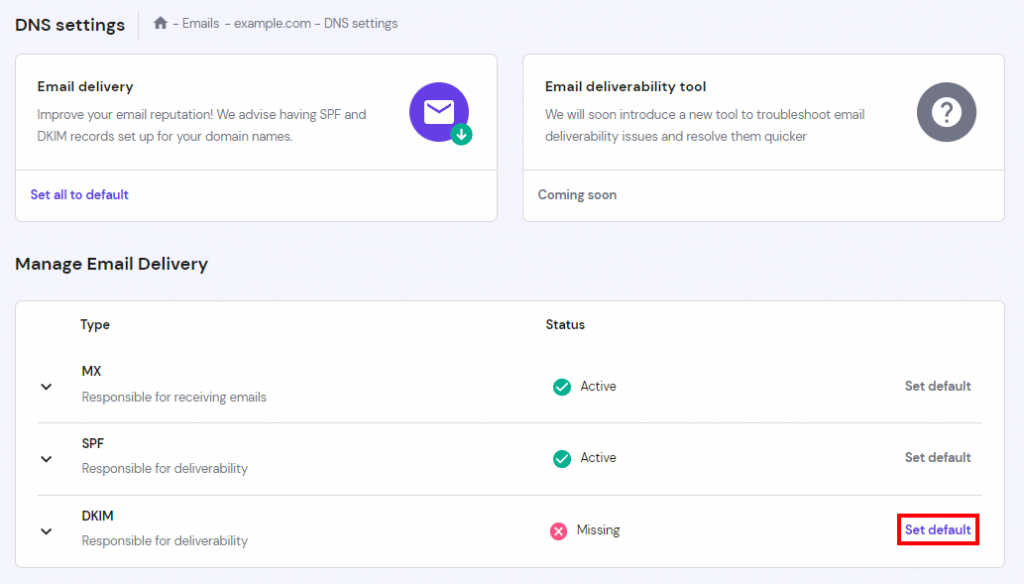

4. Ga naar DNS-instellingen en klik op Standaard instellen naast DKIM. Het kan tot 24 uur duren voordat deze wijzigingen volledig zijn doorgevoerd.

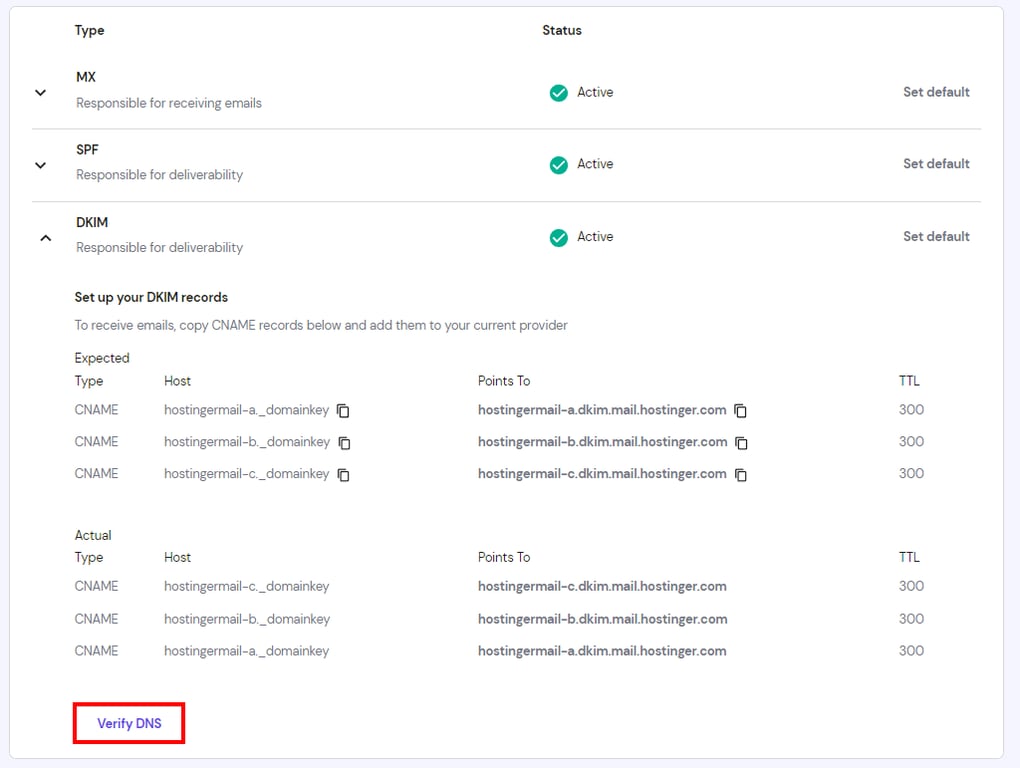

5. Zodra de status is gewijzigd in Actief, selecteer je het pijl pictogram naast DKIM en klik je op DNS verifiëren.

De instellingen voor DKIM zijn over het algemeen bij iedere e-mail service provider (ESP) hetzelfde.

Populaire ESP’s, zoals Hostinger e-mail en Google Workspace, maken het toevoegen van DKIM records gemakkelijk voor gebruikers. We leggen je nu uit hoe je een DKIM record met Google Workspace als voorbeeld instelt.

Hoewel Gmail e-mailberichten automatisch worden ondertekend met de standaard DKIM sleutel, is het veiliger om je e-maildomein handmatig te verifiëren voor extra beveiliging.

Dit zijn de volgende stappen om DKIM in Google Workspace in te stellen:

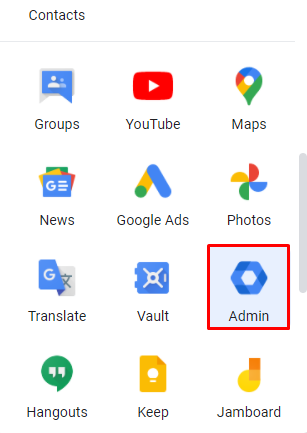

1. Log in op je Google Workspace account en klik op de knop Admin onder Apps. Let op: toegang tot de Admin console startpagina is alleen beschikbaar voor Google Workspace e-mailaccounts.

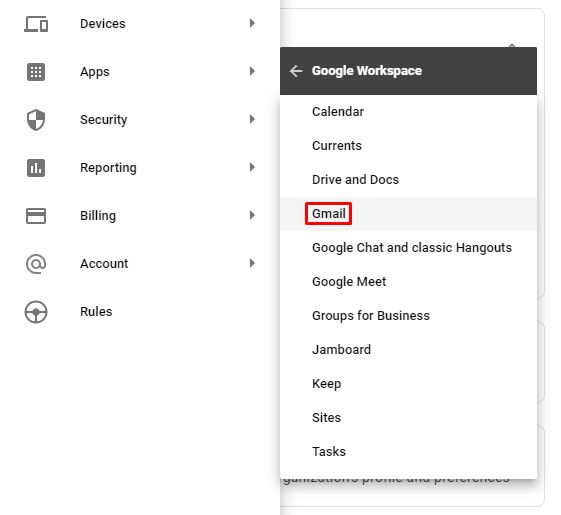

2. Klik vanaf de Admin console startpagina op de drie regels naast Google Admin. Ga vervolgens naar Apps → Google Workspace → Gmail om het verificatieproces te starten.

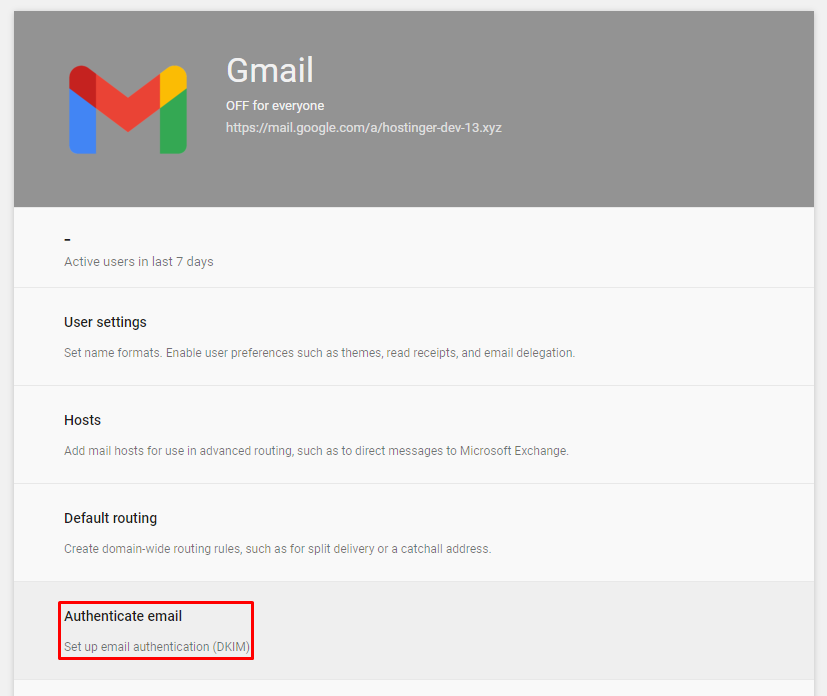

3. Klik op E-mail verifiëren om DKIM in te stellen.

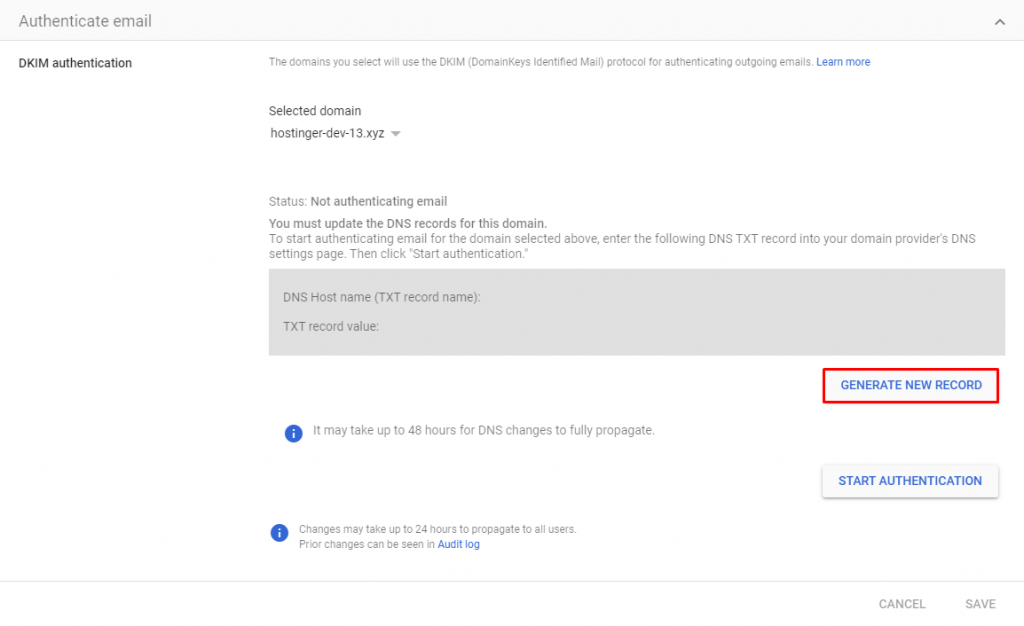

4. Verander het Geselecteerde domein niet, aangezien dit automatisch je domein wordt. Klik op NIEUW RECORD GENEREREN.

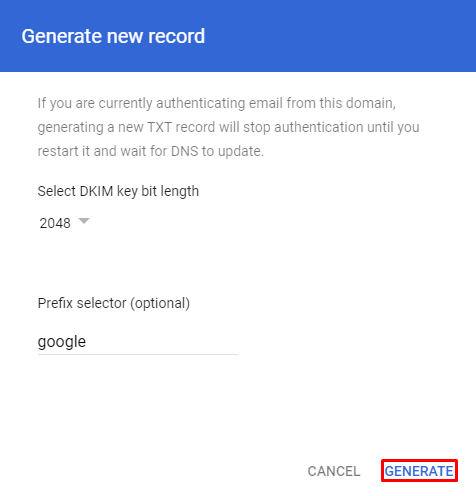

5. Kies eerst de DKIM key bit length. We raden aan om 2048 bit te kiezen voor een veiligere optie. Sommige domeinen ondersteunen alleen een 1024 bit sleutel, dus controleer dit bij je domein hostprovider. De Prefix selector kan “google” blijven. Klik op GENEREREN.

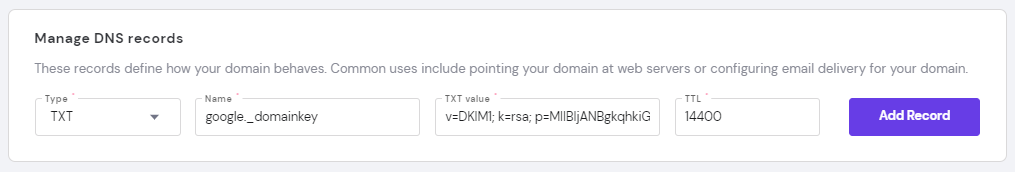

6. Nu wordt de TXT-recordwaarde voor de openbare sleutel gegenereerd. Ga naar de DNS Zone Editor op je domeinserver voor het toevoegen van de DNS-records.

7. Voeg het door Google gegenereerde record toe onder DNS-records beheren. De ontvangende server kan deze sleutel gebruiken om je uitgaande berichten te verifiëren.

8. Ga terug naar de verificatiepagina van Google Workspace en klik op de knop AUTHENTICATIE STARTEN en stel de DKIM-ondertekening in.

9. Om te controleren of de DKIM-beveiligingsstandaard werkt, stuur je een e-mail naar iemand die Gmail of Google Workspace gebruikt.

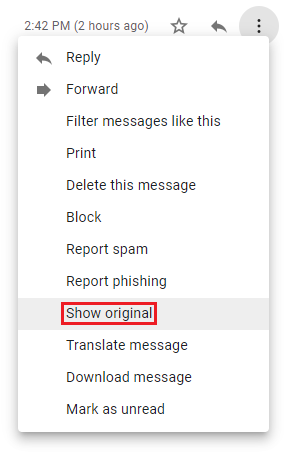

10. Ga naar de inbox van de ontvangende e-mail en open het bericht. Klik op de drie puntjes linksboven en selecteer Origineel weergeven.

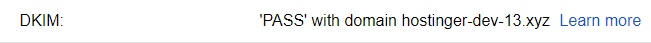

11. Als DKIM al werkt, staat er PASS voor je domeinnaam, wat betekent dat het domein veilig is.

Houd er rekening mee dat het tot 24 uur kan duren voordat wijzigingen zijn doorgevoerd.

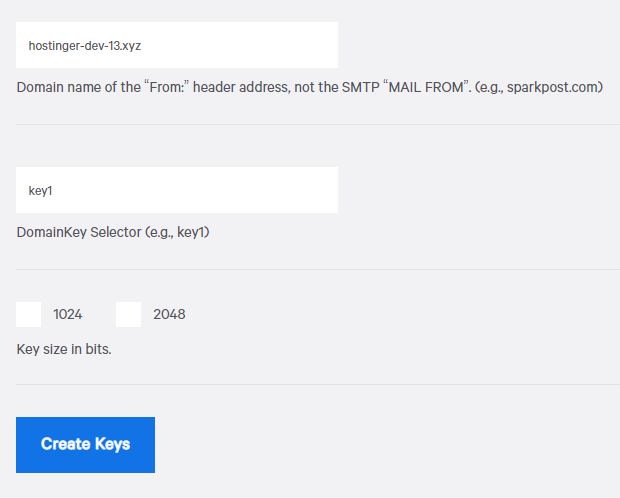

Wanneer je je eigen mailserver gebruikt, heb je een DKIM generator zoals SparkPost nodig, voor het genereren van de sleutels voor de handtekening. Sommige generators geven je de optie om zelf een selector te maken en anderen maken deze voor je.

Selector-naam._domainkey

Het voorkomen van de verzending van schadelijke e-mails of spoofing is jouw verantwoordelijkheid. Het is aan jou om alle uitgaande berichten van je domein te beveiligen. Dit geldt vooral voor kleine bedrijven, want je wilt niet dat marketing e-mails in de spam- of ongewenste e-mailmap van (potentiële) klanten terechtkomen.

Eén van de oplossingen is het toevoegen van een DKIM record en handtekening. De e-mailservers van de verzender en ontvanger verifiëren berichten met behulp van privé en publieke DKIM-sleutels. DKIM records zorgen er niet alleen voor dat e-mails beter aankomen, maar ze werken ook goed samen met SPF en DMARC.

In dit artikel hebben we je de verschillende manieren beschreven voor het toevoegen van een DKIM record en handtekening. Het toevoegen van DKIM records kan met de e-mailservice van Hostinger, Google Workspace én met een eigen mailserver. Welke methode je ook kiest, zorg ervoor dat je eerst de privé en publieke DKIM sleutels verkrijgt.

Nu kun je eenvoudig elk bericht dat je vanaf je domein verstuurt beveiligen. Veel succes!

Alle tutorials op deze website voldoen aan de strenge edactionele standaarden en waarden van Hostinger.