Feb 06, 2026

Diego B.

15min Leer

Proteger OpenClaw es más importante que proteger un chatbot tradicional, porque es un agente de IA que puede ejecutar acciones concretas en tu nombre. Puede ejecutar comandos del sistema, acceder a archivos, enviar correos electrónicos, interactuar con APIs y automatizar flujos de trabajo en varios servicios.

Por eso, los errores o configuraciones incorrectas no se quedan en una ventana de chat, ya que pueden afectar tu servidor, tus datos y cualquier sistema conectado.

Por un lado, OpenClaw se ejecuta localmente en infraestructura que tú controlas, así que tus datos no tienen que pasar por un servicio de nube de terceros. Por otro lado, la seguridad depende del nivel de acceso que concedas, de cómo se almacenan los secretos, de qué tan bien esté aislado el agente y de si su exposición a la red es intencional.

La automatización segura se basa en límites claros. Para experimentar con OpenClaw de forma segura, define qué puede hacer, qué nunca debe hacer por sí solo y cómo detectarás y responderás a los problemas cuando algo salga mal.

Con una configuración cuidadosa y deliberada desde el principio, OpenClaw puede ser útil y seguro, y los riesgos más comunes también se pueden prevenir.

Las demostraciones de prueba de concepto mostraron que sitios web maliciosos podían incrustar instrucciones ocultas en páginas que OpenClaw debía resumir, lo que llevaba al agente a exfiltrar datos o a modificar archivos del sistema. Esto es lo que la investigación ha identificado como ataques de inyección de prompts.

Los problemas de configuración agravaron estos riesgos. Algunos usuarios expusieron de forma pública en Internet las puertas de enlace de OpenClaw con la configuración predeterminada, lo que provocó la filtración accidental de claves de API, tokens de OAuth e historiales de chat privados.

Más tarde, el equipo de investigación confirmó que las credenciales en texto plano quedaron expuestas a través de endpoints mal configurados y vectores de inyección de prompts.

Ladrones de información de uso común como RedLine, Lumma y Vidar también empezaron a atacar instalaciones de OpenClaw, a menudo antes de que los equipos de seguridad siquiera supieran que el software estaba en ejecución.

Como las credenciales y el contexto de las conversaciones se almacenaban en texto plano, los atacantes podían robar no solo las claves de acceso sino también registros completos de flujos de trabajo y del comportamiento de quienes usan el sistema, un fenómeno que analistas describieron como robo de contexto cognitivo.

En conjunto, estos incidentes pusieron de relieve una realidad central: el riesgo depende en gran medida de cómo se implemente.

Un agente que se ejecuta con permisos de root, exposición pública a Internet, ejecución de comandos sin restricciones y sin supervisión humana presenta una postura de seguridad distinta a la de uno que se ejecuta como usuario restringido, detrás de una VPN, con listas de permitidos para comandos y flujos de aprobación.

Esta distinción es importante porque los agentes de IA funcionan de manera diferente al software tradicional. Se ejecutan de forma continua, reciben lenguaje natural de múltiples fuentes y deciden de forma autónoma qué herramientas invocar.

Aunque un servidor web mal configurado puede filtrar datos, un agente de IA mal configurado puede borrar bases de datos, enviar correos electrónicos fraudulentos o exponer credenciales en segundos.

OpenClaw puede conectarse a varios sistemas de alto impacto:

OpenClaw actúa como un puente entre sistemas, así que si se compromete un punto de entrada, como un correo electrónico malicioso o una página web maliciosa, una persona atacante puede moverse lateralmente por todo a lo que el agente tiene permiso de acceder. Por eso cada nueva integración de sistemas aumenta el radio de impacto del agente.

Por ejemplo, si configuras un agente de OpenClaw para atención al cliente, podrías darle acceso al correo electrónico (para leer solicitudes), a una base de datos (para consultar los datos de clientes), a un procesador de pagos (para emitir reembolsos) y a Slack (para notificar al equipo).

Un solo ataque de inyección de prompts en un correo de soporte puede encadenar estos permisos y permitirte consultar registros de clientes, emitir reembolsos fraudulentos y publicar mensajes engañosos en Slack para ocultar la actividad.

La mayoría de los incidentes de seguridad de OpenClaw se agrupan en unas pocas categorías recurrentes. En casi todos los casos, el problema no es un defecto del agente en sí, sino cómo se despliega, se expone y qué permisos tiene.

Muchas instalaciones de OpenClaw se ejecutan en instancias de servidores privados virtuales (VPS) con configuraciones de seguridad predeterminadas: SSH expuesto en el puerto 22 con la autenticación por contraseña habilitada, reglas de firewall mínimas, actualizaciones de seguridad retrasadas y servicios que se ejecutan con privilegios excesivos.

Cuando OpenClaw se ejecuta sobre esta base débil, cualquier intrusión inicial se vuelve peligrosa. Un atacante que obtiene acceso a través de una vulnerabilidad no relacionada de repente cuenta con un agente de IA con amplio acceso al sistema que puede automatizar el reconocimiento, la persistencia y el movimiento lateral, lo que puede acelerar el ataque de forma drástica.

De forma predeterminada, la pasarela de OpenClaw se ejecuta en el puerto 18789 y el host de Canvas en el puerto 18793. Cuando expones estos puertos a Internet pública, se vuelven detectables mediante escaneos de puertos rutinarios.

Los atacantes escanean los rangos de IP de servidores VPS en busca de servicios abiertos, y una instancia de OpenClaw sin autenticación o con protección débil es un blanco fácil.

Si OpenClaw comparte un servidor con otros servicios, un único endpoint expuesto puede derivar en una intrusión más amplia, como la filtración de credenciales de base de datos, claves SSH o tokens de API almacenados en otras partes del sistema.

Por comodidad, algunas personas usuarias exponen OpenClaw a través de URL públicas, webhooks o chatbots sin autenticación sólida, limitación de solicitudes ni validación de datos de entrada.

Un bot público de Telegram o una regla de reenvío de correo electrónico pueden convertirse de manera involuntaria en una interfaz de comandos remota.

Cuando OpenClaw se ejecuta directamente en el sistema operativo del host, hereda todos los permisos de la cuenta de usuario. No hay aislamiento del sistema de archivos, no hay restricciones de red y no hay límites de recursos para contener el daño.

Sin aislamiento tipo sandbox, un solo comando comprometido se ejecuta con todos los privilegios del usuario.

Otorgar a OpenClaw la ejecución de comandos sin restricciones equivale a darle a cada entrada no confiable influencia a nivel de superusuario.

Durante las pruebas, es común que actives permisos amplios y luego no los restrinjas. Esto permite que el agente elimine archivos, instale software, modifique servicios o ejecute código arbitrario simplemente porque nada lo impide.

OpenClaw depende de claves de API y credenciales para interactuar con sistemas externos, pero guardar estos secretos en archivos de configuración en texto plano los vuelve muy fáciles de robar una vez que se obtiene acceso a los archivos.

Incluso las variables de entorno pueden exponer secretos a otros procesos que se ejecutan bajo el mismo usuario.

Una inyección exitosa puede provocar la eliminación de archivos, la exfiltración de datos o cambios en el sistema mediante instrucciones integradas en correos electrónicos, páginas web o mensajes de chat.

Este riesgo aumenta a medida que OpenClaw procesa contenido no confiable de forma autónoma, por ejemplo: al resumir sitios web desconocidos, leer correos electrónicos de remitentes externos o monitorear canales públicos.

Cada entrada se convierte en un posible vector de ejecución con consecuencias en el mundo real.

Los problemas de seguridad de OpenClaw se pueden prevenir con una mejor configuración, un despliegue cuidadoso y prácticas básicas de defensa en profundidad. Como el desarrollo de OpenClaw aún está en sus primeras etapas, también podemos esperar mejoras continuas a medida que el proyecto madure.

Dicho esto, al momento de escribir esto, no existe un marco estandarizado que garantice que los agentes de IA operen de forma segura. Y como OpenClaw es autoalojado, tú eres totalmente responsable de su seguridad.

Por esa razón, antes de desplegar OpenClaw y protegerlo, asegúrate de manejar tranquilamente la configuración a nivel de servidor, entender los fundamentos de seguridad de Linux y saber trabajar con la línea de comandos, las reglas del firewall y la solución de problemas del sistema.

Los pasos exactos variarán según si lo ejecutas en un VPS, una máquina local o un servidor privado, pero los principios a continuación se enfocan en asegurar OpenClaw en un entorno de VPS, donde una mala configuración suele tener el mayor impacto.

La configuración más segura de OpenClaw es la que no es accesible desde la internet pública. Evita exponer paneles, APIs o endpoints de agentes a menos que exista una necesidad clara y justificada.

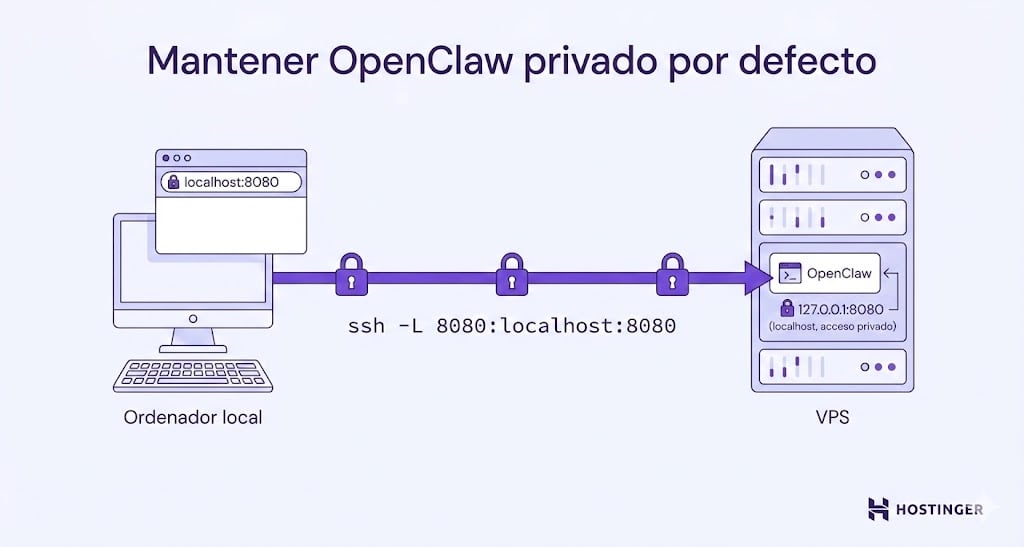

Empieza solo con acceso privado. Configura OpenClaw para que escuche en 127.0.0.1 en lugar de 0.0.0.0, así solo será accesible desde el propio servidor.

Para acceder de forma remota, usa un túnel SSH: conéctate con ssh -L 8080:localhost:8080 user@your-vps.com y luego abre OpenClaw en http://localhost:8080 en tu navegador.

Como alternativa, las soluciones VPN crean redes privadas seguras que te permiten acceder a OpenClaw sin exponerte a la internet pública.

Como capa adicional de protección, bloquea los puertos de OpenClaw a nivel de firewall con Uncomplicated Firewall (UFW). Incluso si algo se configura mal después, las reglas de firewall ayudan a que el servicio no quede expuesto por accidente. OpenClaw normalmente usa el puerto 18789 para la puerta de enlace.

Si es realmente necesario hacer que tu OpenClaw sea accesible públicamente, ponlo detrás de autenticación robusta, limitación de solicitudes y un proxy inverso como NGINX. El proxy valida las solicitudes antes de que lleguen a OpenClaw y agrega inspección y filtrado que el propio agente no ofrece.

Una de las mejoras de seguridad más rápidas es auditar qué puertos tienes expuestos y cerrar todo lo que OpenClaw no usa activamente.

Ejecuta sudo ss -tlnp o sudo netstat -tlnp en tu VPS para ver qué servicios están escuchando y en qué puertos.

Busca entradas inesperadas, como servidores de desarrollo antiguos, puertos de base de datos (3306, 5432) o servicios que habilitaste alguna vez y olvidaste.

Cierra los puertos innecesarios y, para los servicios que deben ejecutarse pero no necesitan acceso externo, configúralos para que solo escuchen en localhost (127.0.0.1) en lugar de en todas las interfaces (0.0.0.0). Esto los hace accesibles para las aplicaciones en el mismo servidor, pero invisibles a los escaneos externos.

Además, considera cambiar el puerto predeterminado de SSH por uno menos común. Esto puede reducir el ruido provocado por escaneos automatizados e intentos de fuerza bruta.

La protección real viene de reglas de firewall que permiten explícitamente solo lo que necesitas y bloquean todo lo demás. Cambiar los puertos puede reducir el ruido de los bots, pero no reemplaza controles de seguridad adecuados.

SSH es la base de la seguridad de un VPS y una de las vías más comunes que usan los atacantes para acceder. Antes de asegurar OpenClaw, asegúrate de que el acceso a tu servidor esté bien protegido.

Primero, asegúrate de usar solo herramientas SSH confiables como PuTTY al acceder a tu servidor. Los clientes confiables reducen el riesgo de fugas de credenciales y de ataques de intermediario.

Luego cambia a claves SSH para iniciar sesión y desactiva por completo la autenticación por contraseña. Esto elimina por completo los ataques de fuerza bruta contra contraseñas.

Restringe qué usuarios o direcciones IP pueden conectarse, si es posible. Si tienes direcciones IP estáticas, configura tu firewall para aceptar SSH solo desde esas direcciones. Esto evita que los atacantes ni siquiera intenten conectarse.

Ejecutar OpenClaw como root significa que cualquier error o exploit le da a un atacante control total del sistema. Tanto un comando mal configurado como una inyección de prompt exitosa pueden tener consecuencias catastróficas cuando el agente opera con el nivel de privilegio más alto.

Crea un usuario dedicado en Linux específicamente para OpenClaw, ejecuta todos los procesos de OpenClaw con ese usuario, guarda la configuración en el directorio personal de ese usuario y otorga solo los permisos mínimos necesarios para que OpenClaw funcione.

Esta contención limita los daños. Si OpenClaw se ve comprometido, el atacante solo puede afectar los recursos a los que el usuario de OpenClaw tiene acceso. La recuperación se vuelve más sencilla porque sabes el alcance de las posibles modificaciones.

Sin límites, OpenClaw puede ejecutar cualquier cosa que le pidas, de forma intencional o no. La lista de permitidos para comandos cambia el modelo de seguridad de bloquear cosas peligrosas específicas a permitir solo las acciones aprobadas.

Empieza con comandos de Linux de solo lectura como ls, cat, df, ps o top. Estas permiten que OpenClaw recopile información sin modificar nada. Agrega permisos de escritura con cuidado y permite la creación de archivos solo en directorios específicos, no en rutas del sistema ni en carpetas de configuración.

Nunca otorgues acceso sin restricciones a los gestores de paquetes, a las herramientas para modificar el sistema o a los comandos destructivos. Usa permisos de Linux, AppArmor o configuraciones de shell restringido para aplicar estos límites de forma técnica, no solo a través del comportamiento del agente.

Cada nueva capacidad que le des a OpenClaw debe ser una decisión deliberada, no un accidente. Ajusta los permisos de Linux y ve ampliándolos conforme confirmes que todo funciona de forma segura.

La aprobación con intervención humana significa que OpenClaw propone acciones, pero espera tu confirmación explícita antes de ejecutar cualquier acción que tenga un impacto significativo. Configura siempre los requisitos de aprobación en tu instancia de OpenClaw para acciones críticas, entre ellas:

Puedes gestionar los ajustes de aprobación de OpenClaw en la configuración del gateway y en los ajustes del sistema de Mac para aprobaciones de ejecución.

Sin embargo, estas protecciones tienen una limitación importante: el sistema de aprobación puede modificarse mediante acceso a la API si se compromete la puerta de enlace.

Esto significa que, como se explicó en los pasos anteriores, la seguridad robusta de la puerta de enlace es fundamental para mantener tus flujos de aprobación.

OpenClaw necesita credenciales para acceder al correo electrónico, a plataformas de mensajería, a API en la nube y a proveedores de IA. Guardar estos secretos en archivos de configuración en texto plano facilita que los roben, ya que cualquiera con acceso a los archivos puede obtener toda tu stack de integración.

En su lugar, guarda las claves de API como variables de entorno para que nunca se escriban en archivos de configuración ni en sistemas de control de versiones. Defínelos en tu entorno de shell o en el archivo de servicio de systemd, y OpenClaw los leerá al iniciar sin guardarlos nunca en el disco.

Para una protección más sólida, usa un gestor de secretos como AWS Secrets Manager o una bóveda cifrada que inyecte credenciales en tiempo de ejecución. Estas herramientas ofrecen tokens de corta duración que se renuevan automáticamente, lo que limita la ventana de oportunidad si se filtra una credencial.

Además, cambia tus claves de API con regularidad, o hazlo de inmediato si sospechas que se han visto comprometidas. Haz que la rotación sea sencilla usando gestión de secretos en lugar de buscar entre múltiples archivos de configuración.

Nunca incluyas claves de API en el control de versiones y asegúrate de que los archivos de credenciales tengan permisos restrictivos (chmod 600) y que la cuenta de usuario que configuraste para OpenClaw sea la única que pueda leerlos.

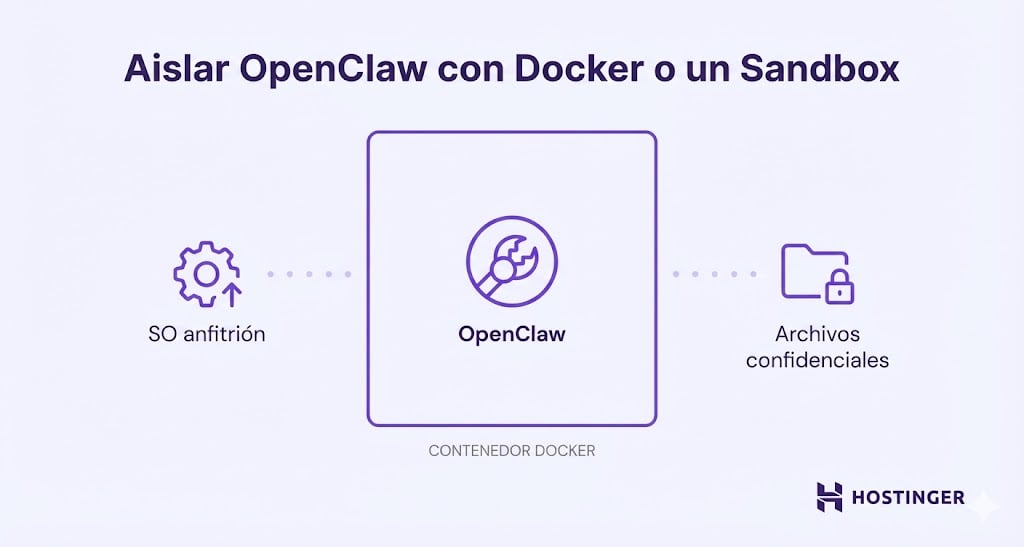

En lugar de ejecutar OpenClaw directamente en tu sistema host, usa Docker u otro enfoque de aislamiento para crear límites.

Un contenedor de Docker ejecuta OpenClaw en un entorno aislado con su propio sistema de archivos, acceso de red restringido y límites de recursos de CPU y memoria. El contenedor no puede ver los archivos de tu sistema anfitrión, acceder a otros procesos ni establecer conexiones de red arbitrarias. Este aislamiento limita el alcance del daño si algo sale mal.

Monta solo los directorios específicos que OpenClaw necesita y deja todo lo demás inaccesible. Usa imágenes base mínimas, ejecuta el contenedor como un usuario sin privilegios y configura reglas de red explícitas para definir a qué servicios externos puede acceder el contenedor.

Incluso si quien ataque logra comprometer por completo el proceso de OpenClaw, la intrusión queda contenida dentro del entorno de Docker, sin un camino directo hacia tu sistema anfitrión, otros servicios ni archivos sensibles fuera de los volúmenes montados. El contenedor se convierte en tu límite de seguridad.

El riesgo de inyección de prompt aumenta drásticamente cuando OpenClaw procesa contenido no confiable. Cuando el agente visita sitios web para extraer información, esas páginas pueden incluir instrucciones ocultas diseñadas para influir en su comportamiento.

El mismo riesgo se aplica a los correos electrónicos y a los mensajes de chat de remitentes desconocidos. Un atacante podría incluir texto oculto, como instrucciones en blanco sobre blanco, sabiendo que le has pedido a OpenClaw que resuma tu bandeja de entrada o tus mensajes.

Este riesgo es mayor cuando usas modelos de lenguaje más antiguos o menos capaces, que por lo general son más susceptibles a seguir instrucciones maliciosas incluidas en contenido por lo demás inofensivo.

Para reducir la exposición, limita la automatización del navegador a los dominios incluidos en una lista de permitidos que controlas y usa sesiones de navegador de solo lectura que no puedan acceder a servicios autenticados. Nunca permitas que OpenClaw navegue por cualquier sitio web mientras tenga la sesión iniciada en cuentas sensibles.

Para procesar correos electrónicos y chats, usa listas estrictas de orígenes permitidos y asume que toda entrada externa puede ser hostil. Agrega una revisión humana antes de que OpenClaw tome medidas basadas en información extraída de fuentes no confiables.

Restringe la aceptación de comandos a identificadores de usuario específicos. En Telegram, verifica el ID de usuario del remitente antes de procesar cualquier comando. En Discord, verifica tanto el ID del servidor como los roles de usuario.

Nunca dejes que tu bot de OpenClaw se una a servidores o canales públicos donde personas desconocidas puedan enviarle mensajes.

Usa canales y servidores privados en lugar de públicos. Activa la autenticación multifactor (MFA) en las cuentas que OpenClaw usa para integraciones de chat. Si alguien compromete tu cuenta de Telegram, la MFA agrega una barrera adicional a las sesiones autenticadas.

Configura las integraciones de chat para usar tokens de sesión de corta duración que expiren en horas o días en lugar de credenciales permanentes. La reautenticación periódica crea puntos de corte naturales donde las sesiones comprometidas dejan de funcionar.

Además, revisa con cuidado los permisos del bot: ¿necesita eliminar mensajes y administrar usuarios, o solo enviar y recibir en chats privados? Si concedes permisos mínimos, reduces el daño si se filtran los tokens de los bots.

Configura OpenClaw para registrar cada acción con un contexto que facilite la investigación. Como mínimo, registra:

Usa registros estructurados en formato JSON en lugar de texto no estructurado. Los registros estructurados facilitan buscar y filtrar. Consultas como “Muéstrame todas las eliminaciones de archivos en las últimas 24 horas” o “¿Qué API se invocaron desde disparadores de correo electrónico externos?” se vuelven triviales con el formato adecuado.

En sistemas Linux, puedes revisar los registros del sistema con el comando journalctl, lo que facilita auditar la actividad de OpenClaw, rastrear fallos e investigar comportamientos sospechosos a lo largo del tiempo. Considera enviar los registros a un sistema independiente o a un almacenamiento que solo permita anexar datos, para que atacantes que comprometan OpenClaw no puedan borrar evidencia.

Revisa los registros cada semana para establecer una línea base del comportamiento normal. Esto hace que las anomalías sean evidentes cuando aparecen.

Mantenerte al día reduce tu exposición a problemas conocidos, pero las actualizaciones deben ser intencionales, no apresuradas. OpenClaw es un software joven y en rápida evolución, por lo que se actualiza con frecuencia e incorpora mejoras de seguridad a medida que la comunidad descubre y corrige vulnerabilidades.

Sigue una rutina simple: crea primero una instantánea del VPS, actualiza un componente a la vez, prueba que los flujos de trabajo clave sigan funcionando y conserva la instantánea durante 24 a 48 horas por si aparecen problemas sutiles. Esto evita que las mejoras de seguridad se conviertan en problemas de disponibilidad.

Monitorea el repositorio de GitHub de OpenClaw para lanzamientos de seguridad y anuncios de parches. Cuando las vulnerabilidades se hacen públicas, los atacantes crean exploits con rapidez. Si tardas en aplicar los parches, quedas expuesto durante la ventana entre la divulgación y tu actualización.

Además, los paquetes de Python, los módulos de Node o las bibliotecas del sistema que usa OpenClaw también tienen vulnerabilidades. Herramientas como pip-audit para Python o npm audit para Node.js identifican paquetes desactualizados con problemas de seguridad conocidos.

💡 Administrar instantáneas es más sencillo con el hosting OpenClaw de Hostinger, porque están integradas en hPanel (nuestro panel de administración del servidor) junto con Docker, controles de seguridad y herramientas de recuperación.

La forma más segura de desplegar OpenClaw es tratarlo como software de producción, incluso para uso personal.

Empieza con reportes de solo lectura: resúmenes diarios por correo electrónico, resúmenes del clima y del calendario, noticias agregadas de fuentes RSS. Estas operaciones consumen datos y generan texto, pero no modifican sistemas ni activan acciones externas. Ejecútalos durante días o semanas para validar la estabilidad.

A continuación, agrega operaciones de escritura de bajo riesgo: guardar informes generados en directorios específicos, publicar resúmenes en canales de chat privados y crear eventos de calendario. Tienen consecuencias, pero con un alcance limitado. Los errores significan que tienes que limpiar archivos o borrar entradas erróneas del calendario.

Solo después de demostrar un funcionamiento confiable debes habilitar capacidades de mayor riesgo, como enviar correos a direcciones externas, ejecutar comandos del sistema que modifiquen la configuración, automatizar el navegador con cuentas con sesión iniciada o administrar la infraestructura de producción.

Luego, asegúrate de que cada expansión incluya una evaluación consciente.

Cuando empiezas con OpenClaw, lo más seguro es optar por automatizaciones útiles pero de bajo riesgo. Estas te ayudan a entender cómo se comporta el agente sin darle acceso profundo al sistema ni permitirle hacer cosas irreversibles.

Haz que tus primeras automatizaciones de OpenClaw sean de solo lectura, reversibles y fáciles de auditar, incluyendo:

Considera cada nueva automatización como un experimento. Ejecuta OpenClaw en un entorno aislado o en un sandbox, conecta solo las integraciones que necesitas y evita combinar varios sistemas a la vez.

Después de cada cambio, revisa los registros para ver exactamente qué acciones se realizaron, qué herramientas se invocaron y si ocurrió algo inesperado. Si algo no queda claro, retrocede y simplifica antes de agregar más funciones.

Todo el contenido de los tutoriales en este sitio web está sujeto a los rigurosos estándares y valores editoriales de Hostinger.