Dec 18, 2025

Diana

10min Leer

Para acceder a tu servidor desde un ordenador local con Secure Shell Protocol (SSH), debes aprender a configurar una clave SSH.

Un par de claves SSH elimina la autenticación manual de contraseñas, creando un proceso de inicio de sesión en el servidor más rápido y una mayor seguridad de acceso remoto al servidor.

Tanto si eres un principiante en la autenticación basada en claves SSH como si deseas mejorar tu gestión de claves, esta guía completa te explicará el proceso y te proporcionará estrategias eficaces.

Antes de configurar las claves SSH, revisemos primero los requisitos. Necesitarás acceso a:

Para el último prerrequisito, los usuarios de Mac y Linux pueden utilizar sus respectivas Terminales integradas.

Sin embargo, los usuarios de Windows no pueden utilizar Terminal para la conexión SSH. Afortunadamente, existen clientes SSH locales para Windows. Estas son las cuatro recomendaciones principales:

Con estos prerrequisitos en su lugar, ya estás listo para configurar tu autenticación de clave SSH.

Con el dispositivo local, el servidor remoto y el Terminal preparados, vamos a aprender a configurar las claves SSH paso a paso.

Para establecer conexiones seguras mediante SSH, es necesario generar un par de claves pública y privada. Éstas funcionan conjuntamente para autenticar y cifrar tu comunicación con servidores remotos.

El servidor remoto utiliza las claves públicas para verificar tu identidad basándose en las huellas digitales de sus claves SSH. Mientras tanto, el ordenador local almacena las claves privadas para autenticar tu conexión SSH.

Cuando te conectas a un ordenador remoto, tu máquina local proporciona la clave privada. A continuación, el servidor la coteja con la clave pública asociada para concederte acceso.

Existen dos algoritmos de uso común para generar claves de autenticación:

Este tutorial generará claves SSH privadas y públicas utilizando Ed25519 como ejemplo. Sin embargo, también puedes seguir esta guía si utilizas RSA.

Para garantizar una autenticación de clave sin problemas, consulta la documentación de tu proveedor de alojamiento para verificar la compatibilidad de tu clave SSH y el servidor. Hostinger es compatible con los algoritmos RSA y Ed25519.

En primer lugar, abre tu Terminal o cliente SSH local. A continuación, introduce el comando ssh-keygen:

ssh-keygen -t ed25519

El comando SSH mostrará el siguiente mensaje:

Generating public/private ed25519 key pair.

Pasa al siguiente paso.

El generador de claves debería pedirte que elijas una ubicación para almacenar las claves:

Enter file in which to save the key (/home/local_username/.ssh/id_ed25519):

Pulsa Intro para guardarlos en la ubicación por defecto, que es el directorio /.ssh en /home.

Alternativamente, especifica una ubicación diferente escribiendo su ruta y nombre de archivo. Por ejemplo, es posible que desees guardar tus archivos de claves en un directorio separado de la carpeta /.ssh para una mejor organización o en una unidad externa encriptada para mayor seguridad.

A continuación, la ventana del generador de claves te pedirá que crees una frase de contraseña de clave SSH para acceder a tu clave privada.

Enter passphrase (empty for no passphrase):

Puedes pulsar Intro para omitir este paso, pero se recomienda encarecidamente crear una frase de contraseña de clave privada para mejorar la seguridad de la conexión al servidor. Si alguien obtiene acceso no autorizado a tu clave privada, necesitará conocer la contraseña para utilizarla.

Elige una frase de contraseña fuerte, larga y única. Lo ideal es combinar letras mayúsculas y minúsculas, números y caracteres especiales. He aquí algunos ejemplos:

Una vez creada la frase de contraseña, pulsa Intro. A continuación, introduce la misma frase de contraseña y vuelve a pulsar Intro.

El comando ssh-keygen mostrará ahora la huella digital de la clave SSH y la imagen randomart de la clave pública. Este es el aspecto que debería tener la salida de principio a fin:

ssh-keygen -t ed25519 Generating public/private ed25519 key pair. Enter file in which to save the key (/home/local_username/.ssh/id_ed25519): Enter passphrase (empty for no passphrase): Enter the same passphrase again: Your identification has been saved in /home/local_username/.ssh/id_ed25519 Your public key has been saved in /home/local_username/.ssh/id_ed25519

La huella digital clave es:

SHA256:kbMwyYwHymTudFmkCxt8yX6+2ztczkUJwRWTwXdRzcU localusername@hostname

La imagen aleatoria de la clave es:

+--[ED25519 256]--+ | ..o==o | | . +*+o*+ | | . +o.*.o+ | | .o. = o | | . o S + | | . o = | | o o | | + . | | . o | +-----------------+

El comando ssh-keygen también debería haber creado una clave pública y una clave privada en la ruta y el nombre de archivo especificados. El archivo de clave pública debe tener una extensión PUB, como id_rsa.pub o id_ed25519.pub.

Las claves privadas RSA suelen terminar con RSA en su nombre de archivo. Por su parte, el archivo para Ed25519 no suele tener una extensión específica.

Ahora que sabes cómo configurar claves SSH, vamos a sumergirnos en la gestión eficaz de claves. Esto asegura que tus conexiones remotas sean seguras y eficientes.

Para utilizar tu par de claves SSH para conexión remota, necesitas transferir tu clave pública a un servidor SSH primero.

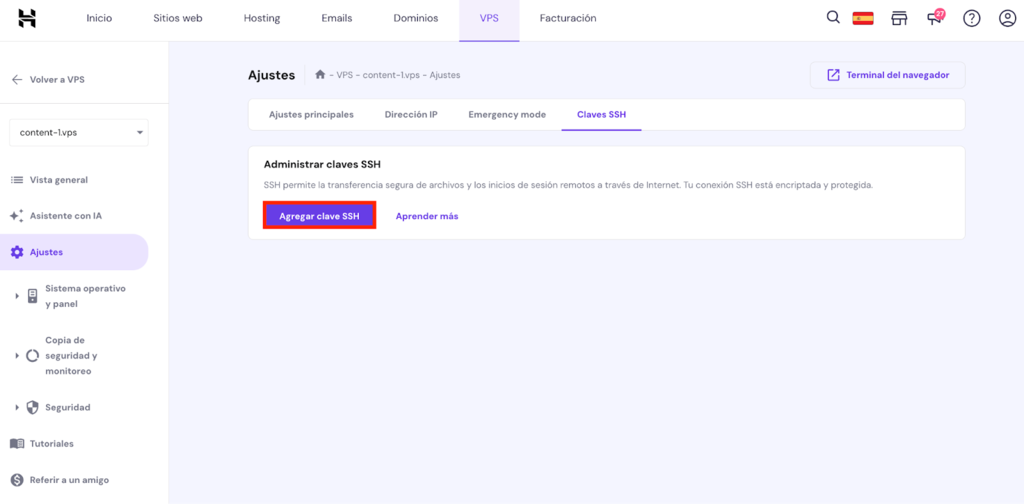

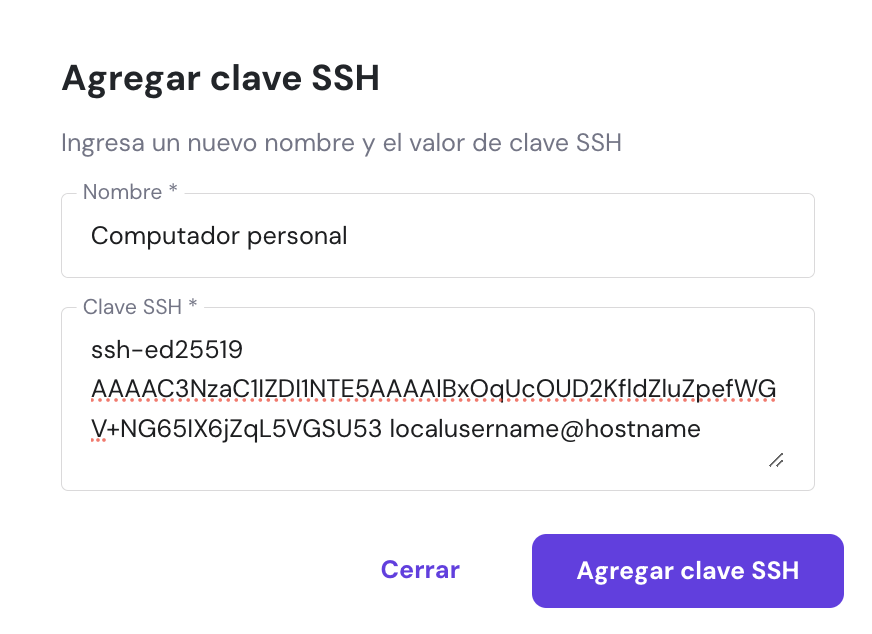

Si eres usuario del VPS de Hostinger, nuestro hPanel proporciona un botón de un solo clic para copiar tu clave pública al SSH de tu servidor.

Sólo tienes que seguir estos pasos:

¡Importante! Sólo necesitas añadir tu clave SSH pública a hPanel. Asegúrate de nunca compartir tu archivo de clave privada con nadie.

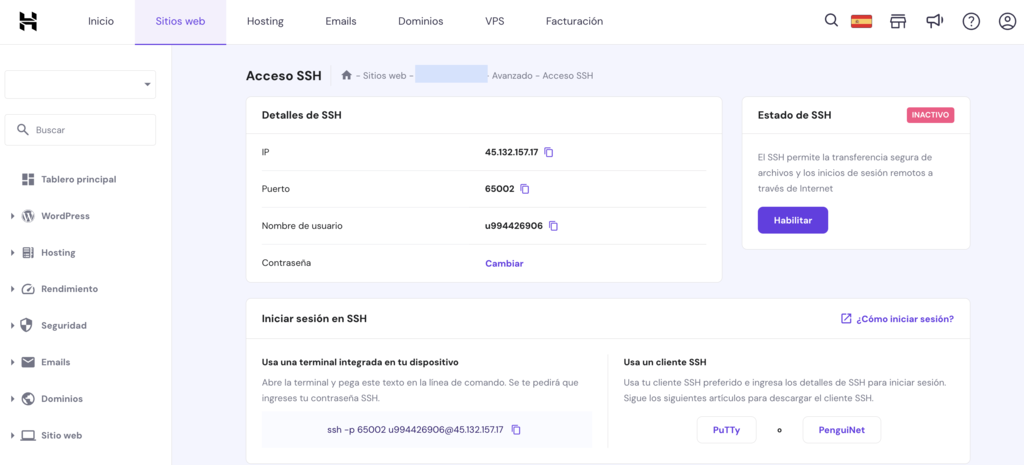

Los clientes de los planes de alojamiento web Premium y Business de Hostinger también pueden establecer conexiones seguras con SSH para sus sitios web.

Simplemente encuentra la página de configuración SSH en tu Panel → Avanzado → Acceso SSH. A continuación, haz clic en Habilitar en la sección de estado SSH.

A partir de ahí, sigue los pasos tres a cinco de la explicación anterior de VPS para conectar tu dispositivo local al servicio SSH del servidor.

Si encuentras algún problema, es esencial llevar a cabo la solución de problemas de claves SSH. Comprueba si hay posibles errores en la generación de la clave. Además, verifica que la clave pública esté configurada correctamente en el servidor remoto.

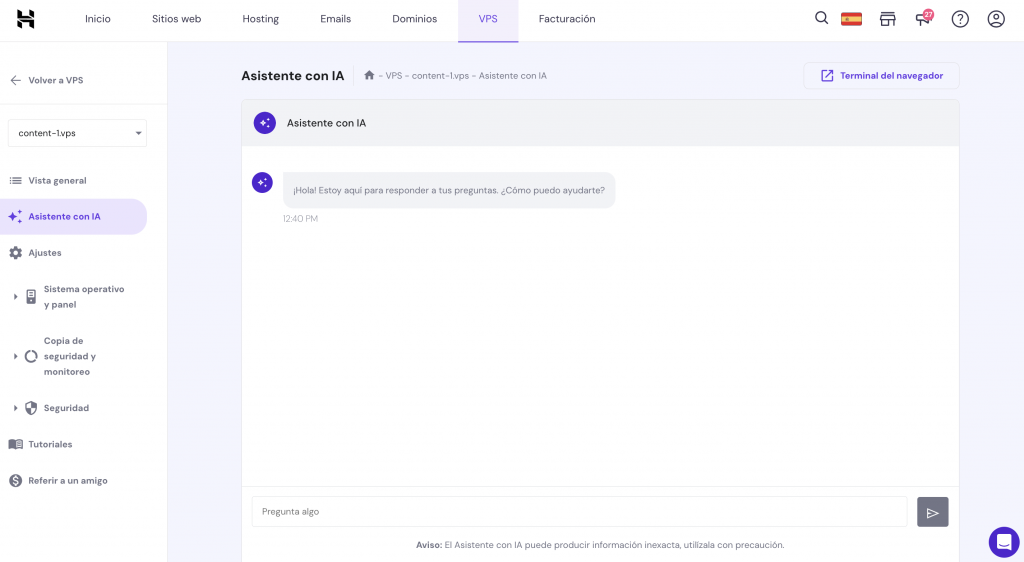

Para obtener ayuda, consulta nuestra base de conocimientos o ponte en contacto con nuestro equipo de Atención al Cliente 24/7. Nuestro VPS también incluye Kodee, un asistente de IA integrado, que puede ayudarte a resolver tus problemas.

Otra forma de transferir tu clave pública es con tu Terminal o cliente SSH usando el comando ssh-copy-id. Sustituye “nombre_usuario” por el nombre de usuario de tu servidor y “servidor_remoto” por su dirección IP o nombre de dominio:

ssh-copy-id username@remote_server

El comando SSH mostrará esta salida y te pedirá la contraseña de acceso al servidor remoto:

/usr/bin/ssh-copy-id: INFO: Source of key(s) to be installed: "/home/localusername/.ssh/id_ed25519.pub" /usr/bin/ssh-copy-id: INFO: attempting to log in with the new key(s), to filter out any that are already installed /usr/bin/ssh-copy-id: INFO: 1 key(s) remain to be installed -- if you are prompted now it is to install the new keys username@remote_server's password:

Si la autenticación de la contraseña se realiza correctamente, deberías ver este resultado:

Number of key(s) added: 1 Now try logging into the machine, with: "ssh 'username@remote_server'" and check to make sure that only the key(s) you wanted were added.

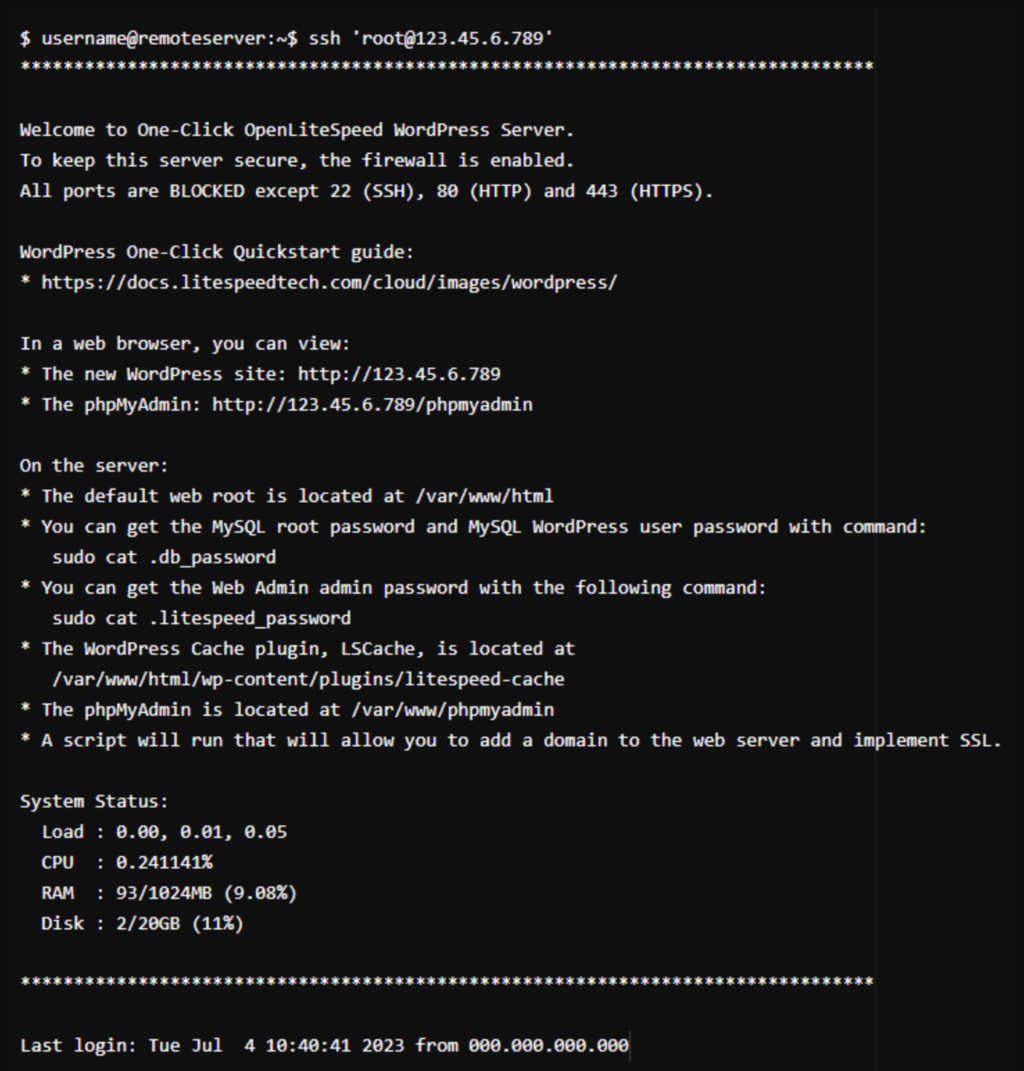

Prueba tu nueva clave SSH de autenticación de usuario utilizando el comando sugerido. Si funciona, verás un mensaje de bienvenida, que variará según tu servidor y sistema operativo. He aquí un ejemplo de lo que puede parecer un inicio de sesión con éxito:

¡Importante! El agente de claves PuTTY no incluye el comando ssh-copy-id. Para establecer una conexión VPS remota con PuTTY, consulta nuestro artículo sobre cómo usar PuTTY (Terminal SSH).

A medida que tus proyectos crecen y se diversifican, es posible que utilices más de una clave SSH para diferentes servidores, cuentas de usuario o proyectos.

Si esto ocurre, te recomendamos que utilices el Agente SSH. Esta función se ejecuta en segundo plano y almacena de forma segura tus claves privadas.

Te permite gestionar pares de claves SSH a través de múltiples conexiones y elimina la necesidad de introducir repetidamente contraseñas de claves privadas durante una sesión.

Para utilizar un agente SSH, sigue estos pasos:

eval "$(ssh-agent -s)"

ssh-add ‘private_key’

Si tu clave privada está protegida con una frase de contraseña, te pedirá que la introduzcas.

ssh-add -l

Con el agente SSH en ejecución y tu clave privada añadida, puedes conectarte a servidores remotos sin introducir tu frase de contraseña en cada sesión. Basta con utilizar el comando ssh nombre_usuario@servidor_remoto para iniciar sesión.

Los usuarios de PuTTY necesitarán Pageant para utilizar un agente SSH. Ve a la página de descargas de PuTTY para acceder al paquete de instalación.

Aquí otras estrategias para la gestión de múltiples claves SSH:

Si una clave SSH privada se pierde o se ve comprometida, toma medidas inmediatas para mitigar los posibles riesgos de seguridad.

Para evitar accesos no autorizados, elimina las claves SSH de los servidores remotos donde estaban instaladas. Sigue estos pasos:

cd ~/.ssh

ls id_ed25519 id_ed25519.pub known_hosts

rm ‘private_key_file’

rm ‘public_key_file’

Los clientes de Hostinger deben borrar la clave pública en hPanel también. Ve a Claves SSH para usuarios de VPS o Acceso SSH si eres cliente de alojamiento web. A continuación, pulsa Eliminar en la clave SSH.

Utiliza el comando ls para confirmar que los archivos se han eliminado correctamente del directorio SSH. Si se ha realizado correctamente, los archivos de clave privada y pública ya no deberían existir.

Además de borrar las claves comprometidas, es muy recomendable utilizar el comando ssh-keygen para regenerar un nuevo par de claves. Hacer esto asegura que cualquier copia de las claves comprometidas será inútil.

Para minimizar el riesgo de pérdida o compromiso, sigue estos consejos de gestión de claves SSH:

Cómo utilizar la pantalla de Linux

Cómo eliminar archivos y carpetas en Linux

Cómo usar SFTP (Protocolo SSH de transferencia de archivos)

Cómo comprimir y descomprimir a través de SSH

Conexión SSH Rechazada

Aprender a configurar claves SSH es esencial para los propietarios de sitios web que deseen establecer un acceso remoto al servidor. Vamos a resumir los pasos clave:

Después, transfiere la clave pública al servidor remoto a través del panel de control de tu hosting o utilizando el comando ssh-copy-id.

Para gestionar eficazmente tus claves, utiliza un agente SSH para almacenar las claves privadas de forma segura. Además, ten en cuenta otros consejos como seguir las mejores prácticas de gestión de archivos, crear pares de claves únicos para servidores SSH específicos y utilizar alias de claves.

Si una clave privada se pierde o se ve comprometida, que no cunda el pánico. Simplemente elimínala de tu dispositivo local y vuelve a ejecutar el comando ssh-keygen para generar un nuevo par de claves.

He aquí algunas preguntas frecuentes sobre la configuración de claves SSH y sus respuestas.

En SSH, la clave pública se almacena en el servidor remoto para verificar tu identidad, mientras que la clave privada se guarda en tu máquina local para la autenticación. u003cbr /u003eu003cbr /u003eCuando te conectas a un servidor remoto, tu dispositivo local proporciona la clave privada, que el servidor compara con la clave pública asociada para establecer la conexión.

Transferir tu clave pública al servidor remoto es necesario para la autenticación. Cuando intentas conectarte al servidor, éste coteja tu clave pública con la clave privada almacenada en tu equipo local. Si coinciden, el dispositivo dará acceso a tu ordenador.

Sí, de hecho, es recomendable. Puede aislar posibles amenazas a la seguridad y garantizar que el hecho de dar acceso a un servidor no lo concede a otros. Una gestión adecuada de las claves es crucial para mantener un entorno remoto seguro y eficiente.

Todo el contenido de los tutoriales en este sitio web está sujeto a los rigurosos estándares y valores editoriales de Hostinger.